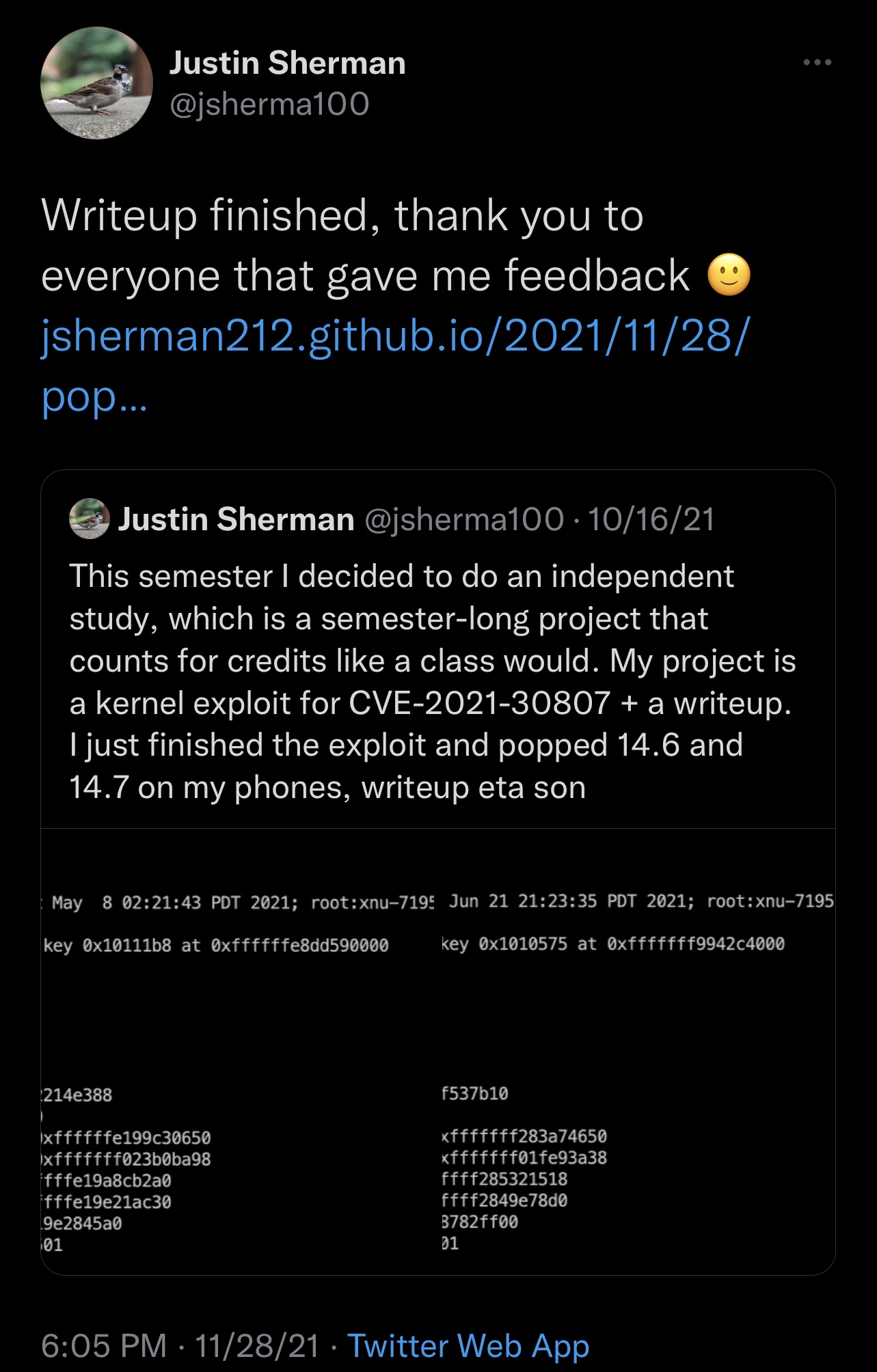

Mitte Oktober ging Hacker Justin Sherman auf Twitter, um anzukündigen, dass er in Kürze einen Bericht über einen Exploit auf Kernel-Ebene für iOS veröffentlichen werde & iPadOS 14.7 und niedriger.

Dieses Versprechen wurde am Wochenende eingelöst, nachdem Sherman einen ausführlichen Blog über seine angebliche veröffentlicht hatte Kernel-Exploit zusammen mit Anweisungen zum Testen auf seiner GitHub-Seite.

Jedes Mal, wenn wir es sehen die Wörter „kernel“ und „exploit“ im selben Satz, ist es oft schwierig, die Aufregung und das Trommelfeuer der Fragen, ob es für Jailbreaking verwendet werden kann, zurückzuhalten. In diesem Fall scheint es jedoch ziemlich unwahrscheinlich.

Zum Verweis auf den Blogbeitrag basiert Shermans Exploit auf einem IOMobileFrameBuffer-Fehler (AKA CVE-2021-30807), und obwohl es ursprünglich so aussah, als würde es nur auf arm64-Geräten (A11 und älter) praktikabel sein, einige Optimierungen an der Ausnutzungsmethode zeigen, dass es auf arm64e-Geräten (A12 und neuer) praktikabel sein könnte.

Am Ende des Blogposts behauptet Sherman, dass es wäre möglich, beliebige Kernel-Lese-/Schreib-APIs einzurichten und von dort aus mit dem Jailbreaking zu beginnen. Als ob das nicht faszinierend genug wäre, fügte Sherman hinzu, dass arm64e-Handys (A12 und neuer) praktikabel sein sollten, da der Exploit keine PAC-betroffenen Datenstrukturen angreift.

Einer der größten Nachteile dieses Exploits scheint zu sein, dass es für jede Geräte-und Firmware-Kombination individuelle Offsets erfordert, und dies könnte den Versuch, es zu verwenden, etwas mühsam machen. Außerdem müsste es aufgrund von Berechtigungsproblemen wahrscheinlich mit einem anderen Exploit verkettet werden, um für Jailbreaking verwendet zu werden.

Die GitHub-Seite geht detailliert darauf ein, wie Benutzer diese Offsets erwerben können, aber der Prozess ist umfangreich und würde müssen für jede einzelne Geräte-und Firmware-Kombination durchgeführt werden. Theoretisch könnten die leistungsstarken Virtualisierungstools von Corellium in Fällen helfen, in denen diese Geräte und Firmware-Versionen nicht verfügbar waren.

Es ist jedoch unwahrscheinlich, dass Shermans Exploit für Jailbreaking verwendet wird, insbesondere angesichts des aktuellen Zeitplans, der die Verfügbarkeit von Fugu14 und die Existenz einer möglichen 0-Day-Schwachstelle für iOS & iPadOS 15, es ist immer noch faszinierend für jeden, der sich für Sicherheitsforschung interessiert, sowie für diejenigen, die daran erinnert werden wollen und müssen, dass selbst die neuesten Versionen von iOS und iPadOS weit entfernt sind von hack-proof (aber das wussten wir bereits).

Es bleibt abzuwarten, was aus Shermans Kernel-Exploit werden könnte, aber es wird sicherlich interessant sein, es herauszufinden.