Keine Interaktion erforderlich… [Illustration: Guardian Design]

Ein gestern veröffentlichter neuer Bericht gab uns einen alarmierenden Einblick in den Verkauf der Spyware durch die Das israelische Überwachungsunternehmen NSO Group war an gezielten Angriffen auf Anwälte und Journalisten beteiligt journalist , Oppositionspolitiker und Aktivisten auf der ganzen Welt von verschiedenen autoritären Regierungen. Während die NSO Group in der Vergangenheit im Mittelpunkt vieler ähnlicher Berichte stand, war nicht vollständig bekannt, inwieweit ihre Pegasus-Spyware unrechtmäßige Überwachung und Menschenrechtsverletzungen ermöglicht.

Die Firma behauptet weiterhin, dass Pegasus nur verwendet, um”Terrorismus und Kriminalität zu untersuchen”, ohne Spuren zu hinterlassen. Der am Wochenende von über 17 Medienorganisationen in 10 Ländern mit technischer Unterstützung des Sicherheitslabors von Amnesty International veröffentlichte Forensic Methodology Report, das eine eingehende forensische Analyse mehrerer Geräte von Menschenrechtsverteidigern und Journalisten auf der ganzen Welt durchführte, beweist jedoch dass das nicht stimmt.

Facebook versucht, Überwachungstechnologie zum Ausspionieren von Apple-Benutzern zu kaufen

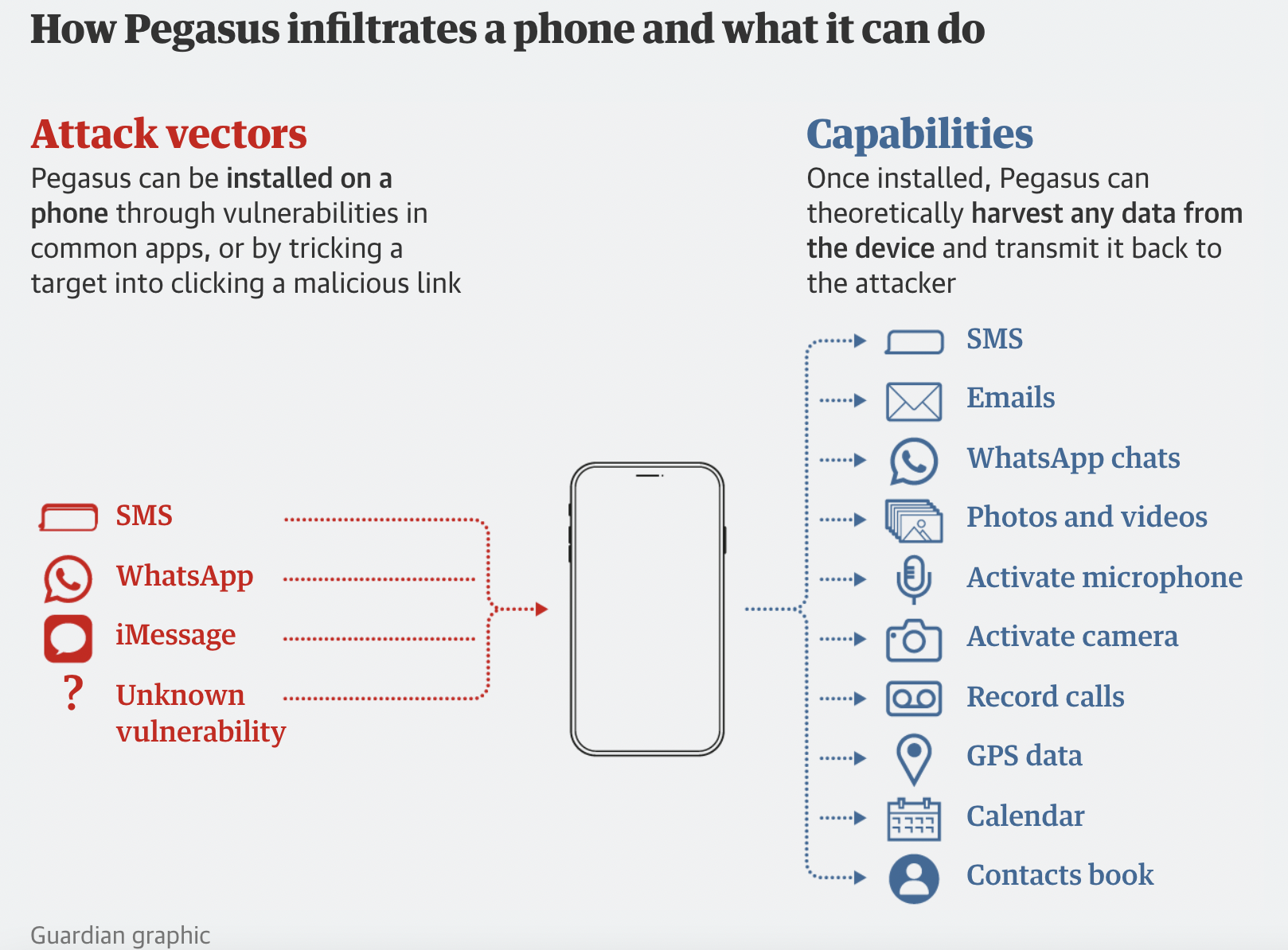

Die Pegasus-Malware ermöglicht es Angreifern (in den meisten Fällen zahlende Regierungen), iPhones und Android-Geräte zu infizieren und Nachrichten und Fotos zu extrahieren , E-Mails, Inhalte von verschlüsselten Kommunikations-Apps wie Signal lesen und sogar Anrufe aufzeichnen und heimlich Mikrofone aktivieren. Mindestens 50.000 Telefonnummern wurden von NSO seit 2016 als”Personen von Interesse”von NSO-Kunden identifiziert.

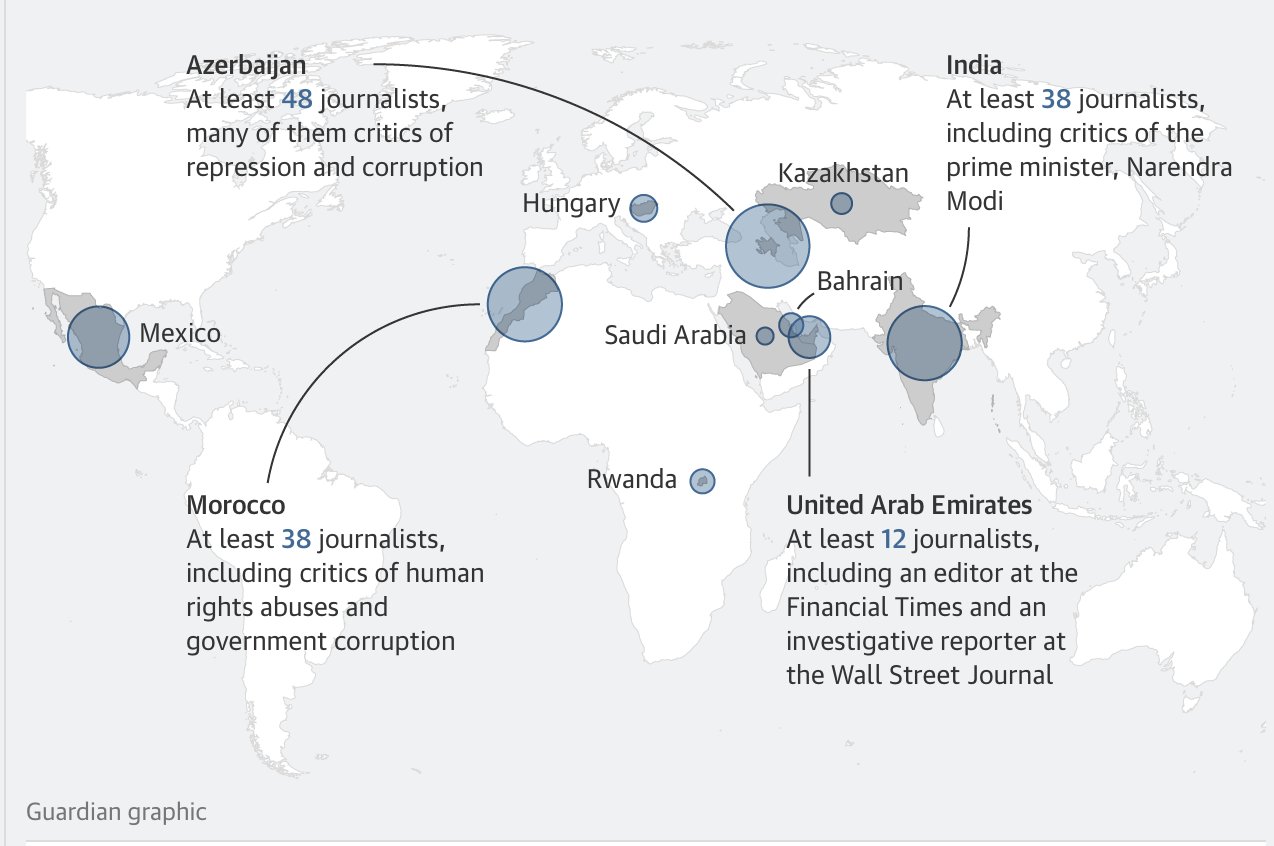

Die Liste enthält”Hunderte von Geschäftsleuten, religiösen Persönlichkeiten, Akademikern, NGO-Mitarbeiter, Gewerkschaftsfunktionäre und Regierungsbeamte, darunter Kabinettsminister, Präsidenten und Premierminister”, in der Bericht hinzugefügt. Die Liste enthält auch Zahlen von über 180 Journalisten, darunter die des freiberuflichen mexikanischen Reporters Cecilio Pineda Birto, der ermordet wurde, nachdem seine Mörder ihn in einer Autowaschanlage ausfindig gemacht hatten. Sein Telefon wurde nie wiederhergestellt, daher ist eine forensische Analyse nicht möglich, um vollständig zu bestätigen, ob sein Telefon mit Pegasus infiziert war.

Die forensische Analyse einer kleinen Anzahl von Telefonen, deren Nummern auf der durchgesickerten Liste erschienen, zeigten, dass mehr als die Hälfte davon betroffen war Spuren von Pegasus.

iOS 14.6 mit iPhone 12 Pro Max wurde mit”Zero-Click”-iMessage-Exploit gehackt, um Pegasus-Spyware auszuführen

Mit Fokus auf Android-und iOS-Smartphones ergaben die forensischen Aufzeichnungen null-Klick-Angriffe, die keine Interaktion des Ziels erfordern. Eines der alarmierendsten Ergebnisse dieses Berichts ist, dass selbst die neuesten iPhones mit den neuesten iOS-Versionen erfolgreich ausgenutzt wurden.

“In letzter Zeit wurde ein erfolgreicher”Zero-Click”-Angriff beobachtet, bei dem mehrere null-Tage, um ein vollständig gepatchtes iPhone 12 mit iOS 14.6 im Juli 2021 anzugreifen”, Forbidden Stories aus Paris und der Forensic Methodology Report von Amnesty International, der von Citizen Lab sagt.

Die forensische Analyse hat Beweise dafür gefunden, dass NSO iMessage-Sicherheitslücken ausgenutzt hat, um selbst die neusten zu durchdringen Geräte mit der neuesten iOS-Version. Obwohl Apple weiterhin sagt, dass das iPhone das sicherste Verbraucher-Smartphone auf dem Markt ist, tragen Zero-Click-Exploits nicht zum Vertrauen der Verbraucher in das Produkt bei.

Die neueste iOS 14.7 Beta behebt einen Fehler, der Wi-Fi auf dem iPhone dauerhaft deaktiviert hat

Während in den meisten Fällen Datensätze von der Malware gelöscht oder nach einem Neustart bereinigt werden, waren eine der Spuren, die Pegasus in einem bestimmten Fall hinterlassen hat, verdächtige Weiterleitungen, die im Browserverlauf von Safari aufgezeichnet wurden, einschließlich eine Weiterleitung zur Domain free247downloads[.]com. Diese Weiterleitungen erfolgen nicht nur, wenn das Ziel den Browser verwendet, sondern auch, wenn es andere Apps verwendet.

In einem Fall, als das Ziel einen in seiner Twitter-Timeline geteilten Link in der Vorschau anschaute, der Dienst com.apple.SafariViewService wurde aufgerufen, um ein Safari WebView zu laden, und es ist eine Weiterleitung aufgetreten.

Umleitungen beim Surfen sind jedoch nicht die einzigen Indikatoren für eine Gefährdung, da der Bericht verschiedene Möglichkeiten zur Erkennung aufgedeckt hat mögliche Spuren, die Pegasus hinterlassen hat.

Schädliche Links sind kein Angriff mehr – Beweise für mehrere erfolgreiche Null-Klick-Infektionen im Jahr 2021

SMS-Nachrichten mit schädlichen Links waren die bevorzugte Taktik von Die NSO Group hat ihre Spyware vor einigen Jahren ausgeliefert. Dies scheint sich jedoch zu einer Netzwerkinjektion als”effektiven und kosteneffizienten Angriffsvektor für den häuslichen Gebrauch, insbesondere in Ländern mit Hebelwirkung gegenüber Mobilfunkbetreibern”geändert zu haben.

Bei nicht-lokalen Zielen sind iOS-Schwachstellen in iMessage und FaceTime werden ausgenutzt, um ausländische Clients anzugreifen. In einem Fall wurde auch Apple Music für die Bereitstellung von Pegasus genutzt.

Amnesty Intl ist derzeit der Ansicht, dass”Pegasus derzeit über Zero-Click-Exploits bereitgestellt wird, die über die neueste verfügbare Version von iOS weiterhin funktionsfähig bleiben zum Zeitpunkt des Schreibens (Juli 2021).”AI hat auch ein kompromittiertes iPhone XR (16. Juni 2021) eines indischen Journalisten mit iOS 14.6, der neuesten Version, und ein iPhone X (14. Juni 2021) eines Aktivisten mit ebenfalls iOS 14.6 gesehen.

Pegasus hat damit begonnen, seine Spuren zu verbergen, indem es die Persistenz auf iOS vermeidet

Forensische Analysen haben auch gezeigt, dass die Spyware jetzt damit begonnen hat, Systemdatenbanken zu manipulieren, um ihre Spuren zu verbergen und jede Forschung zu behindern, die potenzielle Verbindungen zwischen einem Opfer und Spyware von NSO. Bei einer dieser Bemühungen behält die Pegasus-Spyware ihre Persistenz auf iOS-Geräten nicht mehr bei.

Dies bedeutet zwar die Entfernung nach Neustarts, zeigt aber auch das Vertrauen, das NSO in seine Angriffsfähigkeiten hat, um denselben Client wiederholt erfolgreich anzugreifen.

Da die von ihnen verwendeten 0-Klicks recht zuverlässig zu sein scheinen, ist der Mangel an traditioneller”Persistenz”ein Merkmal, kein Nachteil der Spyware. Es macht die Spyware wendiger und verhindert die Wiederherstellung der”guten Sachen”(dh der Spyware und Exploits) aus der forensischen Analyse

— Bill Marczak (@billmarczak) 18. Juli 2021

Apple hat heute iOS veröffentlicht 14.7, wahrscheinlich einige der Fehler behoben Sicherheitslücken in iMessage, FaceTime, WebKit und anderen Ecken des Betriebssystems. Es gibt jedoch einige grundlegende Mängel, wie die Benutzersicherheit derzeit von den größten Technologieunternehmen der Welt abgewertet wird.

Ein ehemaliger Apple-Mitarbeiter erzählte der Washington Post, dass”es schwierig war, mit Sicherheitsforschern zu kommunizieren, die Fehler in Apple-Produkten gemeldet haben, weil die Marketingabteilung des Unternehmens im Weg.”

“Marketing könnte gegen alles ein Veto einlegen”, sagte die Person. „Wir hatten eine ganze Reihe von vorgefertigten Antworten, die wir immer wieder verwenden würden. Es war unglaublich ärgerlich und hat alles verlangsamt.”

Auch externe Forscher haben sich über den Mangel an Unterstützung von Apple geäußert, da das Unternehmen den Zugriff auf iOS einschränkt, was alle Untersuchungen noch schwieriger macht. Sie haben sich auch über Apples mangelnde Kommunikation und kleinere Bug-Bounty-Belohnungen im Vergleich zu anderen Unternehmen beschwert.

Das Unternehmen hat auch erheblich daran gefehlt, die Arbeit von ausgeklügelten Angreifern wie der NSO Group zu verfolgen, die immer scheinen selbst den neuesten iPhones und Softwareversionen voraus zu sein von Apple eingeführt.

“Apple ist seit über einem Jahrzehnt führend in der Sicherheitsinnovation und daher sind sich Sicherheitsforscher einig, dass das iPhone das sicherste und sicherste mobile Endgerät auf dem Markt ist.”sagte heute als Antwort auf diese Enthüllungen:”Angriffe wie die beschriebenen sind sehr ausgeklügelt, kostenintensiv”. Millionen Dollar für die Entwicklung, haben oft eine kurze Haltbarkeit und werden verwendet, um bestimmte Personen anzusprechen.”Das Unternehmen besteht jedoch darauf, dass es”unermüdlich”daran arbeitet, alle seine Kunden zu verteidigen.

– Amnesty International hat veröffentlichte seine umfangreichen technischen Untersuchungen zusammen mit dem”Mobile Verification Toolkit”, um potenzielle Spuren einer Kompromittierung zu identifizieren. Alle Indikatoren für Kompromisse sind auf seinem GitHub verfügbar. Weitere Berichterstattung von Wächter.