Es ist für niemanden neu, dass vieles von dem, was wir heute im Internet tun, mit einem Google-Suche, entweder um relevante Informationen zu finden, den Preis eines Produkts zu recherchieren und sogar um neue Programme wie Browser zu finden. Dieses Vertrauen in Suchmaschinen kann jedoch im Einzelfall einiges Kopfzerbrechen bereiten. Schließlich besteht die Möglichkeit von Fehlern bei der Kuratierung der Seitenindexierung und auch der angezeigten Anzeigen. Dies kann durch den hier vorliegenden Fall bestätigt werden. Der neueste Betrug, um die Internetsicherheit zu gefährden, betrifft Brave Browser.

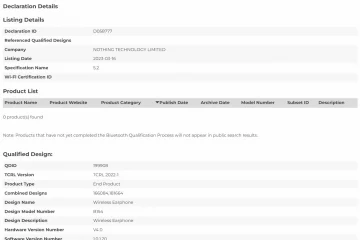

Laut Informationen, die von den Leuten unter ArsTechnica, ein bemerkenswert gut gemachter Betrug wurde kürzlich bei Google entdeckt, der die Identitätsfälschung der Brave-Browser-Site kombiniert beim Kauf einer Anzeige, die oben auf der entsprechenden Suchseite geschaltet werden soll. Ausgehend von dem, was in der Suchmaschine angezeigt wurde, kann man feststellen, dass die Anzeige auf eine andere als die von der Brave-Website (brave.com) offiziell verwendete Domain verweist. Sie zitieren eine professionelle Website für den Bekleidungshandel namens mckelveytees.com, die möglicherweise auch ein Opfer dieses Betrugs war. Beim Klicken wurde der Benutzer auf Zwischendomänen geleitet, bis er auf der gefälschten Website landete.

Die gefälschte Website von Brave Browser kann unvorsichtige Benutzer leicht täuschen

Das große Problem, wenn über die gefälschte Website gesprochen wird, ist dass es sicherlich selbst den aufmerksamsten Benutzer leicht täuschen könnte. Dies zeigt die Sorgfalt der Betrüger, Betrug bei den ersten Überprüfungen leichter durchführbar zu machen. Dazu verwendet es einen String, der die ursprüngliche URL maskiert. Stattdessen wird eine Domain ähnlich der von Brave angezeigt, jedoch mit einem Akzent auf dem Buchstaben E. Dies wird jedoch nur die Aufmerksamkeit bestimmter Benutzer auf sich ziehen.

Natürlich fragen Sie sich vielleicht auch über die Sicherheit Zertifizierung. Die Antwort ist ja, die Site verfügt auch über ein gültiges TLS-Zertifikat. Es zeigt die traditionelle Sperre für den HTTPS-Zugriff.

Das Ergebnis ist, dass jeder, der auf den angezeigten Download-Button geklickt hat, den Zugriff auf eine Installationsdatei garantiert hat. Es enthält die als ArechClient und SectopRat bekannte Malware, eingebettet in ein 303 MB ISO in einer ausführbaren Datei. Glücklicherweise wurde der fragliche Fall nach dem Signal von Brave und NameCheap von Google bereits offiziell fallen gelassen. Dazu gehörte auch die Diskontinuität der bösartigen Domain, die zum Anwenden des Betrugs verwendet wurde.

Dieser Fall ist das neueste Beispiel dafür, wie wir beim Navigieren durch das Web vorsichtig sein müssen. Betrüger und Hacker versuchen, ihre Möglichkeiten zu verbessern, auf Benutzerdaten zuzugreifen, Informationen zu stehlen und daraus Profit zu schlagen.

Quelle/VIA: