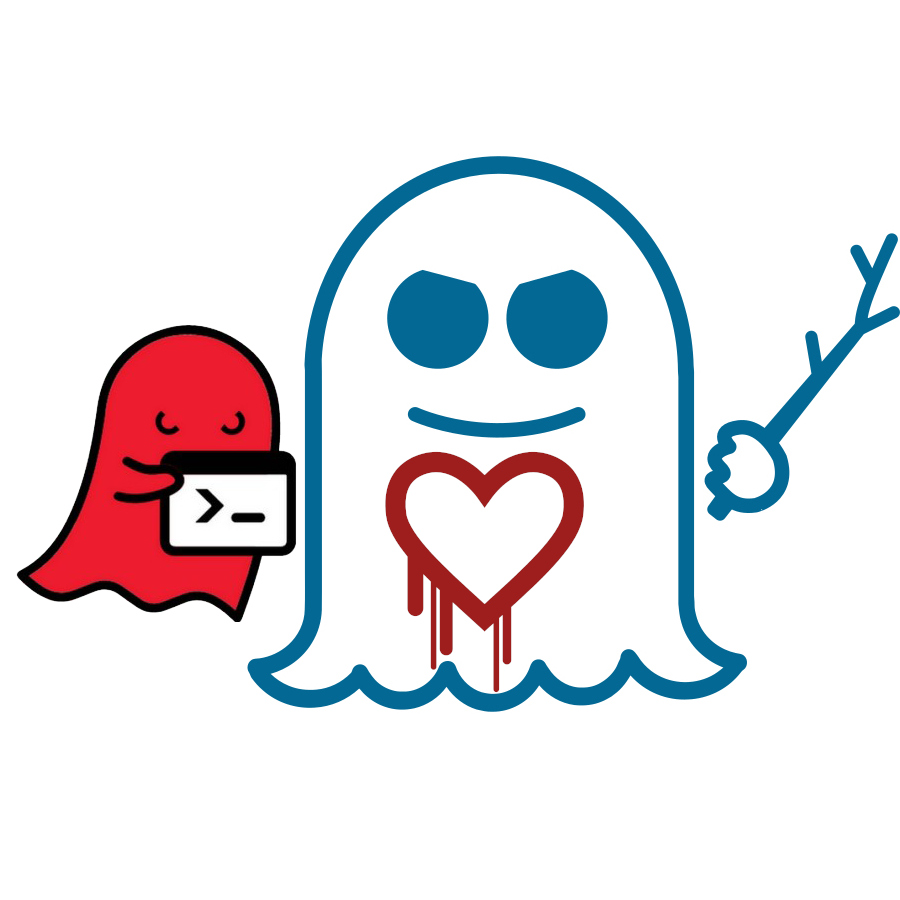

Esta semana El conjunto de cambios”x86/urgentes”para el kernel de Linux 5.16-rc4 que se publicarán más tarde hoy tiene algunas correcciones de Spectre V1 después de que las confirmaciones del kernel el año pasado terminaron arruinando parcialmente las cosas en torno a su manejo de SWAPGS. Estas correcciones, a su vez, probablemente también se actualizarán a la serie de kernel estable relevante.

Esta semana El conjunto de cambios”x86/urgentes”para el kernel de Linux 5.16-rc4 que se publicarán más tarde hoy tiene algunas correcciones de Spectre V1 después de que las confirmaciones del kernel el año pasado terminaron arruinando parcialmente las cosas en torno a su manejo de SWAPGS. Estas correcciones, a su vez, probablemente también se actualizarán a la serie de kernel estable relevante.

Gracias a un ingeniero de Alibaba, Lai Jiangshan, hay algunas correcciones importantes en torno a la mitigación SWAPGS de Spectre V1 que están aterrizando hoy en el kernel principal.

Lo primero es un parche para una cerca faltante para los SWAPGS de entrada del kernel dentro de la ruta paranoid_entry. Un cambio en el kernel de la línea principal el año pasado terminó haciendo una regresión de las mitigaciones SWAPGS de Spectre V1 con una valla faltante en este camino. Ese parche vinculado tiene todos los detalles. En el código original de 2019 cuando las mitigaciones de Spectre V1 SWAPGS se fusionaron después de que CVE-2019-1125 y sus amigos se hicieran públicos.

También forma parte de la solicitud de extracción de hoy esta corrección sobre el uso de la macro de valla correcta. La macro de valla adecuada ahora se usa para asegurarse de que la especulación esté bloqueada.

A El tercer parche de Lai Jiangshan también tiene una importante corrección de Xen para posibles golpes de pila que se descubrió a lo largo de la ruta SWAPGS.

Los problemas de cercado SWAPGS junto con otras correcciones x86 se enviaron esta mañana como parte de esta solicitud de extracción . La vulnerabilidad/mitigación SWAPGS de Spectre V1 afecta a las CPU de Intel de Ivy Bridge y más nuevas, con Alder Lake aún confiando en las barreras SWAPGS/copia de usuario.