del kernel de iOS 15.0-15.1.1 de Brightiup

Aquellos que siguen de cerca el sector de seguridad del software de iOS y iPadOS pueden recordar un informe de error del kernel de iOS y iPadOS 15.0-15.1.1 publicado por el investigador de seguridad de Kunlun Lab @realBrightiup la semana pasada. Un día después, el investigador de seguridad de Alibaba Security Pandora Lab @Peterpan980927 mostró una prueba de concepto (PoC) utilizando ese artículo como plantilla.

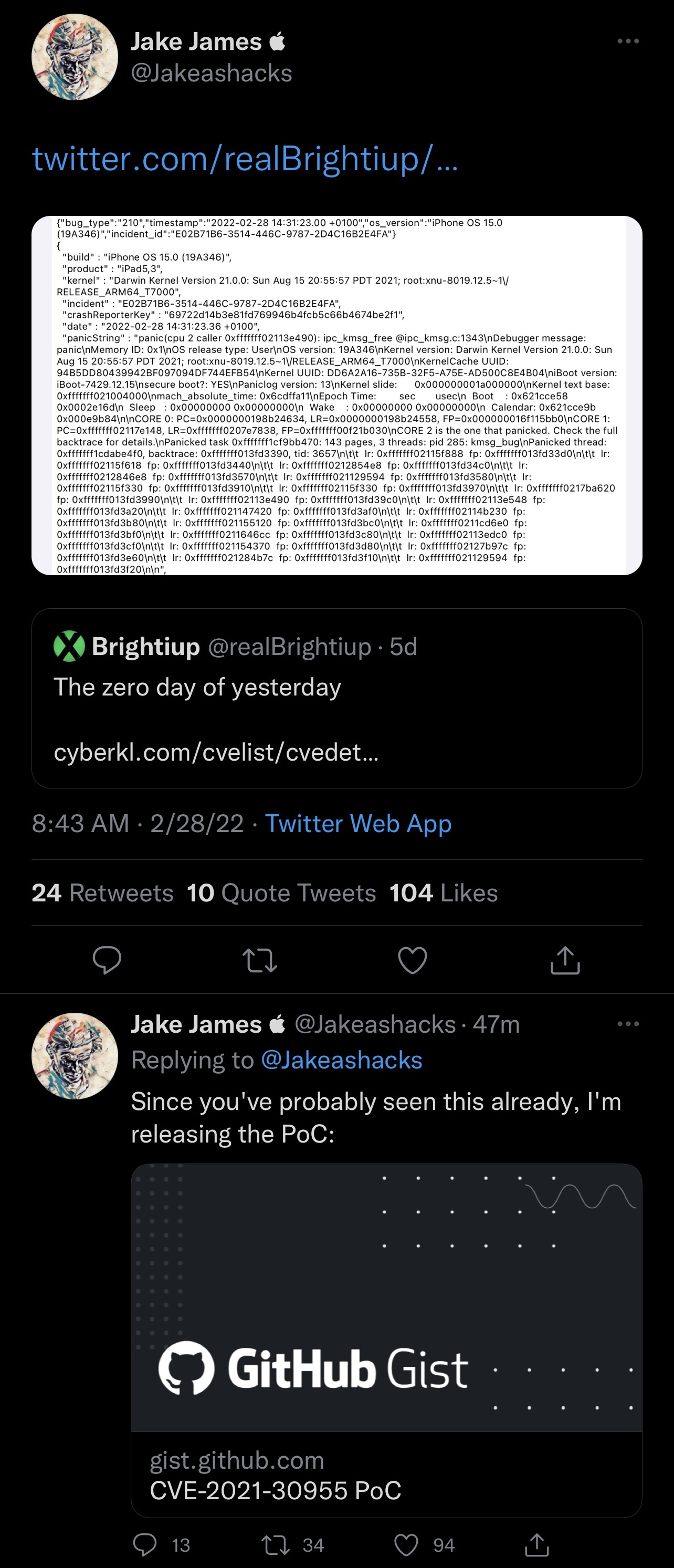

Esta semana, sin embargo, un nombre que muchos jailbreakers reconocerán creó y lanzó un PoC de su propia Estamos hablando, por supuesto, de Jake James (@jakeashacks), un hacker que se ha ganado una gran reputación por sus esfuerzos de explotación y liberación de jailbreak sin raíces.

James se dirigió a Twitter el lunes temprano por la mañana para compartir lo que parece ser una PoC basada en el artículo original de Brightiup.

Aunque ambos funcionan por James y @Peterpan980927 son de hecho PoC y deben ser elogiados, James en realidad publicó el suyo en GitHub para que el mundo lo vea y aprender de, tal vez incluso desarrolladores de jailbreak que podrían estar interesados en desarrollar un exploit basado en iOS y iPadOS 15.0-15.1.1 para ayudar con el desarrollo de jailbreak.

Por supuesto, iOS y iPadOS 15 han cambiado mucho sobre cómo funcionará el jailbreak en la práctica. Al introducir un mecanismo de seguridad de volumen de sistema seguro (SSV), Apple ha llegado efectivamente a donde los futuros jailbreaks semi-sin ataduras pueden necesitar ser rooteados. Afortunadamente, esto no debería afectar nuestra capacidad para instalar y usar ajustes de jailbreak y complementos; simplemente bloquear el acceso al volumen raíz.

Los cambios antes mencionados significan que desarrollar un iOS o iPadOS 15.0-15.1.1 dedicado semi-sin ataduras tomaría tiempo adicional, incluso si se creara un exploit usando este método.

Por si sirve de algo, la gente del equipo checkra1n está trabajando en un método totalmente método diferente para la compatibilidad con iOS y iPadOS 15 que no será desarraigado. Podría utilizar montajes ciegos en lugar de montajes de unión y configurar un volumen separado para todo lo que no se puede montar ciego. El jailbreak de checkra1n, por otro lado, es una bestia totalmente diferente y utiliza un exploit de bootrom basado en hardware que no se puede parchear presente solo en los teléfonos equipados con A7-A11.

Dada toda la emoción que parece estar dando vueltas El error del kernel CVE-2021-30955 de Brightiup para iOS y iPadOS 15.0-15.1.1, de hecho, será interesante ver qué pasa con él.

¿Estás emocionado de ver que el PoC de James pasa a sinoire? el desarrollo de un exploit completo para iOS y iPadOS 15.0-15.1.1? Asegúrese de hacérnoslo saber en la sección de comentarios a continuación.