No es ninguna novedad para nadie que gran parte de lo que hacemos en Internet hoy en día termina comenzando con un Búsqueda en Google , ya sea para encontrar información relevante, para investigar el precio de un producto e incluso para encontrar nuevos programas, como navegadores. Sin embargo, esta confianza en los buscadores puede traer algunos quebraderos de cabeza en casos concretos. Después de todo, existe la posibilidad de fallas en la curación de la indexación de páginas y también de los anuncios mostrados. Esto es algo que puede corroborarse con el caso que nos ocupa. La última estafa para comprometer la seguridad de Internet involucra a Brave Browser.

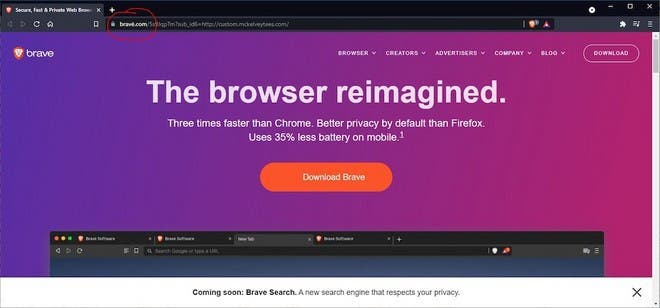

Según la información publicada por la gente en ArsTechnica , se detectó recientemente en Google una estafa muy bien elaborada que utiliza la suplantación de identidad del sitio del navegador Brave combinado con la compra de un anuncio que se publicará en la parte superior de la página de búsqueda relacionada. A partir de lo visto en el buscador, es posible observar que el anuncio apunta a un dominio diferente al que utiliza oficialmente el sitio web Brave (brave.com). Citan un sitio web de comercio de ropa profesional llamado mckelveytees.com y que posiblemente también fue víctima de esa estafa. Al hacer clic, se dirigía al usuario a dominios intermedios hasta que llegaba al sitio falso.

El sitio web falso de Brave Browser puede engañar fácilmente a los usuarios descuidados

El gran problema cuando se habla del sitio falso es que ciertamente podría engañar fácilmente incluso al usuario más observador. Esto muestra el cuidado de los estafadores para hacer que el fraude sea más factible en los controles iniciales. Para ello, utiliza una cadena que enmascara la URL original. En cambio, muestra un dominio similar al de Brave pero con un acento en la letra E. Sin embargo, esto es algo que solo llamará la atención de ciertos usuarios.

Por supuesto, es posible que también se esté preguntando acerca de la seguridad Certificación. La respuesta es sí, el sitio también tiene un certificado TLS válido. Muestra el bloqueo tradicional para el acceso HTTPS.

El resultado es que quien haya hecho clic en el botón de descarga que se muestra garantiza el acceso a un archivo de instalación. Incluye el malware conocido como ArechClient y SectopRat, incrustado en una ISO de 303 MB dentro de un archivo ejecutable. Afortunadamente, Google ya ha abandonado oficialmente el caso en cuestión después de la señal de Brave y NameCheap. También incluyó la discontinuidad del dominio malicioso utilizado para aplicar la estafa.

Este caso es el último ejemplo de cómo debemos tener cuidado al navegar por la web. Los estafadores y los piratas informáticos están tratando de mejorar sus formas de acceder a los datos de los usuarios, robar información y obtener ganancias de ella.

Fuente/VIA: