El investigador de seguridad @_simo36 llamó la atención con un Tweet shared el viernes que parece contener una prueba de concepto (PoC) para una cadena de exploits llamada WeightBufs que logra capacidades de lectura y escritura de la memoria del kernel en algunas versiones de iOS y iPadOS 15 y macOS 12.

En el Tweet, @_simo36 señala una página de GutHub que contiene no solo toda la información sobre el exploit, sino también las diapositivas de la presentación que dieron en POC2022.

Como parece, el exploit en sí admite s todas las versiones de iOS y iPadOS 15 en dispositivos equipados con Neural Engine (A11 y posteriores) apenas por debajo de iOS y iPadOS 16; pero iOS y iPadOS 15.6 parchean el escape del sandbox, que rompe la cadena de exploits utilizada para lograr el hack de WeightBufs. Con eso en mente, la cadena completa de exploits solo es viable actualmente en iOS y iPadOS 15.0-15.5 y macOS 12.0-12.4.

El problema anterior subraya uno de los problemas centrales que afectan el jailbreak hoy en día, que es cómo las técnicas se han vuelto más importantes que las propias explotaciones del kernel. Ninguna vulnerabilidad del kernel hará un jailbreak en el firmware moderno de iOS o iPadOS, ya que Apple continúa aumentando la seguridad del iPhone y el iPad. Debido a esto, los desarrolladores de jailbreak necesitan recursos adicionales, como omisiones y escapes de sandbox, solo para lograr uno. La lógica detrás de navegar por todos estos mecanismos es lo que constituye una técnica.

Al menos cuatro vulnerabilidades diferentes que ya se han informado a Apple se utilizan en la cadena de explotación de @_simo36, incluidas las siguientes:

CVE-2022-32845: omisión de comprobación de firma aned para model.hwx. CVE-2022-32948: DeCxt::FileIndexToWeight() OOB Read debido a la falta de validación del índice de matriz. CVE-2022-42805: ZinComputeProgramUpdateMutables() posible lectura arbitraria debido a un problema de desbordamiento de enteros CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Subdesbordamiento del búfer debido a un problema de desbordamiento de enteros.

Actualmente, @_simo36 dice que ha probado su cadena de exploits con éxito en las siguientes combinaciones de dispositivos y firmware:

iPhone 12 Pro (iPhone 13,3) con iOS 15.5 iPad Pro (iPad 8,10) con iPadOS 15.5 iPhone 11 Pro (iPhone 12,3) con iOS 15.4.1 MacBook Air (10,1 con chip M1) con macOS 12.4

Entonces, la pregunta candente que sabemos que todos se hacen es:”¿Se puede usar para ¿una fuga? Y la respuesta simple a esa pregunta sería no porque es solo una pieza de un rompecabezas mayor y se requeriría mucho más trabajo para construir un jailbreak y ponerlo en funcionamiento en los dispositivos de los usuarios finales.

Todavía , la prueba de concepto es un gran ejemplo de piratería magistral, y solo podemos esperar que ayude a completar el rompecabezas más rápido ya que varios equipos de jailbreak trabajan en segundo plano para desarrollar jailbreaks para iOS y iPadOS 15.

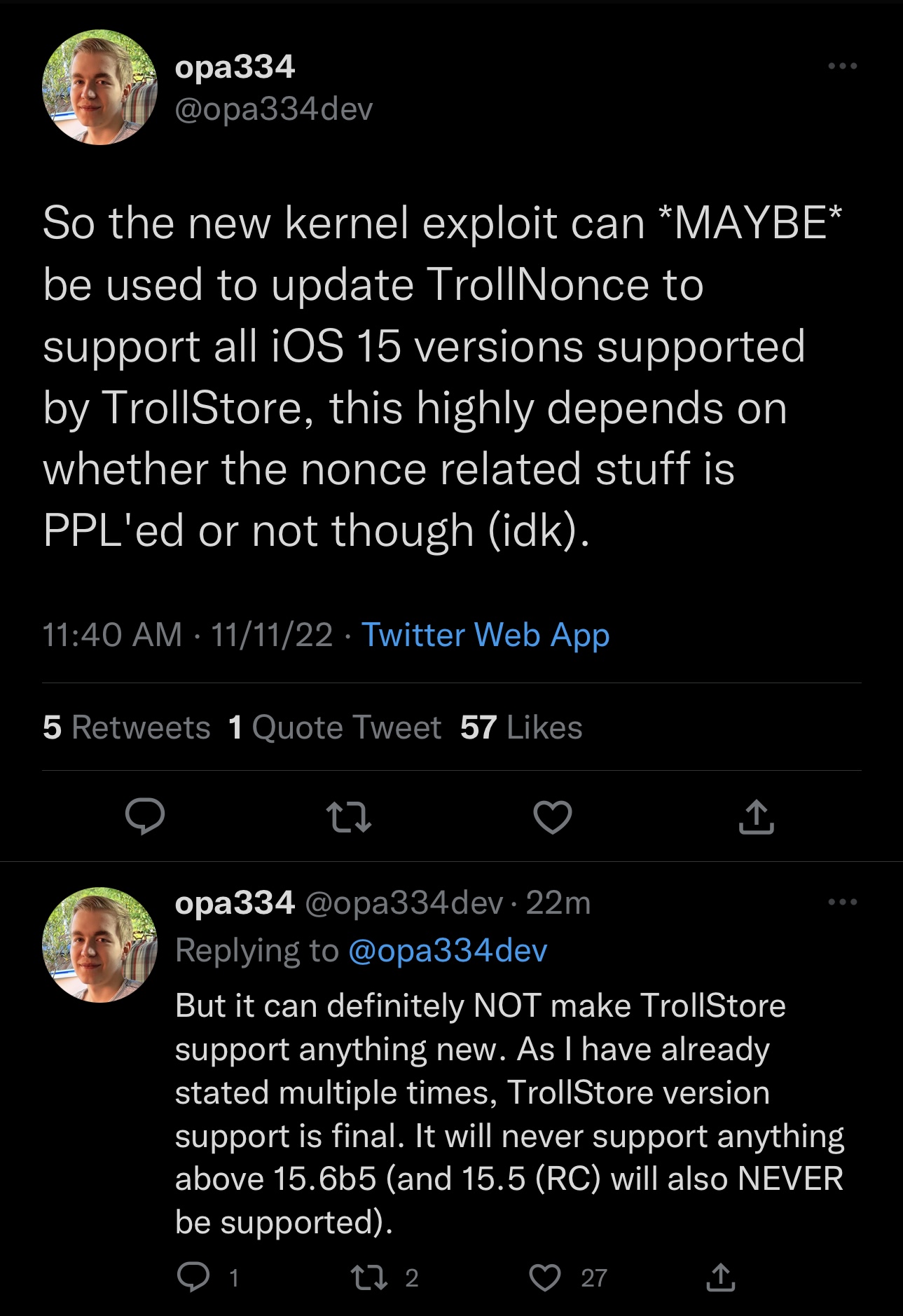

De hecho, algunos desarrolladores ya están buscando formas de incorporarlo a sus proyectos, como el desarrollador de TrollStore @opa334, que podría usarlo para mejorar TrollNonce. Pero vale la pena señalar que TrollStore nunca admitirá nada más nuevo que el firmware que ya admite:

¿Estás emocionado de ver qué pasa con la nueva cadena de explotación? Háganos saber en la sección de comentarios a continuación.