No es ningún secreto que, en los últimos años, la amenaza de que los piratas informáticos aprovechen las vulnerabilidades para obtener acceso a la información ha llevado a muchas empresas de teléfonos inteligentes a implementar sólidas medidas de ciberseguridad. Sin embargo, los investigadores de Tencent Labs y la Universidad de Zhejiang han descubierto un nuevo tipo de ataque que se dirige a los sistemas de autenticación de huellas dactilares. en los teléfonos inteligentes modernos. Apodado BrutePrint, el ataque tiene como objetivo eludir la autenticación del usuario mediante repetidos intentos de prueba y error, lo que representa una amenaza importante para las cuentas y las personas.

¿Cómo funciona el ataque BrutePrint?

Para ejecutar el ataque BrutePrint, los investigadores identificaron y explotaron dos vulnerabilidades de día cero denominadas Cancel-After-Match-Fail (CAMF) y Match-After-Lock (MAL), que les permitieron superar las protecciones existentes en los teléfonos inteligentes, como los límites de intento y detección de vida. Además, los investigadores también descubrieron que los datos de la Interfaz Periférica Serial (SPI) de los sensores de huellas dactilares estaban desprotegidos, lo que los hacía susceptibles a un ataque.

El ataque funciona al intentar desbloquear el dispositivo sistemáticamente usando bases de datos de conjuntos de datos académicos, datos biométricos filtrados y fuentes similares. Sin embargo, es importante tener en cuenta que el tiempo requerido para una violación exitosa depende de la cantidad de huellas dactilares almacenadas. Por ejemplo, en smartphones con una sola huella registrada, el ataque puede tardar entre 2,9 y 13,9 horas. Sin embargo, en los dispositivos con varias huellas dactilares registradas, el ataque solo tarda entre 0,66 y 2,78 horas, ya que la probabilidad de encontrar la huella dactilar correcta aumenta drásticamente.

Dispositivos vulnerables al ataque

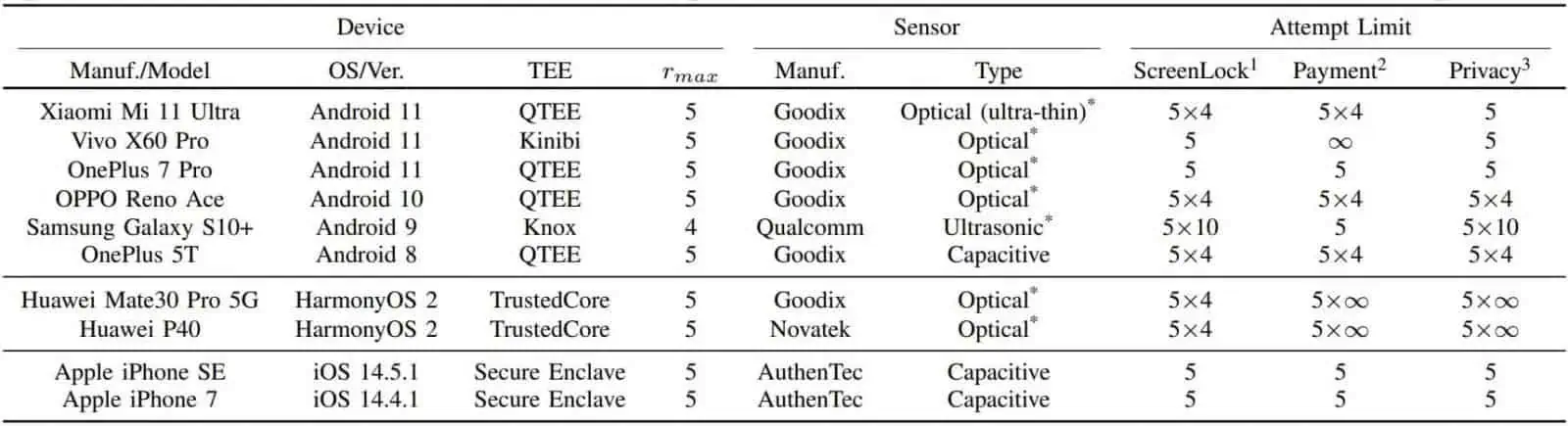

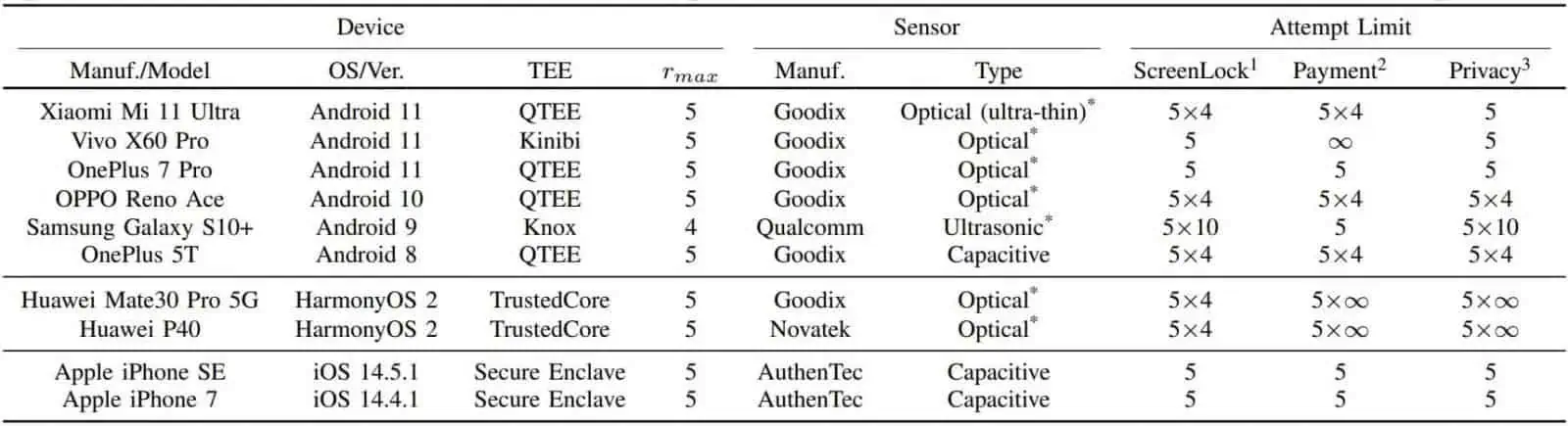

En su informe, los investigadores declaró que probaron el ataque en diez modelos populares de teléfonos inteligentes y descubrieron que todos los dispositivos Android eran vulnerables. Por lo tanto, si un atacante obtiene acceso a su dispositivo, solo necesitará deshabilitar las protecciones, disponer de tiempo suficiente y un hardware mínimo que cueste alrededor de $15. Por otro lado, los dispositivos iOS eran mucho más seguros y los investigadores solo pudieron obtener diez intentos adicionales en los modelos iPhone SE y iPhone 7, lo que hizo que el ataque fuera ineficaz.

Si bien este tipo de ataque podría no ser atractivo para el hacker promedio, ya que requiere acceso físico al teléfono inteligente, los investigadores han advertido que los actores patrocinados por el estado y las agencias de aplicación de la ley pueden explotar esta técnica para acceder a los datos. Por lo tanto, los fabricantes de dispositivos deberán actuar con rapidez y parchear estas vulnerabilidades de día cero lo antes posible.