Aion puhua Bitcoin-osoitteiden ja avainten takana olevasta turvallisuudesta, jota kutsutaan julkisen avaimen salaukseksi. Tähän sisältyy SHA256 , Satunnaislukugeneraattorit (RNG), Hash-toiminnot ja Elliptisen käyrän digitaaliset allekirjoitukset (ECDSA.) Jos sinulla on kysyttävää tämän lisäksi, ota rohkeasti yhteyttä minuun. Olen koulutukseltaan matemaatikko, ja rakastan sitä syvästi. Jos huomaat, että olet kiinnostunut salauksesta uudestaan harrastuksena, on monia ihmisiä, jotka luovat salauksen algoritmeja hauskanpitoa varten, ja heidän yhteisöstään voi olla apua matkallasi.

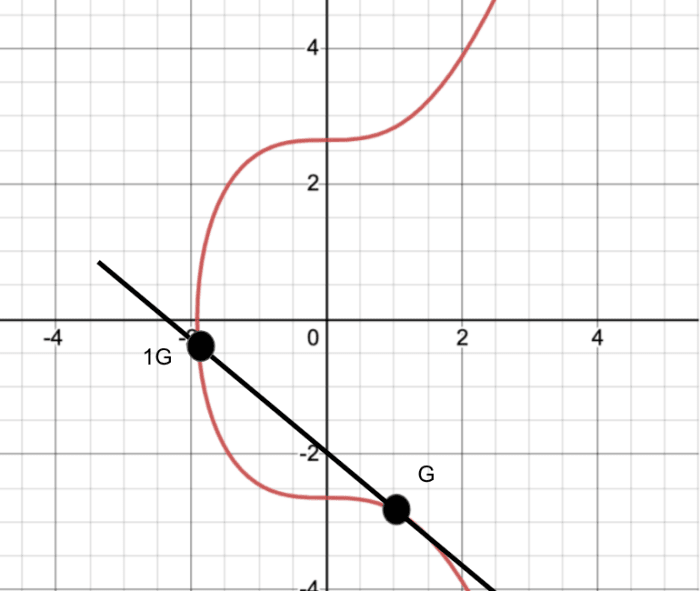

Lupaan, että tähän tarvitaan vain perusalgebra sekä yksinkertainen käsitys eksponentiaalifunktiot . Jos olet perehtynyt modulaarinen laskutoimitus , se on hienoa. Jos ei, ei isoäiti. Salaus on ollut olemassa tuhansia vuosia, ja sillä on tällä hetkellä erittäin vahva ammattilaisten ja harrastajien yhteisö. Teknologia on edennyt äärimmäisen pitkälle, ja sen nykyiset iteraatiot mahdollistavat verkkoturvallisuuden, josta tuskin täytyy ajatella. Aloitetaan käsitteestä Julkisen avaimen salaus erityisesti Bitcoinin yhteydessä. Perustasolla PKC sisältää yksityiset avaimesi ja niistä luodut julkiset avaimet. PKC hyödyntää ns.” trapdoor-toiminnot ”, jotka on helppo ratkaista (helppo luoda julkinen avain yksityisestä avaimesta), mutta melkein mahdotonta kääntää (löytää yksityisen avaimen, jolle on annettu julkinen avain.) Tämä on modulaarisen aritmeettisen, eksponentiaalisten funktioiden ja erittäin suurten alkuluvut . Bitcoinin yksityiset avaimesi ovat luultavasti sanoja, mutta ne voivat olla myös erittäin suuri määrä. Tarkemmin sanottuna, kun aloitamme salauksen, yksityiset avaimesi muunnetaan suureksi lukumääräksi tai binäärimerkkijonoksi (ykkösten ja nollien sarja) riippumatta sen alkuperäisestä muodosta. Kuinka siisti! Siksi ihmiset sanovat joskus, että yksityiset avaimesi”edustavat hyvin, hyvin suurta määrää”ja ovat syy sen turvallisuuteen. Vaikka tämä on teknisesti totta deterministisessä/algoritmisessa mielessä, ei ole välttämättä selvää, miksi. Yksityisten avainten luominen on toinen mielenkiintoinen puoli. Laitteisto-ja säilytyslompakot tekevät tämän puolestasi, ja he saattavat tai eivät välttämättä kerro sinulle tarkalleen, miten ne menevät (avoimen lähdekoodin tai suljetun lähdekoodin ohjelmistot). Tämä on ehdottomasti harkittavaa, kun valitset lompakon. Toinen vaihtoehto on luoda oma tyhjästä. Voit heittää hyvän kappaleen, kääntää kolikon tai käyttää jotain muuta vastaavaa menetelmää. On myös online-satunnaislukugeneraattoreita, jotka ammattimainen salausyhteisö on testannut ja luokitellut. RNG: t käyttävät usein nykyistä aikaa generaattorina luomaan pienen alkueron, joka riittävien iteraatioiden jälkeen muodostaa täysin ainutlaatuisen luvun. Valitse online-RNG omalla vastuullasi. Vaikka itse RNG on hyvä, sivustossa saattaa olla haittaohjelmia. Enemmän tiedät! Joten meillä on salaiset sanamme. Katsotaanpa, mitä seuraavaksi tapahtuu. Tämä on hyvin yksinkertainen muoto trapdoor-toiminnostamme.”G moduuliin n”edustaa viimeistä julkista avainta (mod on lyhenne modulaarisesta aritmeettisesta, mikä rajoittaa vastauksemme tiettyyn lukumäärään toisin kuin jokainen yksittäinen luonnollinen numero ). Mutta vaikka tiedätkin G: n ja n: n, sinulla ei ole helppoa tapaa löytää a, joka edustaa yksityistä avainta. G: n laskeminen mod n: lle on suhteellisen helppoa, mutta taaksepäin ei ole paluuta Erillinen lokiongelma . N on yleensä suuri alkuluku, koska ne eivät ole määritelmän mukaan tehokkaita. Jos toimintojen/ongelmien suhteellinen monimutkaisuus kiinnostaa sinua, voit tutkia Algoritmin ajan monimutkaisuus . Mennään hieman syvemmälle ja tarkastellaan sitä graafisesti tarkemman käsityksen saamiseksi. Joten meillä on ensimmäinen deterministinen (yksi syöttö antaa sinulle yhden vastauksen) salauksen tietoihin, mutta se ei ole hienossa muodossa (juuri nyt, se on vain tilattu pari (x, y). Meillä on nyt julkinen avain, joka on johdettu yksityisestä avaimesta. Sekoitetaan nämä tiedot uudelleen ja muunnetaan ne. Teemme tämän SHA 256: n kautta, joka tarkoittaa Secure Hashing Algorithm Hajautusalgoritmi on erityinen vaihejoukko, jota sovelletaan tietoihin, jolloin saadaan salattu kiinteän pituinen tietojoukko syötteen pituudesta riippumatta. Kyllä, tämän algoritmiperheen on kehittänyt Yhdysvaltain kansallinen turvallisuusvirasto (NSA), mutta älä anna sen huolestuttaa sinua. Soveltavan tieteen-myös matematiikan-kauneus on se löytö ja tieto seistä riippumatta siitä, kuka sen kehitti. Siksi meillä on todisteita. Jos todiste on”ääni”, se seisoo omilla jaloillaan, eikä sitä voida”hakkeroida”tai kiertää. SHA2-perhe on yleisesti tiedossa. Voit siirtyä verkkoon katsomaan koodia, ja jos haluat salaa joitain asioita SHA256: lla itse . Huomaat, että hyvin pienellä muutoksella syötteessä on dramaattinen tulos vastauksessa. Kaaositeoria on kaunis. Mutta joka tapauksessa. Koska monet ihmiset turvaavat miljardeja dollareita SHA256: lla, he ovat myös käyttäneet paljon rahaa sen testaamiseen varmistaakseen sen turvallisuuden. Ihmiset tuovat usein kvanttilaskennan esiin mahdollisena tapana rikkoa tämä salaus. Kuitenkin, jos kvanttilaskennan tulisi mahdolliseksi, on varastettava paljon enemmän rahaa hakkeroimalla maailman viisi suurinta pankkia. Olen varma, että Bitcoin on kaukana luettelosta, koska sen hakkuuttua sen arvo todennäköisesti laskisi dramaattisesti. Kaikesta huolimatta, jos SHA256: n tulevaisuudessa tulee vähemmän turvallinen, voimme aina päivittää Bitcoinin salausmenetelmät. Ohjelmoitava raha! SHA256 on samanlainen kuin ECDSA, koska vastauksen tarkistaminen on helppoa, mutta erittäin vaikeaa raakaa voimaa-yrittää jokaista vastausta, kunnes löydät oikean vastauksen. SHA256 on niin nimetty, koska se luo 256 bitin merkkijonon-sarjan 256 nollaa ja ykköstä. Tämä tekee järjettömän suuren määrän mahdollisia yhdistelmiä, yli havaittavissa olevan universumin atomien lukumäärä. Aiomme käyttää uudelleen erilaista tiivistettä saadaksesi pienemmän tuloksen, mikä tekee lyhyemmän lopullisen osoitteen saamiseksi. Tätä hajautusfunktiota kutsutaan nimellä RIPEMD-160. Kun olemme saaneet tämän tuloksen, aiomme muuntaa sen niin sanotuksi Base58: ksi, joka on vain ihmisille luettavampi muoto. Se jättää pois sekä numerot nolla (0) että isot kirjaimet O (o), niin että ne eivät ole Älä erehdy keskenään, samoin kuin jättämällä isot kirjaimet I (i) niin, että niitä ei erehdytä numeroiksi yksi (1) tai pieniksi kirjaimiksi l (L). ) ja isot kirjaimet O (o), jotta niitä ei erehdettäisi keskenään, samoin kuin jättämällä isot kirjaimet I (i) pois, niin että niitä ei erehdytä numeroiksi yksi (1) tai pieniksi kirjainkirjain l (L). Ja nyt meillä on julkinen osoite, joka on todistettavasti (muodollisessa, matemaattisessa mielessä) luotu ainutlaatuisesta yksityisestä osoitteesta. Vaikka kaikki seitsemän miljardia ihmistä maailmassa loisivat uuden julkisen bitcoin-avaimen joka päivä tuhannen vuoden ajan, on niin paljon mahdollisuuksia, että todennäköisyys luoda sama kahdesti on melkein nolla. Kaikki tämä on melko prosessi, avainten luominen ja vahvistaminen, joten kymmenen minuutin keskimääräinen estoaika. Kymmenen minuuttia matemaattisesti taatusta loppuselvityksestä on kaiken arvoinen. Tämä on Namelessin vierasviesti. Esitetyt mielipiteet ovat kokonaan heidän omiaan eivätkä välttämättä heijasta BTC Inc.:n tai Bitcoin Magazine-lehden .  topologia

topologia