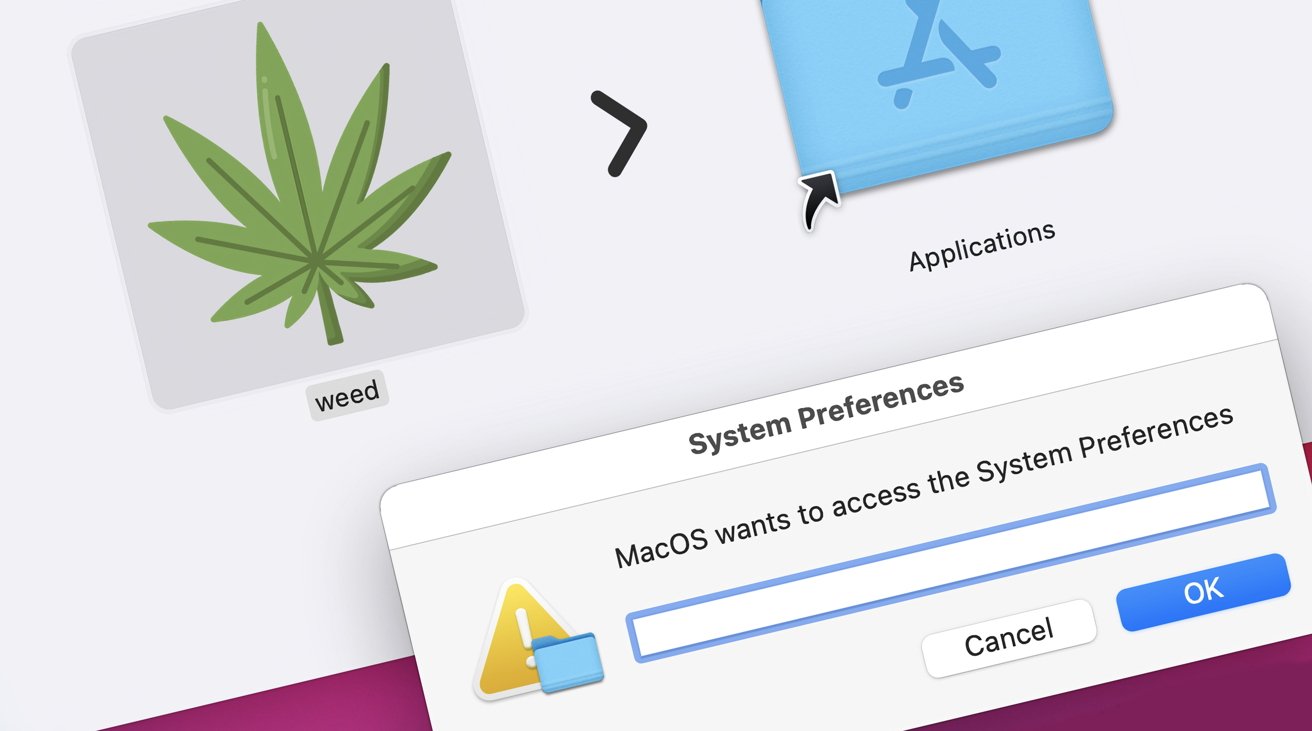

A MacStealer jelenlegi iterációja a”weed.dmg”fájlból ered.

Egy új, MacStealer nevű rosszindulatú programot találtak, amely megfertőzi az Intel és Apple Silicon Mac gépeket, és jelszavakat, hitelkártyaadatokat lop. és egyéb személyes adatok.

Az Uptycs biztonsági kutatók három Windows-alapú rosszindulatú programcsaládot fedeztek fel amelyek kihasználják a Telegram üzenetküldő szolgáltatást. A csapat most talált egy speciális Mac-felhasználói verziót.

A MacStealer néven emlegetett rosszindulatú program dokumentumok, böngésző cookie-k és bejelentkezési adatok fogadása a cél Macről. Kifejezetten MacOS Catalina vagy újabb, Intel vagy Apple Silicon chipeket futtató Mac gépeken is működik.

A lopás részeként a szoftver hitelesítő adatokat és cookie-kat vesz át a Firefox, a Google Chrome és a Brave böngészőkből, valamint kivonja a Keychain adatbázist. Különféle fájltípusok védelmét is megkísérli, beleértve az MP3-akat, szöveges fájlokat, PDF-eket, PowerPoint-fájlokat, fényképeket és adatbázisokat.

Bár a Keychain lehúzása nagy veszélynek tűnhet a felhasználók számára, a támadás magában foglalja a Keychain nagykereskedelmi értékesítését anélkül, hogy hozzáférne a benne lévő adatokhoz. Az adatbázist a Telegram elviszi és továbbítja a támadónak, de továbbra is titkosítva van.

A MacStealerhez való hozzáférést buildenként 100 dollárért árusító fenyegetésszereplő azt mondja, hogy a kibontott kulcstartóhoz”szinte lehetetlen”hozzáférni a fő jelszó nélkül. Az eladási kísérlet részeként a színész azt állítja, hogy nem”akarnak hamis ígéreteket tenni”az adatokhoz való hozzáférésért, és nem vették fel a”közelgő”funkciók listájára.

A „Közelgő funkciók” listán szereplő további elemek közé tartozik a kriptopénzek leürítése, az új buildek generálására szolgáló eszköz, a fordított shell, az egyéni feltöltő és a vezérlőpult.

A fájlok és adatok megszerzésével egy időben a MacStealer a Telegram segítségével küldi el a kiválasztott információkat meghatározott csatornákra. Ezután egy külön ZIP-összeállítást osztanak meg a hacker által irányított Telegram bottal.

Hogyan védekezhet a MacStealer ellen

Nem világos, hogy pontosan hogyan mozog a rosszindulatú program a Mac gépek között, de a kezdeti fertőzéseket a”weed”nevű alkalmazás okozta..dmg.”Ahogy az várható volt, úgy néz ki, mint egy végrehajtható fájl, amelynek ikonja egy levél.

A fájl megnyitásának kísérlete hamis macOS-jelszót kér, amelyet az eszköz a rendszer egyéb fájljainak eléréséhez használ fel.

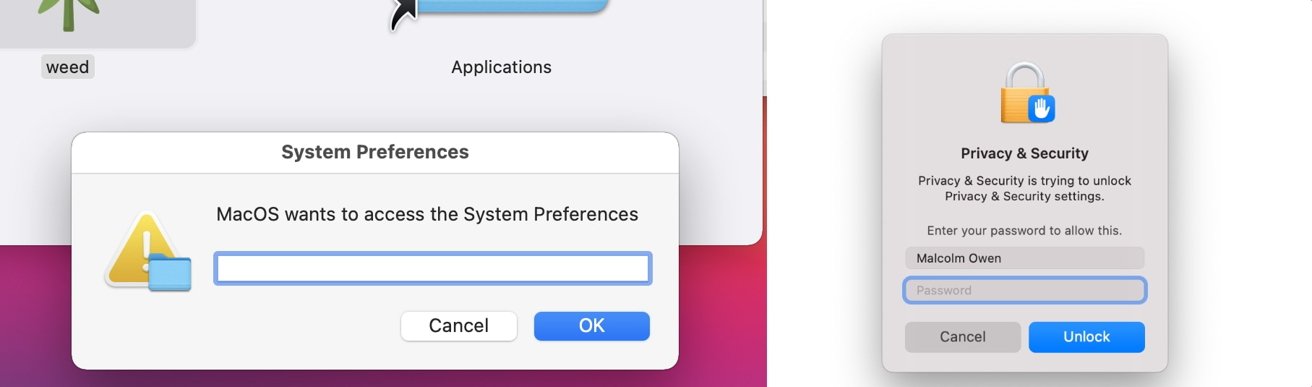

A MacStealer hamisítványa macOS-jelszókérés [balra], eredeti macOS-jelszó kérés [jobbra]

A szoftver által használt jelszókérés határozottan eltér attól, amit a macOS biztosít a felhasználóknak, így a tapasztalt Mac-felhasználók számára meglehetősen könnyűnek kell lennie észrevenni valami rosszat. Nagy nyom az, hogy nem tartalmaz már kitöltött felhasználónév mezőt.

Az Uptycs azt javasolja a felhasználóknak, hogy javításokkal és frissítésekkel tartsák naprakészen Mac rendszereiket. Javasoljuk továbbá, hogy csak megbízható forrásból, például az App Store-ból származó fájlok telepítését engedélyezze.