In coda oggi all’interno del repository random.git di Linux per il codice/dev/random e/dev/urandom c’è il supporto per l’utilizzo di BLAKE2 anziché SHA1 durante l’hashing del pool di entropia. Questo a sua volta è una grande accelerazione delle prestazioni oltre ad essere più sicuro.

In coda oggi all’interno del repository random.git di Linux per il codice/dev/random e/dev/urandom c’è il supporto per l’utilizzo di BLAKE2 anziché SHA1 durante l’hashing del pool di entropia. Questo a sua volta è una grande accelerazione delle prestazioni oltre ad essere più sicuro.

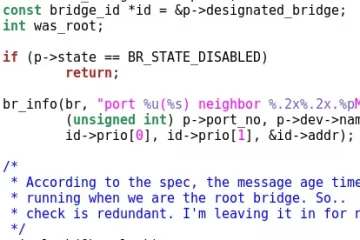

Per Linux 5.17 ci sono dei bei miglioramenti”casuali”. Jason Donenfeld, meglio conosciuto per il suo lavoro sulla creazione di WireGuard, è anche il manutentore casuale del kernel Linux. In coda oggi era la modifica da rimuovere Utilizzo di SHA1 dal codice random.c e di utilizzare invece BLAKE2s.

Donenfeld ha notato nella patch,”BLAKE2s è generalmente più veloce, e certamente più sicuro, di SHA1, che è stato davvero molto danneggiato. Inoltre, l’attuale costruzione nell’RNG non usa la piena funzione SHA1 , come specificato, e consente di sovrascrivere l’IV con l’output RDRAND in modo non documentato, anche nel caso in cui RDRAND non sia impostato su”attendibile”, il che significa potenziali scelte IV dannose. E la sua breve lunghezza significa che ne conserva solo la metà segreto quando il feed back nel mixer ci dà solo 2^80 bit di segretezza diretta. In altre parole, non solo la scelta della funzione hash è datata, ma nemmeno l’uso di essa è eccezionale.

Passare all’uso di BLAKE2 renderà le cose più sicure e veloci. Il seeding iniziale su un laptop Intel è risultato essere circa il 131% più veloce con questa modifica.

Random.git anche ha visto altre correzioni in coda oggi prima di queste modifiche che debutteranno nella prossima finestra di unione di Linux 5.17.