Wyze

Wyze

Il 6 marzo 2019, i ricercatori di sicurezza presso Bitdefender ha cercato di avvertire Wyze di tre principali vulnerabilità nelle sue telecamere di sicurezza intelligenti. Il peggiore di questi difetti, che offre agli hacker l’accesso non autorizzato alla scheda SD di una Wyze Cam, non è stato risolto per tre anni e rimane un problema nei modelli Wyze Cam V1 fuori produzione.

Ecco la buona notizia; probabilmente non sei stato colpito da questo particolare exploit. Altri punti vendita che hanno riferito di questa storia hanno perso dettagli chiave, incluso come funziona l’exploit di accesso remoto. Ma l’inerzia di Wyze è allarmante e i clienti dovrebbero assolutamente chiedersi se valga la pena fidarsi dell’azienda.

Come funziona l’exploit?

Come descritto in Secondo il rapporto di Bitdefender, gli hacker potrebbero accedere ai contenuti della scheda SD di una Wyze Cam”tramite un server web in ascolto sulla porta 80″. Ciò è dovuto al fatto che tutti i contenuti della scheda SD sono accessibili senza autorizzazione nella directory web della videocamera, il che ha senso, poiché le registrazioni salvate sulla scheda SD devono essere visualizzabili attraverso la rete locale.

Se è così sembra complicato, lascia che lo riporti in parole povere. Gli hacker che riescono ad accedere alla tua rete locale potrebbero scavare nella scheda SD della tua Wyze Cam. Potrebbero anche accedere ai contenuti della scheda SD se la porta della tua Wyze Cam è esposta a Internet, qualcosa che dovresti configurare manualmente tramite il port forwarding.

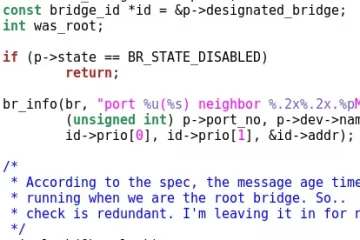

Gli hacker che seguono i passaggi precedenti possono utilizzare il ciao della Wyze Cam. Script.cgi per visualizzare il contenuto della scheda SD. Da lì, gli hacker possono accedere a /SDPath/path e scaricare file dalla scheda SD.

La tua scheda SD Wyze Cam contiene un sacco di dati importanti, non solo videoclip. Gli hacker possono esaminare i file di registro di Wyze Cam, ad esempio, per trovare l’UID del dispositivo e l’enr. Questi dati potrebbero consentire l’accesso remoto e altri exploit.

Se la tua Wyze Cam è aggiornata, non è vulnerabile a questo exploit. L’unico Wyze Cam che rimane senza patch è il Wyze Cam V1. Probabilmente non riceverà mai la patch, tuttavia, poiché è fuori produzione.

Probabilmente le tue fotocamere non sono state violate

C’è una buona possibilità che gli hacker abbiano sfruttato questa vulnerabilità di Wyze Cam: Bitdefender e Wyze non hanno chiarito quella parte della storia. Ma le tue fotocamere probabilmente non sono state violate.

Come accennato in precedenza, questa vulnerabilità richiede l’accesso alla porta 80 della tua fotocamera. Ci sono solo una manciata di modi in cui gli hacker possono stabilire una connessione con questa porta. O si connettono alla tua rete locale (che potrebbe essere una rete ospite per alcuni clienti), oppure intercettano la porta perché l’hai inoltrata a Internet.

Se hai un vicino esperto di tecnologia che è abbastanza pazzo per decifrare la tua password Wi-Fi, potrebbero assolutamente realizzare questo exploit su una fotocamera senza patch. Ma a quel punto, sei già immerso fino alle ginocchia in un incubo di sicurezza. Le registrazioni della videocamera sarebbero l’ultima delle tue preoccupazioni. (Se disponi di dispositivi domestici intelligenti su una rete ospite senza password, ora è il momento di riconsiderare questa decisione.)

E se hai eseguito il port forwarding della tua Wyze Cam per monitorarne lo stato da remoto (acceso/spento), allora potrebbe esserti fottuto accidentalmente. Gli hacker avrebbero potuto accedere in remoto ai contenuti della videocamera senza toccare la tua rete locale.

Devo notare che alcuni clienti di Wyze Cam hanno inoltrato le loro videocamere utilizzando una guida non ufficiale su i forum Wyze, in cui si afferma esplicitamente che il processo potrebbe non essere sicuro. Detto questo, Wyze non sembra scoraggiare questo comportamento.

L’inazione di Wyze è la preoccupazione maggiore

Michael Crider

Michael Crider

Il proprietario medio di Wyze Cam può abbandonare questa storia sapendo che probabilmente non sono stati violati. Dovresti assolutamente aggiornare le tue Wyze Cam esistenti e abbandonare tutti i modelli Wyze Cam V1 che possiedi, ma per il resto sei a posto.

Ma questa storia è ancora inquietante. Wyze non è stato trasparente con i suoi clienti e si è seduto su un problema di sicurezza preoccupante per tre anni: ci sono altre vulnerabilità di cui dobbiamo essere a conoscenza?

Wyze non ha nemmeno detto ai clienti di questo difetto quando era rattoppato il 29 gennaio. E quando la società ha interrotto la produzione della Cam V1 due giorni prima, ha semplicemente spiegato che la fotocamera non poteva”supportare un aggiornamento necessario”. È molto difficile fidarsi di Wyze dopo che ci ha tenuto consapevolmente all’oscuro.

Anche i ricercatori di Bitdefender sono in cattive acque. Come la maggior parte dei gruppi di sicurezza, Bitdefender cerca di offrire alle aziende un”periodo di grazia”di 90 giorni per correggere eventuali vulnerabilità nei loro prodotti. È un buon sistema che impedisce alle vulnerabilità di diventare pubbliche prima che possano essere risolte, il che ha senso.

Ma Bitdefender ha finito per concedere a Wyze un periodo di grazia di tre anni. Il gruppo avrebbe potuto pubblicare i suoi risultati in anticipo per dare a Wyze un calcio nei pantaloni, ma invece ha deciso di aspettare. In una dichiarazione a The Verge, Bitdefender spiega che Wyze non disponeva di un sistema di sicurezza quando è stato scoperto questo difetto, forse Bitdefender non si fidava della capacità di Wyze di risolvere il problema, il che è frustrante ma comprensibile.

Date le circostanze, potresti sentire il devi sostituire le tue fotocamere Wyze. Suggerisco di andare con una grande azienda come Google, non perché tali aziende siano invulnerabili ai difetti di sicurezza, ma perché devono affrontare un maggiore controllo da parte dei gruppi di sicurezza. Sono frustrato dal fatto che Bitdefender abbia indossato i guanti da bambino con Wyze, ma confido che sarà più proattivo quando si tratta di grandi marchi.