Non è una novità per nessuno che gran parte di ciò che facciamo oggi su Internet finisca per iniziare con un Google ricerca, sia per trovare informazioni pertinenti, sia per ricercare il prezzo di un prodotto e persino per trovare nuovi programmi, come i browser. Tuttavia, questa fiducia nei motori di ricerca può portare qualche grattacapo in casi specifici. Dopotutto, c’è la possibilità di difetti nella cura dell’indicizzazione delle pagine e anche degli annunci visualizzati. Questo è qualcosa che può essere corroborato dal caso in questione qui. L’ultima truffa per compromettere la sicurezza di Internet coinvolge Brave Browser.

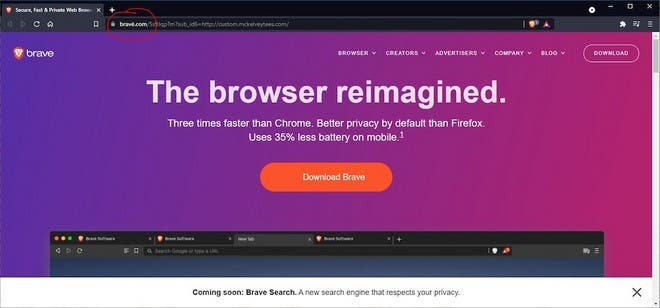

Secondo le informazioni rilasciate dalla gente su ArsTechnica, una truffa straordinariamente ben congegnata è stata recentemente individuata su Google, utilizzando lo spoofing dell’identità del sito del browser Brave combinato con l’acquisto di un annuncio da erogare nella parte superiore della relativa pagina di ricerca. Partendo da quanto visto nel motore di ricerca, è possibile osservare che l’annuncio punta ad un dominio diverso da quello utilizzato ufficialmente dal sito Brave (brave.com). Citano un sito web di commercio di abbigliamento professionale chiamato mckelveytees.com e che forse è stato anche lui una vittima di quella truffa. Facendo clic, l’utente è stato indirizzato a domini intermedi fino a quando non è atterrato sul sito fasullo.

Il sito Web fasullo di Brave Browser può facilmente ingannare gli utenti negligenti

Il grosso problema quando si parla di un sito fasullo è che potrebbe certamente ingannare facilmente anche l’utente più attento. Questo mostra l’attenzione dei truffatori per rendere più fattibili le frodi sui controlli iniziali. Per questo, utilizza una stringa che maschera l’URL originale. Invece, mostra un dominio simile a quello di Brave ma include un accento sulla lettera E. Tuttavia, questo è qualcosa che attirerà solo l’attenzione di alcuni utenti.

Naturalmente, potresti anche chiederti della sicurezza certificazione. La risposta è sì, il sito ha anche un certificato TLS valido. Mostra il tradizionale blocco per l’accesso HTTPS.

Il risultato è che chiunque abbia cliccato sul pulsante di download visualizzato ha garantito l’accesso a un file di installazione. Include il malware noto come ArechClient e SectopRat, incorporato in una ISO da 303 MB all’interno di un file eseguibile. Fortunatamente, il caso in questione è già stato ufficialmente abbandonato da Google dopo il segnale di Brave e NameCheap. Includeva anche la discontinuità del dominio dannoso utilizzato per applicare la truffa.

Questo caso è l’ultimo esempio di come dobbiamo prestare attenzione durante la navigazione nel web. Scammer e hacker stanno cercando di migliorare i loro modi per accedere ai dati degli utenti, rubare informazioni e trarne profitto.

Source/VIA: