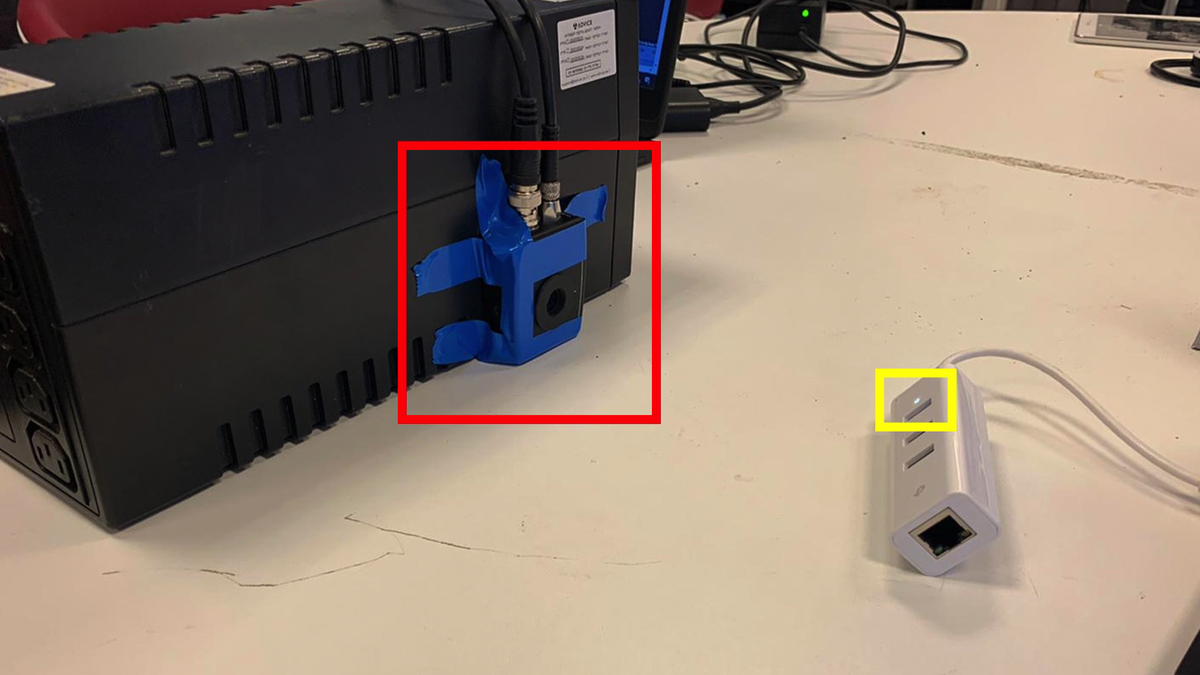

Un sensore elettro-ottico (rosso) puntato sull’indicatore di alimentazione di un hub USB (giallo). Cyber@BGU

Un sensore elettro-ottico (rosso) puntato sull’indicatore di alimentazione di un hub USB (giallo). Cyber@BGU

Se fossi una spia, quale sarebbe il tuo metodo preferito per intercettare le conversazioni? Un microfono è troppo facile, quindi forse proverai qualcosa di più high-tech, come un attacco di lucciole. Scoperto dai ricercatori della Ben-Gurion University, il Glowworm Attack consente alle spie di catturare l’audio puntando una telecamera speciale verso un altoparlante o il LED dell’indicatore di alimentazione dell’hub USB.

L’intercettazione ottica è una strana tecnica che sta diventando sempre più praticabile grazie all’intelligenza artificiale, che può insegnare a se stessa a interpretare i dati. Ma a differenza della maggior parte dei metodi ottici di intercettazione, che osservano come vibrano gli oggetti quando sono impattato dalle onde sonore, il Glowworm Attack traduce l’impercettibile sfarfallio del LED dell’indicatore di alimentazione di un dispositivo in un suono reale.

La maggior parte dei LED di alimentazione è collegata direttamente alla linea di alimentazione principale del dispositivo. In quanto tali, sono facilmente influenzabili da eventuali variazioni di tensione. I ricercatori della Ben-Gurion University hanno scoperto che, registrando il LED di alimentazione di un altoparlante da tavolo con un sensore elettro-ottico, potevano misurare i cambiamenti impercettibili nella luminescenza e tradurre questi cambiamenti in qualsiasi audio stavano riproducendo gli altoparlanti.

Con l’aiuto di un telescopio, Glowworm Attacks funziona a una distanza di oltre 100 piedi. Puoi persino eseguire un attacco Glowworm attraverso il vetro o recuperare l’audio da dispositivi che non sono altoparlanti, come gli hub USB.

La persona media non deve preoccuparsi degli attacchi Glowworm. Non solo perché i metodi tradizionali di intercettazione sono più semplici, ma perché il metodo Glowworm recupera solo l’audio dagli altoparlanti e da altri dispositivi elettronici. Detto questo, le grandi aziende e i governi non dovrebbero ignorare gli attacchi Glowworm, poiché potrebbero essere utilizzati per acquisire i contenuti di una videoconferenza o di una telefonata top secret.

Fonte: Cyber Security Labs presso la Ben Gurion University tramite Ars Technica