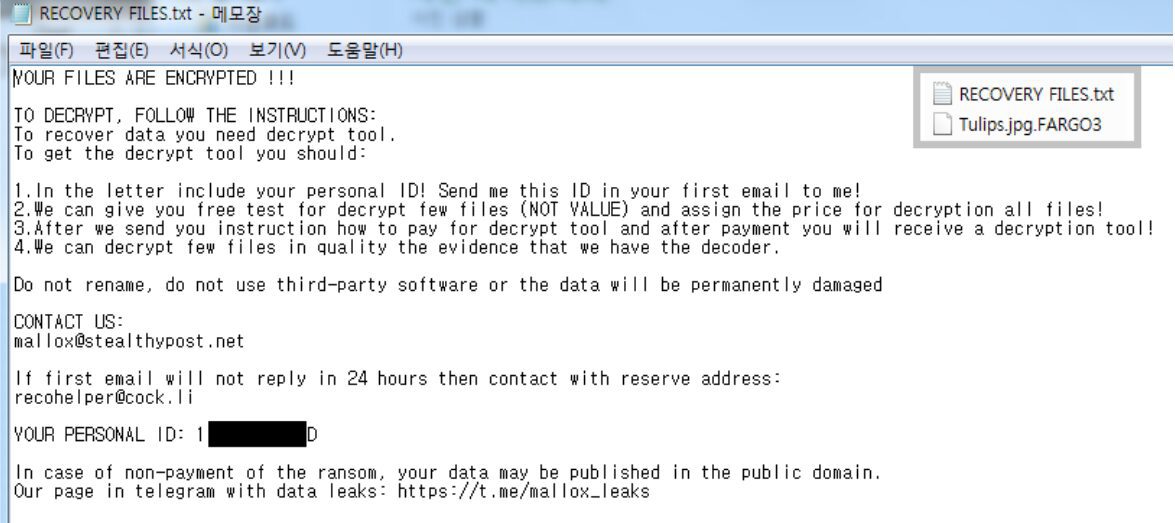

Σημείωση FARGO Ransomware (Πίστωση εικόνας: ASEC)

Σημείωση FARGO Ransomware (Πίστωση εικόνας: ASEC)

Μια πρόσφατη αναφορά από την ομάδα ανάλυσης ασφαλείας του Κέντρου αντιμετώπισης έκτακτης ανάγκης της AhnLab Security (ASEC ) αποκαλύπτει μια νέα εγκληματική δραστηριότητα στον κυβερνοχώρο που διανέμει ransomware FARGO που στοχεύει ευάλωτους διακομιστές SQL της Microsoft.

“Μαζί με το GlobeImposter, το FARGO είναι ένα από τα εξέχοντα ransomware που στοχεύει ευάλωτους διακομιστές MS-SQL”, δήλωσε η ASEC.”Στο παρελθόν, ονομαζόταν επίσης Mallox επειδή χρησιμοποιούσε την επέκταση αρχείου.mallox.”

Οι διακομιστές MS-SQL αναφέρονται στον Microsoft για αποθήκευση και ανάκτηση δεδομένων για άλλες εφαρμογές λογισμικού και υπηρεσίες διαδικτύου. Με αυτό, η πρόκληση ζητημάτων μπορεί να σημαίνει μεγάλα προβλήματα για τις επιχειρήσεις.

Σύμφωνα με την ASEC, η μόλυνση έρχεται όταν η διαδικασία MS-SQL πραγματοποιεί λήψη ενός αρχείου.NET μέσω cmd.exe και powershell.exe. Αυτό το αρχείο στη συνέχεια κατεβάζει και φορτώνει επιπλέον κακόβουλο λογισμικό, με αποτέλεσμα τη δημιουργία και την εκτέλεση ενός αρχείου BAT που τερματίζει συγκεκριμένες διεργασίες και υπηρεσίες.

«Η συμπεριφορά του ransomware ξεκινά με την ένεση στο AppLaunch.exe, ένα κανονικό πρόγραμμα των Windows. », εξήγησε η ASEC.”Προσπαθεί να διαγράψει ένα κλειδί μητρώου σε μια συγκεκριμένη διαδρομή και εκτελεί την εντολή απενεργοποίησης ανάκτησης και κλείνει ορισμένες διαδικασίες.”

Οι ερευνητές λένε ότι το ransomware κρυπτογραφεί αρχεία αλλά αποκλείει ορισμένα από αυτά, συμπεριλαμβανομένων των διαδρομών και των επεκτάσεων , για να κάνετε το σύστημα εν μέρει προσβάσιμο. «Η χαρακτηριστική πτυχή είναι ότι δεν μολύνει αρχεία με επέκταση αρχείου που σχετίζεται με το Globeimposter και αυτή η λίστα εξαιρέσεων δεν περιλαμβάνει μόνο τον ίδιο τύπο επεκτάσεων των.FARGO.FARGO2 και.FARGO3 αλλά περιλαμβάνει επίσης το.FARGO4, το οποίο πιστεύεται ότι είναι μια μελλοντική έκδοση του ransomware”, πρόσθεσε η ASEC.

Μετά από αυτό, οι εγκληματίες στον κυβερνοχώρο

Το a> θα μετονομάσει τα κρυπτογραφημένα αρχεία χρησιμοποιώντας την επέκταση.Fargo3 (π.χ. OriginalFileName.FileExtension.Fargo3), ενώ το σημείωμα λύτρων που δημιουργήθηκε από το κακόβουλο λογισμικό θα εμφανιστεί χρησιμοποιώντας το όνομα αρχείου”RECOVERY FILES.txt”. Στο μήνυμα, τα θύματα θα δουν απειλές για οριστική διαγραφή του αρχείου του συστήματός τους, εάν χρησιμοποιήσουν λογισμικό τρίτου κατασκευαστή για να το επιλύσουν μόνα τους. Επιπλέον, οι εγκληματίες του κυβερνοχώρου λένε ότι θα δημοσιεύουν τα δεδομένα σε δημόσιο τομέα, εάν τα θύματα αρνηθούν να πληρώσουν τα λύτρα.

Εκτός από τις μη επιδιορθωμένες ευπάθειες, η ASEC εξήγησε ότι οι διακομιστές βάσης δεδομένων όπως οι διακομιστές MS-SQL και MySQL είναι συχνά οι στόχοι επιθέσεων ωμής βίας και επιθέσεων λεξικού λόγω αδύναμων διαπιστευτηρίων λογαριασμού. Με αυτό, η ομάδα ανάλυσης είπε ότι θα μπορούσε να αποφευχθεί με απλή αντιμετώπιση των ζητημάτων και με πρόσθετη προσοχή στην προστασία των κωδικών πρόσβασης. «Οι διαχειριστές των διακομιστών MS-SQL θα πρέπει να χρησιμοποιούν κωδικούς πρόσβασης που είναι δύσκολο να μαντέψουν για τους λογαριασμούς τους και να τους αλλάζουν περιοδικά για να προστατεύουν τον διακομιστή της βάσης δεδομένων από επιθέσεις ωμής βίας και επιθέσεις λεξικών και να ενημερώνουν στην πιο πρόσφατη ενημέρωση κώδικα για την αποφυγή επιθέσεων ευπάθειας», προτείνει η ASEC.