Ο ερευνητής ασφαλείας @_simo36 έκανε αρκετά κεφάλια με ένα Tweet κοινοποιήθηκε την Παρασκευή που φαίνεται να περιέχει μια απόδειξη ιδέας (PoC) για μια αλυσίδα εκμετάλλευσης που ονομάζεται WeightBufs που επιτυγχάνει μνήμη του πυρήνα σε ορισμένες εκδόσεις capa ανάγνωσης και εγγραφής iOS & iPadOS 15 και macOS 12.

Στο Tweet, ο @_simo36 δείχνει σε μια σελίδα GutHub που περιέχει όχι μόνο όλες τις πληροφορίες σχετικά με το exploit, αλλά και τις διαφάνειες για την παρουσίαση που έδωσαν στο POC2022.

Όπως φαίνεται, το ίδιο το exploit υποστηρίζεται s όλες οι εκδόσεις iOS και iPadOS 15 σε συσκευές εξοπλισμένες με Neural Engine (A11 και νεότερες) μόλις το iOS και το iPadOS 16. αλλά το iOS και το iPadOS 15.6 διορθώνουν το sandbox escape, το οποίο σπάει την αλυσίδα εκμετάλλευσης που χρησιμοποιείται για την επίτευξη του hack του WeightBufs. Έχοντας αυτό κατά νου, η πλήρης αλυσίδα εκμετάλλευσης είναι προς το παρόν βιώσιμη μόνο σε iOS & iPadOS 15.0-15.5 και macOS 12.0-12.4.

Το παραπάνω πρόβλημα υπογραμμίζει ένα από τα βασικά ζητήματα που επηρεάζουν το jailbreaking σήμερα, όπως είναι και οι τεχνικές έχουν γίνει πιο σημαντικά από τα ίδια τα exploits του πυρήνα. Κανένα μεμονωμένο exploit πυρήνα δεν θα κάνει jailbreak στο σύγχρονο υλικολογισμικό iOS ή iPadOS αφού η Apple συνεχίζει να ενισχύει την ασφάλεια του iPhone και του iPad. Εξαιτίας αυτού, οι προγραμματιστές jailbreak χρειάζονται πρόσθετους πόρους, όπως παρακάμψεις και διαφυγές sandbox μόνο για να επιτύχουν έναν. Η λογική πίσω από την πλοήγηση όλων αυτών των μηχανισμών είναι αυτό που συνιστά μια τεχνική.

Τουλάχιστον τέσσερις διαφορετικές ευπάθειες που έχουν ήδη αναφερθεί στην Apple χρησιμοποιούνται στην αλυσίδα εκμετάλλευσης του @_simo36, συμπεριλαμβανομένων των εξής:

CVE-2022-32845: και παράκαμψη ελέγχου υπογραφής για model.hwx. CVE-2022-32948: DeCxt::FileIndexToWeight() OOB Ανάγνωση λόγω έλλειψης επικύρωσης ευρετηρίου πίνακα. CVE-2022-42805: ZinComputeProgramUpdateMutables() δυνητική αυθαίρετη ανάγνωση λόγω προβλήματος υπερχείλισης ακεραίων CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Υπερχείλιση buffer λόγω προβλήματος υπερχείλισης buffer.

Προς το παρόν, ο @_simo36 λέει ότι έχει δοκιμάσει με επιτυχία την αλυσίδα εκμετάλλευσης του στους ακόλουθους συνδυασμούς συσκευών και υλικολογισμικού:

iPhone 12 Pro (iPhone 13,3) με iOS 15.5 iPad Pro (iPad 8,10) με iPadOS 15.5 iPhone 11 Pro (iPhone 12,3) με iOS 15.4.1 MacBook Air (10,1 με τσιπ M1) με macOS 12.4

Επομένως, η τρομερή ερώτηση που ξέρουμε ότι όλοι ρωτάτε είναι, «μπορεί να χρησιμοποιηθεί για jailbreak;» Και η απλή απάντηση σε αυτήν την ερώτηση θα ήταν όχι, επειδή είναι μόνο ένα κομμάτι από ένα μεγαλύτερο παζλ και θα απαιτηθεί πολύ περισσότερη δουλειά για να δημιουργηθεί ένα jailbreak και να τεθεί σε λειτουργία σε συσκευές τελικού χρήστη.

Ακόμα. , η απόδειξη της ιδέας είναι ένα εξαιρετικό παράδειγμα αριστοτεχνικού hacking και μπορούμε μόνο να ελπίζουμε ότι βοηθά στην γρηγορότερη ολοκλήρωση του παζλ καθώς πολλές ομάδες jailbreak εργάζονται στο παρασκήνιο για να αναπτύξουν jailbreak για iOS και iPadOS 15.

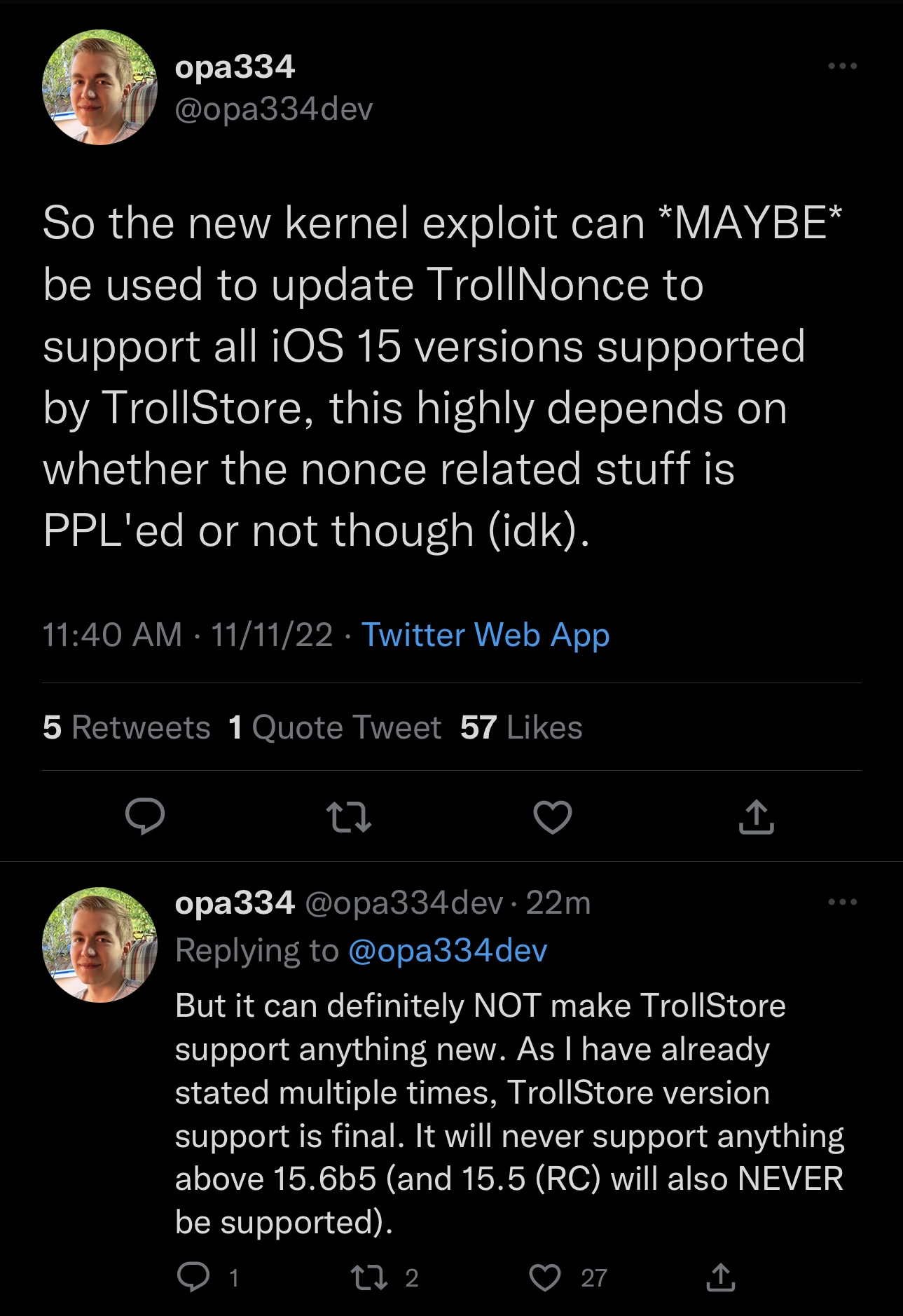

Στην πραγματικότητα, ορισμένοι προγραμματιστές ήδη αναζητούν τρόπους με τους οποίους θα μπορούσε να ενσωματωθεί στα έργα τους, όπως ο προγραμματιστής του TrollStore @opa334, ο οποίος μπορεί να το χρησιμοποιήσει για να βελτιώσει το TrollNonce. Αλλά αξίζει να σημειωθεί ότι το TrollStore δεν θα υποστηρίξει ποτέ τίποτα νεότερο από το υλικολογισμικό που υποστηρίζει ήδη:

Είστε ενθουσιασμένοι να δείτε τι θα γίνει με τη νέα αλυσίδα exploit; Ενημερώστε μας στην ενότητα σχολίων παρακάτω.