Bezpečnostný výskumník @_simo36 obrátil niekoľko hláv s Tweetom zdieľaný v piatok, ktorý podľa všetkého obsahuje dôkaz koncepcie (PoC) pre reťazec využívania s názvom WeightBufs, ktorý v niektorých verziách dosahuje možnosti čítania a zápisu pamäte jadra iOS & iPadOS 15 a macOS 12.

V Tweete @_simo36 ukazuje na stránku GutHub, ktorá obsahuje nielen všetky informácie o exploite, ale aj slajdy k prezentácii, ktoré poskytli na POC2022.

Ako by sa zdalo, samotný exploit podporuje Všetky verzie iOS a iPadOS 15 na zariadeniach vybavených Neural Engine (A11 a novšie) sa vyhýbajú iOS a iPadOS 16; ale iOS a iPadOS 15.6 opravia únik zo sandboxu, ktorý preruší reťaz zneužitia používaný na dosiahnutie hacku WeightBufs. S ohľadom na to je celý reťazec využívania v súčasnosti životaschopný iba v systémoch iOS a iPadOS 15.0-15.5 a macOS 12.0-12.4.

Vyššie uvedený problém podčiarkuje jeden z kľúčových problémov, ktorý má dnes vplyv na útek z väzenia, a to spôsob, akým sa stali dôležitejšími ako samotné exploity jadra. Žiadne zneužitie jadra nespôsobí útek z väzenia na modernom firmvéri iOS alebo iPadOS, pretože Apple neustále zvyšuje bezpečnosť iPhone a iPad. Z tohto dôvodu vývojári útek z väzenia potrebujú ďalšie zdroje, ako sú obchádzky a úniky zo sandboxu, len aby ich dosiahli. Logika ovládania všetkých týchto mechanizmov je to, čo tvorí techniku.

V reťazci využívania @_simo36 sa používajú najmenej štyri rôzne zraniteľnosti, ktoré už boli nahlásené spoločnosti Apple, vrátane nasledujúcich:

CVE-2022-32845: premostenie kontroly podpisu pre model.hwx. CVE-2022-32948: DeCxt::FileIndexToWeight() OOB Čítané z dôvodu chýbajúcej validácie indexu poľa. CVE-2022-42805: ZinComputeProgramUpdateMutables() potenciálne ľubovoľné čítanie v dôsledku problému s pretečením celého čísla CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Problém s pretečením vyrovnávacej pamäte v dôsledku pretečenia celého čísla.

V súčasnosti @_simo36 tvrdí, že úspešne otestovali svoj reťazec exploitov na nasledujúcich kombináciách zariadení a firmvéru:

iPhone 12 Pro (iPhone 13,3) so systémom iOS 15.5 iPad Pro (iPad 8,10) so systémom iPadOS 15.5 iPhone 11 Pro (iPhone 12,3) so systémom iOS 15.4.1 MacBook Air (10,1 s čipom M1) so systémom macOS 12.4

Takže spaľujúca otázka, o ktorej vieme, že sa všetci pýtate, je: „dá sa to použiť na útek z väzenia?”A jednoduchá odpoveď na túto otázku by bola nie, pretože je to len jeden kúsok väčšej skladačky a na vytvorenie útek z väzenia a jeho uvedenie do prevádzky na zariadeniach koncových používateľov by bolo potrebných oveľa viac práce.

Napriek tomu. , proof of concept je skvelým príkladom majstrovského hackovania a môžeme len dúfať, že pomôže vyriešiť hádanku rýchlejšie, keďže niekoľko tímov na útek z väzenia pracuje v pozadí na vývoji útek z väzenia pre iOS a iPadOS 15.

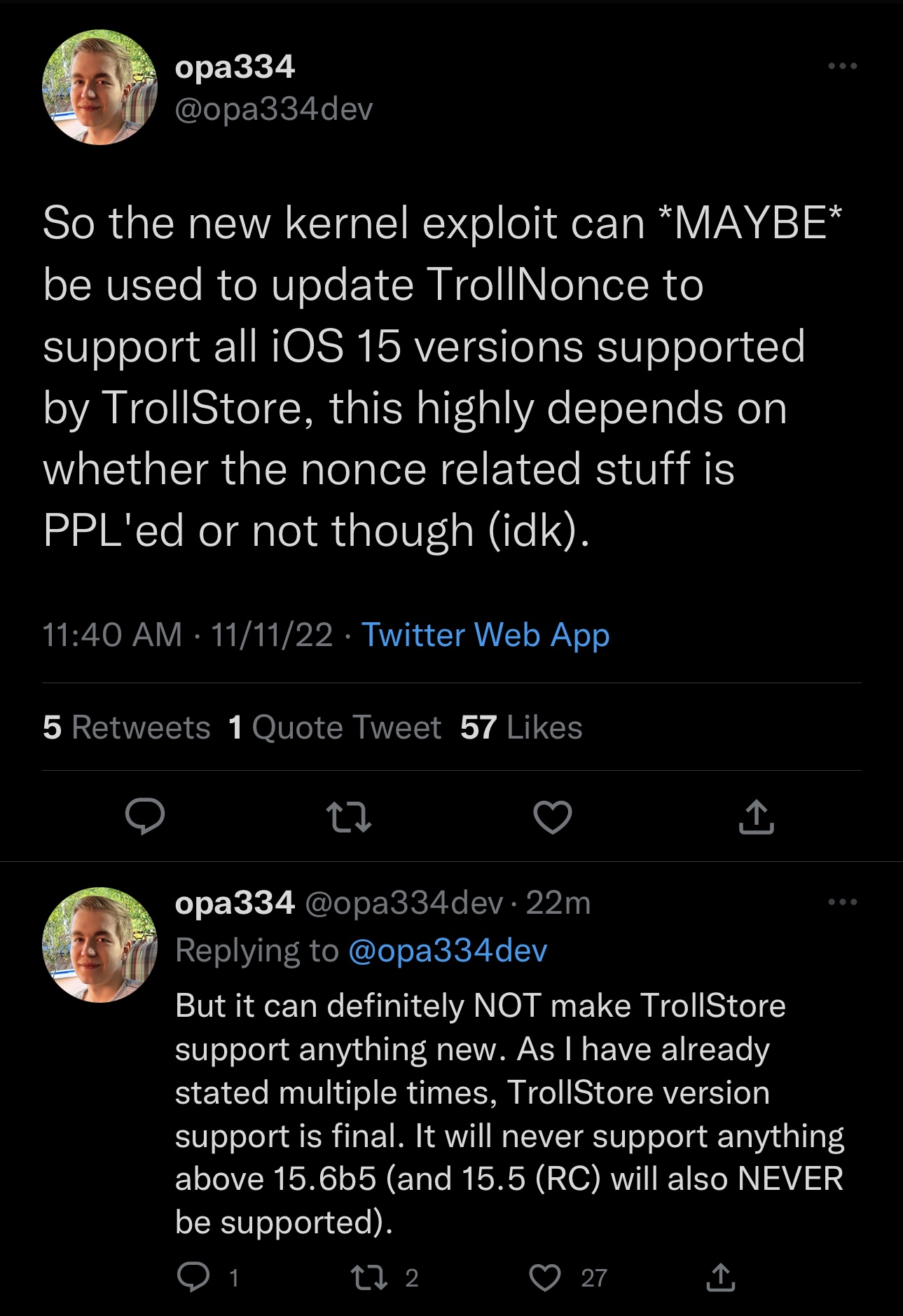

Niektorí vývojári už v skutočnosti hľadajú spôsoby, ako by sa to dalo začleniť do ich projektov, ako napríklad vývojár TrollStore @opa334, ktorý by ho mohol použiť na vylepšenie TrollNonce. Ale stojí za zmienku, že TrollStore nikdy nebude podporovať nič novšie ako firmvér, ktorý už podporuje:

Tešíte sa, čo sa stane s novým reťazcom využívania? Dajte nám vedieť v sekcii komentárov nižšie.