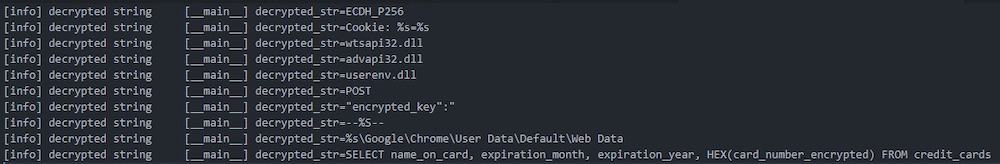

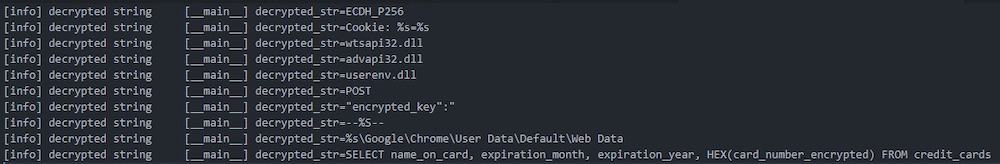

Menurut laporan baharu, botnet/perisian hasad Emotet telah mula menyasarkan butiran kad kredit yang disimpan dalam profil pengguna Google Chrome. Perisian hasad dilaporkan boleh mengakses data termasuk nama, nombor kad dan bulan/tahun tamat tempoh daripada pengguna yang tidak mengesyaki.

Proofpoint menyatakan bahawa modul Emotet baharu menyasarkan pelayar Google Chrome semata-mata

Mengikuti kecurian maklumat kad kredit, Emotet nampaknya menghantar data ke pelayan arahan dan kawalan (C2). Pelayan ini berasingan daripada yang digunakan untuk mencuri maklumat kad kredit. Perubahan ini berlaku selepas penukaran kepada modul 64-bit pada bulan April, sebagai tambahan kepada aktiviti botnet yang semakin meningkat.

Minggu berikutnya, Emotet mula memanfaatkan fail pintasan Windows (.LNK) untuk arahan PowerShell untuk menyerang peranti. Ini adalah peralihan daripada makro Microsoft Office, yang telah dilumpuhkan sejak awal April tahun ini, sebagai BleepingComputer nota.

“Yang mengejutkan kami ialah pencuri kad kredit yang menyasarkan penyemak imbas Chrome semata-mata. Sebaik sahaja butiran kad dikumpulkan, ia telah dieksfiltrasi ke pelayan C2 yang berbeza daripada pemuat modul,” kata pasukan Proofpoint Threat Insights pada Twitter.

Emotet pertama kali muncul di tempat kejadian sebagai trojan perbankan pada tahun 2014. Ia akhirnya menjadi botnet yang digunakan oleh kumpulan ancaman TA542, juga dikenali sebagai Mummy Spider, untuk menghantar muatan peringkat kedua. Pengendali, dalam hal ini, boleh mencuri data pengguna, melihat sekeliling rangkaian yang dilanggar, atau bertukar kepada peranti lain yang terdedah. Pada masa lalu, Emotet juga bertanggungjawab untuk menyerang komputer menggunakan muatan trojan malware Qbot dan Trickbot. Penyerang kemudian menggunakan muatan untuk memasang lebih banyak perisian hasad.

Pihak berkuasa telah memperoleh beberapa kemenangan, walau bagaimanapun. Agensi Eropah seperti Europol dan Eurojust berkumpul pada awal 2021 untuk menghapuskan infrastruktur Emotet. Ini adalah sebahagian daripada usaha bersama antara agensi penguatkuasaan undang-undang dari A.S., UK, Belanda, Jerman, Perancis, Lithuania, Kanada dan Ukraine. Penyiasat akhirnya berjaya mengawal pelayan Emotet, sekali gus menghalang botnet berfungsi.

Seperti firma Penyelidikan ESET, aktiviti Emotet telah meningkat 100 kali ganda sejak tahun lepas

Emotet kemudiannya kembali November 2021 dengan memanfaatkan infrastruktur sedia ada TrickBot. Menurut firma penyelidikan Slovakia ESET, Emotet telah menyaksikan lebih banyak aktiviti sejak awal 2022. Syarikat itu berkata aktiviti Emotet telah melonjak”100 kali ganda berbanding T3 2021.”