Akamai Penyelidikan Keselamatan hari ini menarik balik sekatan awam ke atas”Panchan”, botnet rakan ke rakan baharu yang mereka beri amaran kepada pelanggan tentang yang telah melanggar pelayan Linux sejak Mac.

Akamai Penyelidikan Keselamatan hari ini menarik balik sekatan awam ke atas”Panchan”, botnet rakan ke rakan baharu yang mereka beri amaran kepada pelanggan tentang yang telah melanggar pelayan Linux sejak Mac.

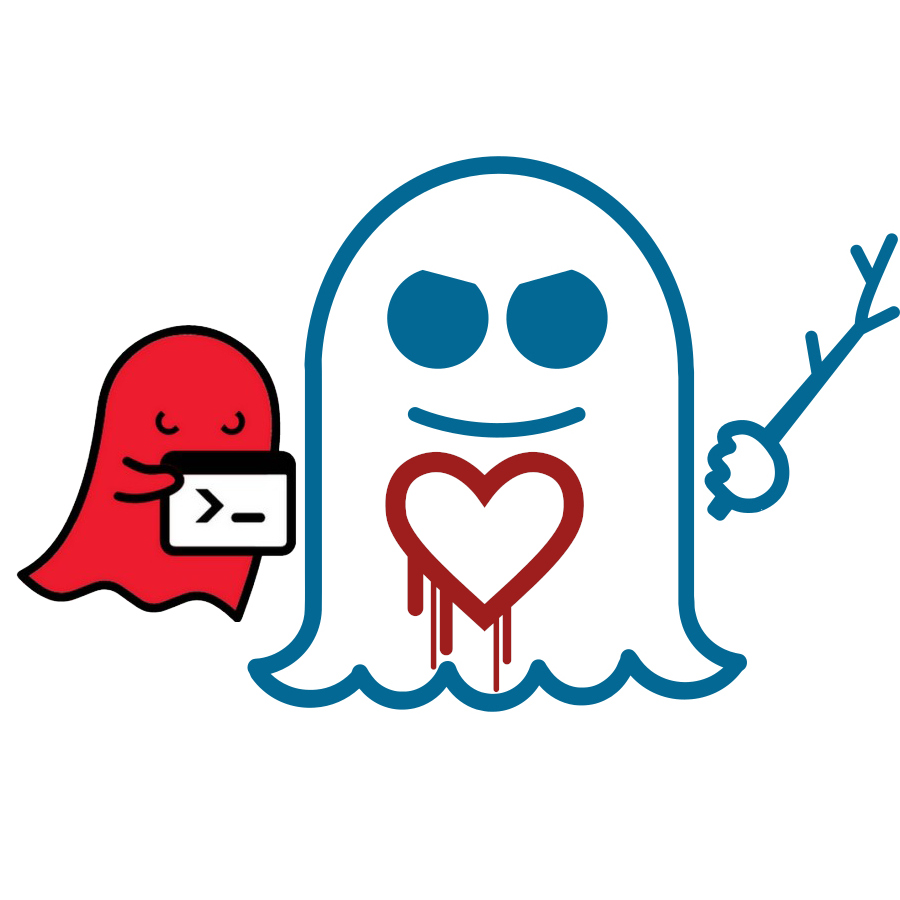

Panchan ialah botnet Linux yang ditulis dalam bahasa pengaturcaraan Go dan memanfaatkan keselarasan Golang untuk memaksimumkan keberkesanannya dalam menyebarkan dan melaksanakan modul perisian hasad. Panchan juga bergantung pada fail yang dipetakan memori untuk mengelakkan pengesanan melalui kehadiran pada cakera sementara turut dilaporkan menghentikan proses perlombongan kriptonya apabila mengesan pemantauan proses. Walaupun botnet ini melakukan perlombongan kripto, terdapat juga”mod dewa”yang dimasukkan ke dalam perisian hasad ini juga.

Panchan juga dibuat berterusan dengan menyalin dirinya sendiri ke/bin/systemd-worker dan mencipta perkhidmatan systemd untuk cuba muncul sebagai perkhidmatan systemd yang sah. Mencari”systemd-worker”ialah salah satu cara untuk mengesan kemungkinan kehadiran botnet Linux ini pada sistem anda.

Panchan melakukan serangan kamus SSH serta menuai kunci SSH untuk pergerakan sisi pada rangkaian. Penyelidik keselamatan Akamai menyatakan teknik penuaian kunci SSHnya agak baru untuk perisian hasad. Kebanyakan mangsa botnet Linux ini terletak di Asia diikuti oleh Eropah dengan eksploitasi khusus rangkaian universiti/pendidikan.

Butiran lanjut tentang botnet Panchan ini melalui blog Akamai.