Penyelidik keselamatan @_simo36 menoleh sedikit sebanyak dengan Tweet dikongsi pada hari Jumaat yang nampaknya mengandungi bukti konsep (PoC) untuk rantai eksploitasi yang dipanggil WeightBufs yang mencapai keupayaan membaca dan menulis memori kernel pada beberapa versi iOS & iPadOS 15 dan macOS 12.

Dalam Tweet, @_simo36 menunjuk ke halaman GutHub yang mengandungi bukan sahaja semua maklumat tentang eksploitasi, tetapi juga slaid untuk pembentangan yang mereka berikan di POC2022.

Seperti yang kelihatan, eksploitasi itu sendiri menyokong s semua versi iOS & iPadOS 15 pada peranti yang dilengkapi Enjin Neural (A11 dan lebih baharu) hanya untuk iOS & iPadOS 16; tetapi iOS & iPadOS 15.6 menampal pelarian kotak pasir, yang memutuskan rantai eksploitasi yang digunakan untuk mencapai penggodaman WeightBufs. Dengan mengambil kira itu, rantaian eksploitasi penuh hanya berdaya maju pada iOS & iPadOS 15.0-15.5 dan macOS 12.0-12.4 pada masa ini.

Masalah di atas menggariskan salah satu isu teras yang memberi kesan kepada pemecahan jail hari ini, iaitu cara teknik telah menjadi lebih penting daripada eksploitasi kernel sendiri. Tiada eksploitasi kernel tunggal akan membuat jailbreak pada perisian tegar iOS atau iPadOS moden kerana Apple terus meningkatkan keselamatan iPhone dan iPad. Oleh sebab itu, pembangun jailbreak memerlukan sumber tambahan seperti pintasan dan kotak pasir melarikan diri hanya untuk mencapainya. Logik di sebalik menavigasi semua mekanisme ini ialah apa yang membentuk teknik.

Sekurang-kurangnya empat kelemahan berbeza yang telah dilaporkan kepada Apple digunakan dalam rantai eksploitasi @_simo36, termasuk yang berikut:

CVE-2022-32845: pintasan semak tandatangan aned untuk model.hwx. CVE-2022-32948: DeCxt::FileIndexToWeight() OOB Baca kerana kekurangan pengesahan indeks tatasusunan. CVE-2022-42805: ZinComputeProgramUpdateMutables() berpotensi dibaca sewenang-wenangnya disebabkan oleh isu limpahan integer CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Aliran bawah penimbal akibat isu limpahan integer.

Pada masa ini, @_simo36 mengatakan mereka telah menguji rantaian eksploitasi mereka dengan jayanya pada gabungan peranti dan perisian tegar berikut:

iPhone 12 Pro (iPhone 13,3) menjalankan iOS 15.5 iPad Pro (iPad 8,10) yang menjalankan iPadOS 15.5 iPhone 11 Pro (iPhone 12,3) menjalankan iOS 15.4.1 MacBook Air (10,1 dengan cip M1) menjalankan macOS 12.4

Jadi soalan yang menyengat yang kami tahu anda semua bertanya ialah, “bolehkah ini digunakan untuk jailbreak?” Dan jawapan mudah untuk soalan itu ialah tidak kerana ia hanya satu bahagian daripada teka-teki yang lebih besar dan lebih banyak kerja diperlukan untuk membina jailbreak dan mengaktifkannya dan menjalankannya pada peranti pengguna akhir.

Masih ada. , bukti konsep ialah contoh hebat penggodaman yang mahir, dan kami hanya boleh berharap ia membantu menyelesaikan teka-teki dengan lebih pantas kerana beberapa pasukan jailbreak bekerja di latar belakang untuk membangunkan jailbreak untuk iOS & iPadOS 15.

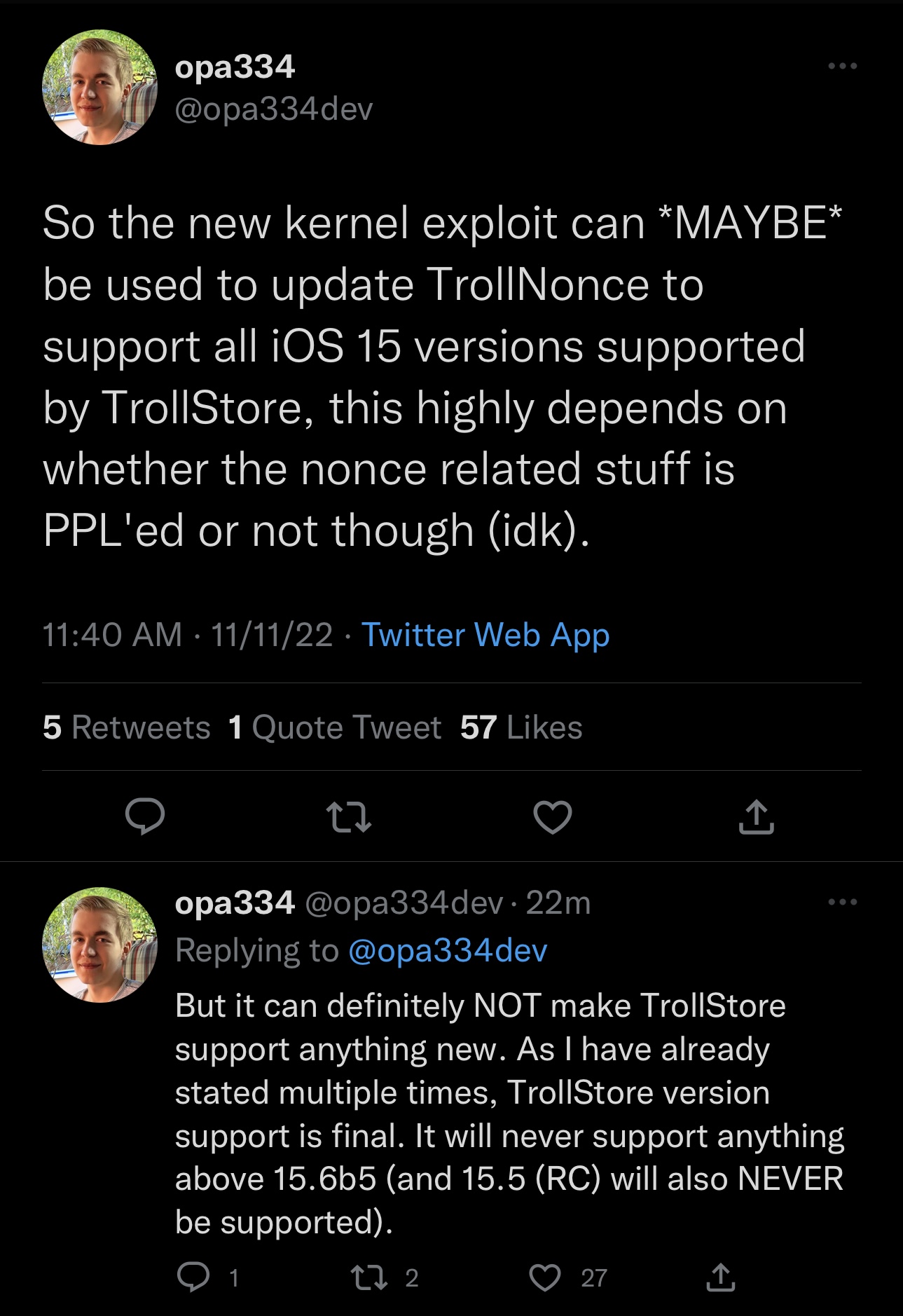

Malah, sesetengah pembangun sedang mencari cara ia boleh dimasukkan ke dalam projek mereka, seperti pemaju TrollStore @opa334, yang mungkin boleh menggunakannya untuk meningkatkan TrollNonce. Tetapi perlu diingat bahawa TrollStore tidak akan menyokong apa-apa yang lebih baharu daripada perisian tegar yang telah disokongnya:

Adakah anda teruja untuk melihat apa jadi dengan rantaian eksploitasi baharu? Beritahu kami di bahagian komen di bawah.