Terbaharu Pertahanan Digital Microsoft Laporan 2022 mengatakan skim pancingan data kelayakan semakin meningkat dan mendedahkan ia adalah salah satu ancaman terbesar dalam talian. Jenayah itu menyasarkan semua peti masuk daripada individu yang berbeza di seluruh dunia, tetapi salah satu mangsa terbesar yang menjadi perhatian pengendali ialah mereka yang mempunyai kelayakan Microsoft 365, tambah laporan itu.

Kredit Imej: Microsoft

“Kelayakan Microsoft 365 kekal salah satu jenis akaun yang paling dicari untuk penyerang,” jelas Microsoft dalam laporannya. “Sebaik kelayakan log masuk terjejas, penyerang boleh log masuk ke sistem komputer yang terikat korporat untuk memudahkan jangkitan dengan perisian hasad dan perisian tebusan, mencuri data dan maklumat sulit syarikat dengan mengakses fail SharePoint dan meneruskan penyebaran phish dengan menghantar e-mel berniat jahat tambahan menggunakan Outlook, antara tindakan lain.”

Menurut syarikat Redmond, kesimpulan datang daripada data yang dikumpul daripada pelbagai sumbernya, termasuk Defender for Office, Perlindungan Identiti Direktori Aktif Azure, Defender for Cloud Apps, Microsoft 365 Defender, dan Pembela untuk Endpoint. Melalui ini, Microsoft menjelaskan bahawa ia dapat mengesan dan memerhatikan e-mel berniat jahat dan aktiviti identiti yang terjejas, amaran peristiwa identiti yang terjejas, peristiwa akses data identiti terjejas, amaran dan peristiwa tingkah laku serangan serta korelasi silang produk.

Microsoft terus memberi amaran kepada orang ramai tentang betapa seriusnya serangan pancingan data kini, mengatakan menjadi mangsa e-mel umpan diterjemahkan kepada masa median hanya satu jam dan 12 minit untuk penyerang mengakses data peribadi mangsa. Begitu juga, sebaik sahaja maklumat sensitif diakses, masa median hanya akan mengambil masa 30 minit lagi untuk penjenayah bergerak ke sisi dalam rangkaian korporat mangsa.

Microsoft selanjutnya memberi amaran kepada semua orang mengenai banyak halaman pendaratan pancingan data yang menyamar sebagai log masuk Microsoft 365 muka surat. Menurut laporan itu, penyerang cuba menyalin pengalaman log masuk Microsoft dengan menghasilkan URL tersuai untuk setiap penerima atau sasaran.

“URL ini menghala ke halaman web berniat jahat yang dibangunkan untuk mendapatkan bukti kelayakan, tetapi parameter dalam URL akan mengandungi alamat e-mel penerima tertentu,” jelas Microsoft. “Apabila sasaran menavigasi ke halaman, kit phish akan mengisi data log masuk pengguna dan logo korporat yang disesuaikan dengan penerima e-mel, mencerminkan penampilan halaman log masuk Microsoft 365 tersuai syarikat yang disasarkan.”

The Redmond syarikat juga menggariskan aktiviti biasa penyerang menggunakan isu dan peristiwa penting untuk menjadikan operasi mereka lebih menarik untuk mangsa. Ini termasuk pandemik COVID-19, perang Ukraine-Rusia, dan juga penormalan kerja jauh, membolehkan penyerang mereka bentuk operasi mereka di sekitar alat kerjasama dan produktiviti. Pada bulan September, Proofpoint turut berkongsi bahawa kematian Ratu Elizabeth II telah digunakan oleh penjenayah siber untuk menyamar sebagai Microsoft. Pada bulan yang sama, Cofense berkata bahawa sekumpulan pelakon berniat jahat cuba memperdayakan syarikat besar (terutamanya dalam sektor tenaga, perkhidmatan profesional dan pembinaan) supaya menyerahkan bukti kelayakan akaun Microsoft Office 365 mereka. Menurut laporan itu, pelakon tersebut menggunakan dokumen daripada Jabatan Pengangkutan, Perdagangan dan Buruh dan mereka bentuk halaman pancingan data bukti kelayakan mereka agar kelihatan lebih seperti halaman web agensi kerajaan AS tersebut.

Sehubungan dengan ini, Microsoft berkata perniagaan adalah sasaran berharga untuk pengendali pancingan data yang menggunakan serangan BEC atau serangan pancingan data e-mel terhadap perniagaan untuk keuntungan kewangan. Laporan itu juga mendedahkan kerugian kewangan yang semakin meningkat dalam kalangan perniagaan yang berbeza akibat jenayah tersebut, mendorong keperluan untuk organisasi menyemak perlindungan keselamatan mereka.

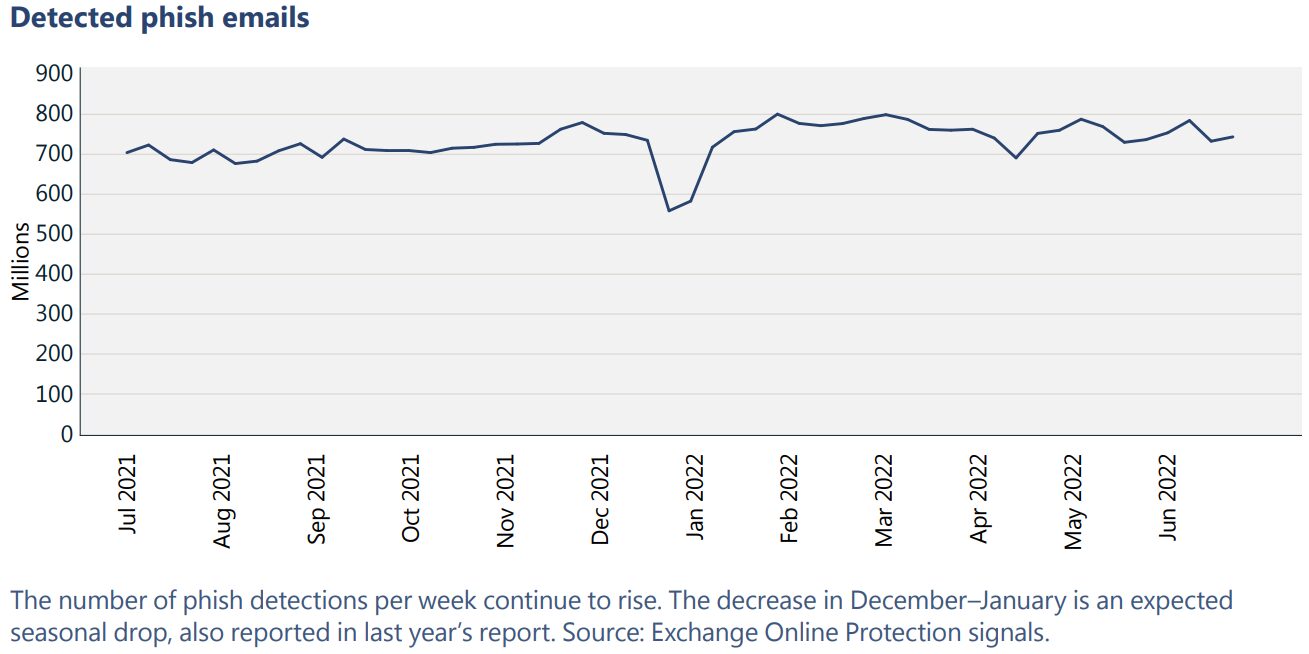

“Microsoft mengesan berjuta-juta e-mel BEC setiap bulan, bersamaan dengan 0.6 peratus daripada semua e-mel pancingan data diperhatikan. Laporan daripada IC3 yang diterbitkan pada Mei 2022 menunjukkan arah aliran menaik dalam kerugian terdedah akibat serangan BEC,”laporan Microsoft. “Teknik yang digunakan dalam serangan pancingan data terus meningkat dalam kerumitan. Sebagai tindak balas kepada tindakan balas, penyerang menyesuaikan cara baharu untuk melaksanakan teknik mereka dan meningkatkan kerumitan cara dan tempat mereka menganjurkan infrastruktur operasi kempen. Ini bermakna organisasi mesti kerap menilai semula strategi mereka untuk melaksanakan penyelesaian keselamatan untuk menyekat e-mel berniat jahat dan mengukuhkan kawalan akses untuk akaun pengguna individu.”