FARGO Ransomware Note (Image Credit: ASEC)

FARGO Ransomware Note (Image Credit: ASEC)

Een recent rapport van het beveiligingsanalyseteam van het AhnLab Security Emergency Response Center (ASEC) onthult een nieuwe cybercriminele activiteit die FARGO-ransomware verspreidt die zich richt op kwetsbare Microsoft SQL-servers.

“Samen met GlobeImposter is FARGO een van de prominente ransomware die zich richt op kwetsbare MS-SQL-servers”, aldus ASEC.”In het verleden werd het ook de Mallox genoemd omdat het de bestandsextensie.mallox gebruikte.”

MS-SQL-servers verwijzen naar het relationele databasebeheersysteem van Microsoft voor het opslaan en ophalen van gegevens voor andere softwaretoepassingen en internetdiensten. Hiermee kan het veroorzaken van problemen grote problemen voor bedrijven betekenen.

Volgens ASEC vindt de infectie plaats wanneer het MS-SQL-proces een.NET-bestand downloadt via cmd.exe en powershell.exe. Dit bestand downloadt en laadt vervolgens extra malware, wat resulteert in het genereren en uitvoeren van een BAT-bestand dat specifieke processen en services beëindigt.

“Het gedrag van de ransomware begint door te worden geïnjecteerd in AppLaunch.exe, een normaal Windows-programma’, legt ASEC uit.”Het probeert een registersleutel op een bepaald pad te verwijderen, voert het hersteldeactiveringscommando uit en sluit bepaalde processen.”

De onderzoekers zeggen dat de ransomware bestanden versleutelt, maar sommige ervan uitsluit, inclusief paden en extensies , om het systeem gedeeltelijk toegankelijk te maken. “Het karakteristieke aspect is dat het geen bestanden infecteert met een bestandsextensie geassocieerd met Globeimposter en deze uitsluitingslijst bevat niet alleen hetzelfde type extensies van.FARGO.FARGO2 en.FARGO3 maar ook.FARGO4, waarvan wordt gedacht dat het een toekomstige versie van de ransomware”, voegde ASEC eraan toe.

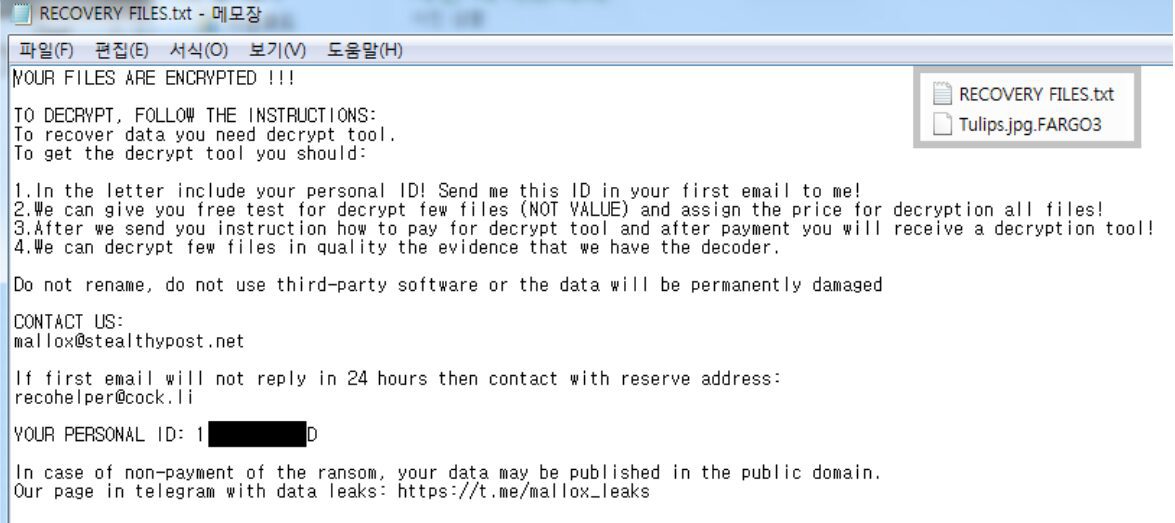

Hierna zullen de cybercriminelen de versleutelde bestanden hernoemen met de.Fargo3-extensie (bijv. OriginalFileName.FileExtension.Fargo3), terwijl de losgeldbrief die door de malware zal verschijnen met de bestandsnaam”RECOVERY FILES.txt.”In het bericht zien de slachtoffers bedreigingen om het bestand van hun systeem permanent te verwijderen als ze software van derden gebruiken om het zelf op te lossen. Bovendien zeggen cybercriminelen dat ze de gegevens in het publieke domein zouden publiceren als de slachtoffers weigeren het losgeld te betalen.

Afgezien van niet-gepatchte kwetsbaarheden, legde ASEC uit dat databaseservers zoals MS-SQL-en MySQL-servers vaak het doelwit zijn van brute force-aanvallen en woordenboekaanvallen vanwege zwakke accountreferenties. Hiermee zei het analyseteam dat dit kan worden voorkomen door simpelweg de problemen aan te pakken en extra voorzichtig te zijn bij het beschermen van wachtwoorden.”Beheerders van MS-SQL-servers moeten wachtwoorden gebruiken die moeilijk te raden zijn voor hun accounts en deze periodiek wijzigen om de databaseserver te beschermen tegen brute force-aanvallen en woordenboekaanvallen, en updaten naar de nieuwste patch om kwetsbaarheidsaanvallen te voorkomen”, suggereerde ASEC.