Als u een spion was, wat zou dan uw favoriete methode zijn om gesprekken af te luisteren? Een microfoon is gewoon te gemakkelijk, dus misschien probeer je iets meer hightech, zoals een Glowworm Attack. De Glowworm Attack, ontdekt door onderzoekers van de Ben-Gurion University, stelt spionnen in staat om audio vast te leggen door een speciale camera op een luidspreker of de stroomindicator-LED van een USB-hub te richten.

Optisch afluisteren is een vreemde techniek die steeds levensvatbaarder wordt dankzij AI, die zichzelf kan leren hoe gegevens te interpreteren. Maar in tegenstelling tot de meeste optische afluistermethoden, die hoe objecten trillen wanneer ze beïnvloed door geluidsgolven, vertaalt de Glowworm Attack het onmerkbare flikkeren van de stroomindicator-LED van een apparaat in echt geluid.

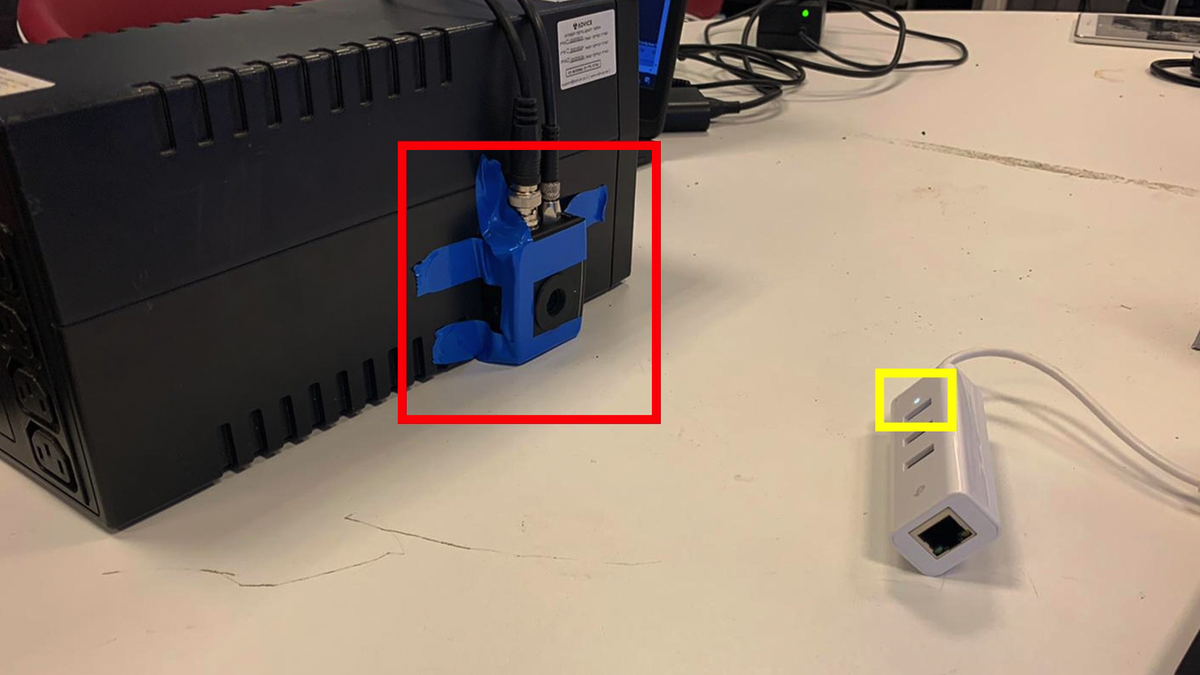

De meeste voedings-LED’s zijn rechtstreeks aangesloten op de hoofdvoedingslijn van hun apparaat. Als zodanig worden ze gemakkelijk beïnvloed door eventuele spanningsveranderingen. Onderzoekers van Ben-Gurion University ontdekten dat ze, door de power-LED van een desktopluidspreker op te nemen met een elektro-optische sensor, de onmerkbare veranderingen in luminescentie konden meten en deze veranderingen konden vertalen naar het geluid dat de luidsprekers speelden.

Met wat hulp van een telescoop werken Glowworm Attacks op een afstand van meer dan 30 meter. Je kunt zelfs een Glowworm Attack door glas uitvoeren of audio herstellen van apparaten die geen luidsprekers zijn, zoals USB-hubs.

De gemiddelde persoon hoeft zich geen zorgen te maken over Glowworm-aanvallen. Niet alleen omdat traditionele afluistermethoden eenvoudiger zijn, maar ook omdat de Glowworm-methode alleen audio herstelt van luidsprekers en andere elektronica. Dat gezegd hebbende, moeten grote bedrijven en overheden Glowworm-aanvallen niet negeren, omdat ze kunnen worden gebruikt om de inhoud van een uiterst geheime videovergadering of telefoongesprek vast te leggen.

Bron: Cyber Security Labs bij Ben Gurion University via Ars Technica