Tero Vesalainen/Shutterstock.com

Tero Vesalainen/Shutterstock.com

Hakerzy niestety zawsze wymyślają nowe, sprytne sposoby kradzieży lub dostępu do bezpiecznych informacji. Niektóre niedawno wykryte złośliwe oprogramowanie na Androida , nazwany Vultur, wykorzystuje bezczelną nową metodę do zbierania danych logowania do ponad 100 aplikacji bankowych i kryptograficznych.

Złośliwy trojan zdalnego dostępu (RAT), Vultur, otrzymał swoją nazwę od firmy zajmującej się bezpieczeństwem z Amsterdamu, ThreatFabric. Wykorzystuje prawdziwą implementację współdzielenia ekranu VNC, aby nagrywać ekran urządzenia, rejestr kluczy i odzwierciedlać wszystko z powrotem na serwerze atakującego. Użytkownicy nieświadomie wprowadzają swoje dane uwierzytelniające do aplikacji, którą uważają za zaufaną, a następnie hakerzy zbierają informacje, logują się do aplikacji na osobnym urządzeniu i wypłacają pieniądze.

Ta metoda nagrywania ekranu różni się od poprzednich trojanów bankowych dla Androida, które opierały się na strategii nakładki HTML. Vulture również w dużym stopniu opiera się na nadużywaniu usług ułatwień dostępu w systemie operacyjnym urządzenia, aby uzyskać niezbędne uprawnienia, które pozwolą mu uzyskać dostęp do tego, czego potrzebuje, aby pomyślnie wykonać zbiór poświadczeń.

W raport z ThreatFabric, dowiedzieliśmy się, że cyberprzestępcy byli w stanie zebrać listę aplikacji, na które atakował Vulture, które były rozpowszechniane za pośrednictwem Sklepu Google Play. Włochy, Hiszpania i Australia to regiony, które miały największą liczbę instytucji bankowych dotkniętych przez Vultur. Kilka portfeli kryptowalutowych zostało również zaatakowanych.

„Zagrożenia bankowe na platformie mobilnej nie są już oparte wyłącznie na dobrze znanych atakach typu overlay, ale ewoluują w złośliwe oprogramowanie typu RAT, dziedziczące przydatne sztuczki, takie jak wykrywanie aplikacji pierwszoplanowych do rozpocznij nagrywanie ekranu” – napisali badacze ThreatFabric. „To przenosi zagrożenie na inny poziom, ponieważ takie funkcje otwierają drzwi do oszustw na urządzeniu, omijając wykrywanie oparte na phishingowych metodach działania, które wymagają oszustwa przeprowadzanego z nowego urządzenia. Dzięki Vultur na zainfekowanym urządzeniu ofiary może dojść do oszustwa. Ataki te są skalowalne i zautomatyzowane, ponieważ działania mające na celu przeprowadzanie oszustw mogą być oskryptowane na zapleczu złośliwego oprogramowania i wysyłane w formie sekwencyjnych poleceń”.

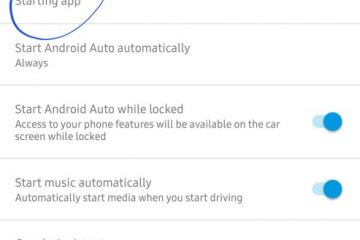

Jeśli użytkownik pobierze i otworzy jedną z aplikacji, którymi jest Vulture celu, trojan inicjuje następnie sesję nagrywania ekranu. Użytkownicy, którzy złapią złośliwą aplikację i spróbują ją usunąć, szybko dowiedzą się, że nie mogą — bot znajdujący się w złośliwym oprogramowaniu automatycznie klika przycisk Wstecz i odsyła użytkownika z powrotem do głównego ekranu ustawień.

Jedyną przeszkodą dla użytkowników jest zwrócenie uwagi na panel powiadomień, który pokaże, że na ekranie wyświetla się aplikacja o nazwie „Ochrona”. Aby uzyskać bardziej szczegółowe informacje na temat Vultura, zalecamy zapoznanie się z raportem ThreatFabric. W przeciwnym razie pamiętaj, aby pobierać tylko zaufane aplikacje.

przez Ars Technica