PrintNightmare firmy Microsoft odmawia na koniec, z inną wersją hakowania, co oznacza, że każdy użytkownik może uzyskać uprawnienia administratora na swoim komputerze, nawet z ograniczonego konta.

Hakowanie zostało opracowane przez Benjamin Delpy i korzysta z faktu, że system Windows z przyjemnością instaluje sterowniki ze zdalnych serwerów wydruku i uruchamia je na poziomie uprawnień systemu, a nawet użytkownicy z ograniczeniami mogą instalować zdalnie drukarki.

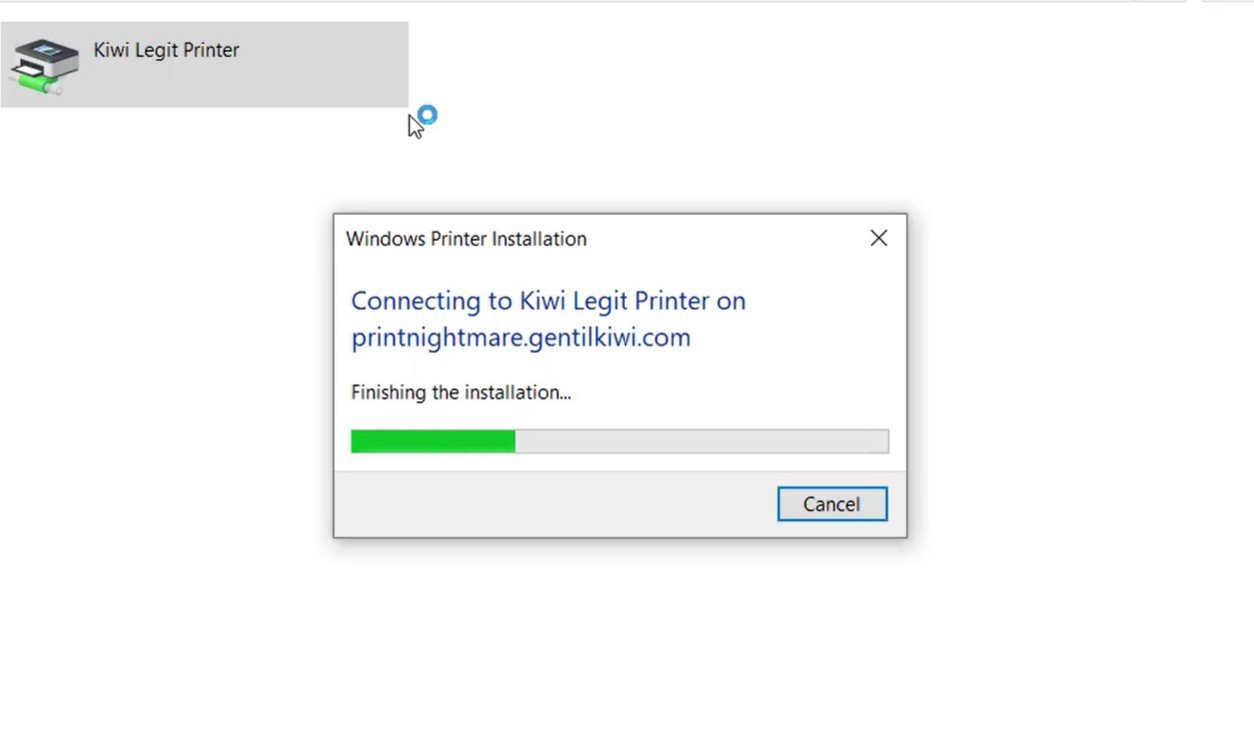

Skonfigurował zdalny serwer drukarek pod adresem \\printnightmare[.]gentilkiwi[.]com, który pobiera zhakowany sterownik, który otwiera monit systemowy, co oznacza użytkowników korporacyjnych lub hakerzy z dostępem do ograniczonego konta mogą teraz łatwo podnieść uprawnienia i uzyskać pełną kontrolę nad swoim komputerem.

BleepingComputer teste d hack na w pełni załatanym komputerze z systemem Windows 10 21H1 i z wyjątkiem złośliwego sterownika wykrytego przez program Windows Defender, exploit działał płynnie zgodnie z przeznaczeniem.

Dopóki Microsoft nie naprawi problemu, łagodzenie problemu jest dość trudne, począwszy od wyłączenia bufora wydruku i praktycznie całego drukowania, po tworzenie niestandardowej listy zdalnych drukarek, które użytkownicy mogą instalować.

Więcej informacji na temat włamania i możliwych środków zaradczych można znaleźć pod adresem BleepingComputer tutaj.