Ни для кого не новость, что многое из того, что мы делаем в Интернете сегодня, начинается с Поиск в Google , чтобы найти релевантную информацию, узнать цену продукта или даже найти новые программы, например браузеры. Однако это доверие к поисковым системам может вызвать некоторые головные боли в определенных случаях. В конце концов, есть вероятность ошибок в настройке индексации страниц, а также отображаемой рекламы. Это может быть подтверждено рассматриваемым здесь случаем. Последняя афера для компрометации интернет-безопасности связана с Brave Browser.

Согласно информации, опубликованной людьми на ArsTechnica , недавно в Google была обнаружена замечательно продуманная афера с использованием спуфинга идентификационных данных сайта браузера Brave. при покупке объявления, которое будет показано вверху соответствующей страницы поиска. Начиная с того, что было замечено в поисковой системе, можно заметить, что объявление указывает на домен, отличный от того, который официально используется веб-сайтом Brave (brave.com). Они ссылаются на веб-сайт профессиональной торговли одеждой под названием mckelveytees.com, который, возможно, также стал жертвой этой аферы. При нажатии пользователь направлялся на промежуточные домены до тех пор, пока не попадал на поддельный сайт.

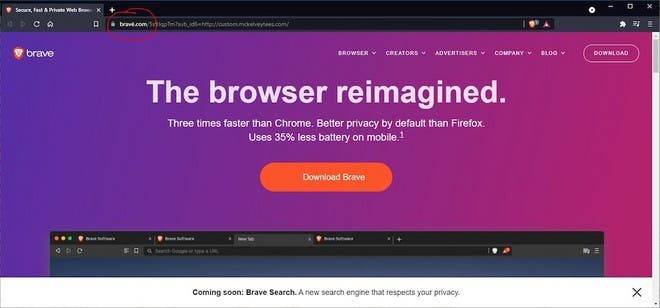

Поддельный веб-сайт Brave Browser может легко обмануть неосторожных пользователей

Большая проблема, когда речь идет о поддельном сайте, заключается в что он может легко обмануть даже самого наблюдательного пользователя. Это свидетельствует о стремлении мошенников сделать мошенничество более возможным при первоначальных проверках. Для этого он использует строку, маскирующую исходный URL. Вместо этого он отображает домен, похожий на домен Brave, но с ударением на букву E. Однако это то, что привлечет внимание только определенных пользователей.

Конечно, вас также может интересовать безопасность сертификация. Ответ-да, у сайта также есть действующий сертификат TLS. Он показывает традиционную блокировку доступа по протоколу HTTPS.

В результате тот, кто щелкает отображаемую кнопку загрузки, гарантирует доступ к установочному файлу. Он включает вредоносное ПО, известное как ArechClient и SectopRat, встроенное в ISO-образ размером 303 МБ внутри исполняемого файла. К счастью, этот случай уже был официально закрыт Google после сигнала Brave и NameCheap. Он также включал прерывание работы вредоносного домена, используемого для мошенничества.

Этот случай является последним примером того, как нам нужно проявлять осторожность при навигации по сети. Мошенники и хакеры пытаются улучшить свои способы доступа к пользовательским данным, кражи информации и извлечения из нее прибыли.

Источник/VIA: