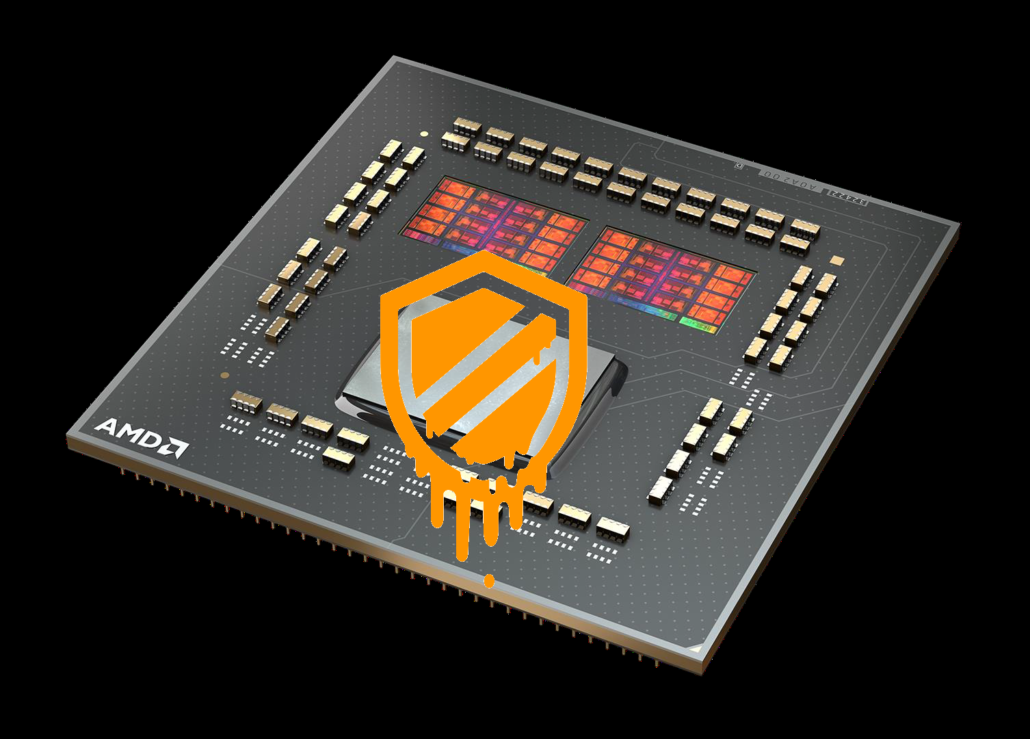

В октябре 2020 года исследователи кибербезопасности Кристоф Фетцер и Саидгани Мусаев из Дрезденского технологического университета обнаружили уязвимость типа Meltdown, которая затрагивает микроархитектуры Zen + и Zen 2 в процессорах AMD, производя незаконные последовательности данных между процессором и микроархитектурой.

Процессоры AMD Zen + и Zen 2 уязвимы для кибератак, подобных сбою, сообщайте о претензиях

Название процесса-«Переходный Выполнение неканонических доступов ». Группа кибербезопасности не разглашала информацию в октябре, чтобы дать AMD надлежащие сроки для расследования и создания решения по снижению риска.

Видеокарта AMD Radeon RX 6900 XTX, по слухам, будет иметь память GDDR6 18 Гбит/с, увеличенные тактовые частоты. С графическим процессором Navi 21 XTXH, быстрее, чем RTX 3090

В сочетании с определенными программными последовательностями процессоры AMD могут временно выполнять неканонические загрузки и сохранять, используя только младшие 48 бит адреса, что может привести к утечке данных..

-Сайт AMD по предотвращению временного выполнения неканонических доступов

Информация, относящаяся к уязвимости, может быть расположена в CBE-2020-12965 раскрытие и бюллетень AMD по безопасности для уязвимости с пометкой AMD- SB-1010 .

Предмет раскрытия использовал как EPYC 7262, так и Zen 2 смоделированный процессор, а также Ryzen 7 2700X и Ryzen Threadripper 2990WX, которые, как оказалось, имеют микроархитектуру Zen +. Микроархитектуры AMD Zen + и Zen 2 не подвержены атакам MDS, но они страдают от «новой уязвимости типа Meltdown», как сообщает технический портал TechPowerup .

Однако на этом все не заканчивается. Сообщается, что процессоры Intel, которые имеют какую-либо уязвимость к атакам MDS, также подвержены этой уязвимости. Хотя первоначальные уязвимости Meltdown были исправлены, был обнаружен ряд новых эксплойтов, и определенные меры по их устранению с помощью программного подхода могут привести к значительному снижению производительности. Intel также пересмотрела свой кремний для новых чипов.

Поскольку исследование проводилось на двух процессорах Zen, AMD настоятельно рекомендует всем разработчикам программного обеспечения, которые создают коды для обеих микроархитектур, исследовать свои собственные приложения и добавлять меры безопасности, чтобы остановить уязвимость. Одна из таких рекомендаций AMD-использовать LFENCE или Load Fence, инструкции в пакетах приложений или любые текущие возможные меры по снижению рисков, которые AMD раскрывает в руководствах по программному обеспечению в этом документе (PDF) .

Вы можете буквально купить процессоры AMD Ryzen 5000 для настольных ПК через торговый автомат в Япония

Не уверен, что патчи для драйверов , выпущенные AMD на прошлой неделе для чипов серии Ryzen, поддерживающих две микроархитектуры Zen, были связаны с этой новой разработкой. Единственная информация, которая была предоставлена, заключалась в том, что патч был создан для устранения проблемы в PSP или процессоре безопасности платформы. AMD уверяет всех, что исправления не связаны с рассматриваемой уязвимостью.

Источник: TechPowerup , ARXIV.org