AMD Navi 23 GPU

Преступники в киберпространстве создали вредоносную программу, которую можно спрятать в память GPU и сделать ее невидимой для антивирусных приложений.

Хакеры могут хранить вредоносное ПО внутри Память вашего графического процессора, не обнаруживаемая антивирусом

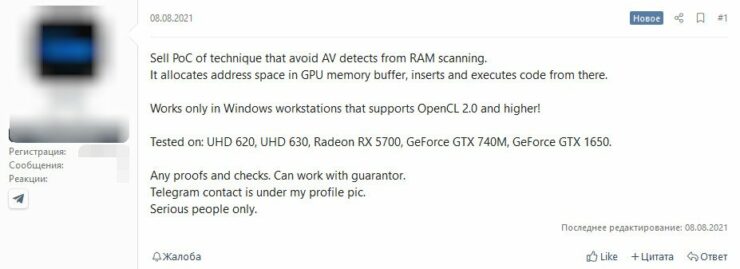

Этот метод использует выделенную память графического процессора и запускает вредоносный код в компьютер. Технология API OpenCL 2.0, используемая в ОС Windows, является единственной целевой операционной системой, и никакая другая ОС не упоминалась в атаках.

AMD Instinct MI200 предполагает использование 110 вычислительных единиц на каждый графический процессор MCM

До сих пор хакерам удавалось хранить вредоносный код на различных графических процессорах Intel (UHD 620/630), AMD (Radeon RX 5700) и NVIDIA (GeForce GTX 1650/GeForce GT 740M). Это вполне может повлиять на все современные графические процессоры, а не только на компоненты старого поколения.

Источник: Bleeping Computer

В 2015 г. Исследовательская группа разработала кейлоггер внутри графического процессора, который может активировать троянов удаленного доступа в операционных системах Windows. Однако заявлено, что этот новый метод является более новой концепцией и не является производным от создания 2015 года.

В нормальных условиях для выполнения кода на GPU требуется управляющий процесс, запущенный на хосте. Хост-процесс добавляет задачу в очередь команд, которая в конечном итоге будет извлечена и выполнена графическим процессором. Однако графические процессоры имеют не вытесняющий характер: как только запускается выполнение задачи, графический процессор блокируется с выполнением этой задачи, и никто другой пока что не может использовать графический процессор. Это особенно проблематично, когда графический процессор используется как для рендеринга, так и для вычислений, поскольку это может привести к нежелательным эффектам, например, к зависанию пользовательского интерфейса.

Как следствие, для обеспечения надлежащего поведения графический драйвер обычно принудительно устанавливает тайм-аут для уничтожения ядер с длительным сроком службы. Для вредоносных программ для графических процессоров это может представлять собой важное ограничение, поскольку вредоносное ядро необходимо пересылать снова и снова в цикле, что упрощает обнаружение в системной памяти.

Первый метод защиты от криминалистики заключается в отключении существующий тайм-аут, чтобы получить полный контроль над графическим процессором. Например, в Vasiliadis et al. (2014 ) авторы отключили проверку зависания графического процессора, чтобы заблокировать графические процессоры на неопределенный срок.

-Веб-сайт Science Direct

Недавно неизвестный человек продал вредоносных программ для группы злоумышленников.

Этот вредоносный код позволял исполнять двоичные файлы на GPU и в адресном пространстве памяти GPU, а не в CPU.

Мы продемонстрируем эту технику. скоро.

-vx-underground (@vxunderground) 29 августа 2021 г.

Представители форума vx-подполье создают демонстрацию атаки вредоносного ПО на операционные системы Windows в ближайшие несколько недель. Исследовательская группа заявляет, что графический процессор будет запускать двоичные файлы вредоносных программ из выделенных областей памяти графической карты.