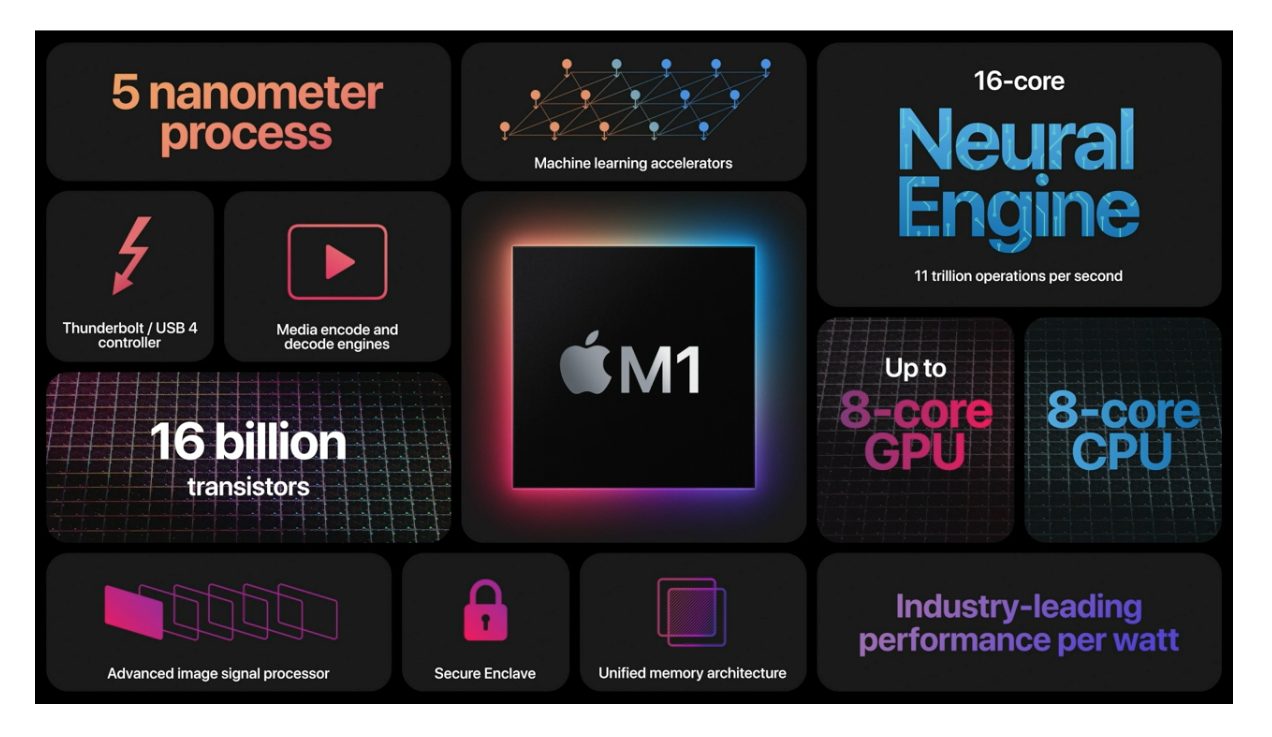

ชิป M1 รุ่นแรกของ Apple ซึ่งเป็นชิพซิลิคอนได้ปฏิวัติประสบการณ์การใช้งาน Mac ด้วยประสิทธิภาพที่เร็วขึ้นและอายุการใช้งานแบตเตอรี่ที่น่าทึ่ง Apple Silicon ได้เปิดใช้งานยักษ์ใหญ่ด้านเทคโนโลยีของ Cupertino เพื่อนำแอพ iPhone มาสู่ Mac เป็นสถาปัตยกรรมแบบครบวงจร อย่างไรก็ตาม ชิปแบบใหม่นี้มีข้อบกพร่อง

นักพัฒนา Hector Martin พบว่าช่องโหว่ของโปรเซสเซอร์ M1 ซึ่งสร้างช่องทางแอบแฝงระหว่างแอปที่เป็นอันตรายสองแอปที่ติดตั้งไว้ล่วงหน้าซึ่งทำให้พวกเขาสามารถส่งข้อมูลได้ แม้ว่าสำหรับ”การแลกเปลี่ยนข้อมูลแบบลับๆ”จะไม่สามารถตรวจพบได้หากไม่มีอุปกรณ์พิเศษ ข้อบกพร่องถือว่าไม่เป็นอันตรายเพราะไม่สามารถใช้ในการติดตั้งมัลแวร์และส่งข้อมูลจากระบบได้ เนื่องจากไม่ได้ใช้”หน่วยความจำ ซ็อกเก็ต ไฟล์ หรือการทำงานปกติอื่นๆ คุณสมบัติของระบบ”

นักพัฒนาพบช่องโหว่ M1 ซึ่ง Apple ไม่รู้เกี่ยวกับ

Martin ค้นพบบั๊กที่เป็นกรรมสิทธิ์ของ Apple (ช่องโหว่) ในขณะที่กำลังค้นหาประสิทธิภาพของ CPU M1 เพื่อพอร์ต Linux ไปที่มัน ซึ่งบริษัทเองก็ไม่ทราบ เมื่อมาร์ตินแจ้งฝ่ายรักษาความปลอดภัยของผลิตภัณฑ์ยักษ์ใหญ่ด้านเทคโนโลยีของ Cupertino ถึงข้อบกพร่อง พวกเขา “รับทราบถึงช่องโหว่และมอบหมายให้ CVE-2021-30747”

การลงทะเบียนระบบ ARM ที่เข้ารหัสเป็น

s3_5_c15_c10_1สามารถเข้าถึงได้จาก EL0 และมีบิตที่ใช้งานสองบิตที่สามารถอ่านหรือเขียนได้ (บิต 0 และ 1) นี่คือรีจิสเตอร์ต่อคลัสเตอร์ที่สามารถเข้าถึงได้พร้อมกันโดยคอร์ทั้งหมดในคลัสเตอร์ ทำให้เป็นช่องทางลับแบบสองบิตที่กระบวนการใดๆ สามารถใช้เพื่อแลกเปลี่ยนข้อมูลกับกระบวนการร่วมมืออื่นได้คู่ที่เป็นอันตรายของกระบวนการร่วมมืออาจสร้างช่องทางที่แข็งแกร่งจากสถานะสองบิตนี้ โดยใช้โปรโตคอลนาฬิกาและข้อมูล (เช่น ด้านหนึ่งเขียน 1x เพื่อส่งข้อมูล อีกด้านหนึ่งเขียน 00 ถึง ขอบิตถัดไป) ซึ่งช่วยให้กระบวนการแลกเปลี่ยนข้อมูลตามจำนวนที่กำหนด โดยผูกไว้กับโอเวอร์เฮดของ CPU เท่านั้น สามารถใช้ CPU core affinity API เพื่อให้แน่ใจว่ากระบวนการทั้งสองถูกจัดกำหนดการไว้บนคลัสเตอร์หลักของ CPU เดียวกัน วิธีการนี้โดยไม่ต้องปรับให้เหมาะสมมากนัก สามารถบรรลุอัตราการถ่ายโอนมากกว่า 1MB/s (น้อยกว่าเมื่อมีความซ้ำซ้อนของข้อมูล)

ต้องบอกว่าช่องโหว่นี้ไม่สามารถใช้ประโยชน์จากแฮ็กเกอร์และใช้เป็นอันตรายต่อระบบได้ มัลแวร์ไม่สามารถใช้เพื่อเข้าควบคุมคอมพิวเตอร์ของผู้ใช้ ขโมยข้อมูลส่วนตัว และไม่สามารถใช้ประโยชน์จาก Javascript บนเว็บไซต์และแอปเพล็ต Flash ได้ มันยังคง “หลอมรวมเป็นชิป Apple Silicon และไม่สามารถแก้ไขได้หากไม่มีการแก้ไขซิลิคอนใหม่”

อย่างไรก็ตาม ช่องโหว่ดังกล่าวเป็นภัยคุกคามต่อ iOS อย่างแท้จริง ตั้งแต่ Apple เปิดตัว iPad Pro รุ่นที่ขับเคลื่อนโดย M1

iOS ได้รับผลกระทบ เช่นเดียวกับ OS อื่นๆ ทั้งหมด ช่องโหว่นี้มีนัยยะสำคัญเกี่ยวกับความเป็นส่วนตัวบน iOS เนื่องจากสามารถใช้เพื่อหลีกเลี่ยงการปกป้องความเป็นส่วนตัวที่เข้มงวดกว่าได้ ตัวอย่างเช่น แอปคีย์บอร์ดไม่ได้รับอนุญาตให้เข้าถึงอินเทอร์เน็ต ด้วยเหตุผลด้านความเป็นส่วนตัว แอปแป้นพิมพ์ที่เป็นอันตรายอาจใช้ช่องโหว่นี้เพื่อส่งข้อความที่ผู้ใช้พิมพ์ไปยังแอปที่เป็นอันตรายอื่นซึ่งอาจส่งไปยังอินเทอร์เน็ตได้

แต่มาร์ตินเชื่อมั่นในกระบวนการตรวจสอบของ App Store เชื่อว่ามัลแวร์จะถูกระบุก่อนที่จะได้รับอนุญาต บนร้านค้าดิจิทัล

อย่างไรก็ตาม เนื่องจากแอป iOS ที่เผยแพร่ผ่าน App Store ไม่ได้รับอนุญาตให้สร้างโค้ดขณะใช้งานจริง (JIT) Apple จึงสามารถสแกนโดยอัตโนมัติเมื่อถึงเวลาส่ง และตรวจพบความพยายามใดๆ ในการใช้ประโยชน์จากช่องโหว่นี้โดยใช้สแตติก การวิเคราะห์ (ซึ่งพวกเขาใช้อยู่แล้ว) เราไม่มีข้อมูลเพิ่มเติมว่า Apple กำลังวางแผนที่จะปรับใช้การตรวจสอบเหล่านี้หรือไม่ (หรือว่าพวกเขาได้ดำเนินการไปแล้วหรือไม่) แต่พวกเขาตระหนักดีถึงปัญหาที่อาจเกิดขึ้นและก็มีเหตุผลที่จะคาดหวังได้ เป็นไปได้ด้วยซ้ำว่าการวิเคราะห์อัตโนมัติที่มีอยู่จะปฏิเสธความพยายามใดๆ ที่จะใช้การลงทะเบียนระบบโดยตรง

อ่านต่อ: