นักวิจัยด้านความปลอดภัย @_simo36 ได้ทวีตข้อความว่า แชร์เมื่อวันศุกร์ที่ดูเหมือนจะมีข้อพิสูจน์แนวคิด (PoC) สำหรับห่วงโซ่การหาประโยชน์ที่เรียกว่า WeightBufs ซึ่งได้รับความสามารถในการอ่านและเขียนหน่วยความจำเคอร์เนลในบางเวอร์ชัน ของ iOS และ iPadOS 15 และ macOS 12

ในทวีต @_simo36 ชี้ไปที่หน้า GutHub นั้น ไม่เพียงแต่ข้อมูลทั้งหมดเกี่ยวกับการหาประโยชน์ แต่ยังรวมถึงสไลด์สำหรับการนำเสนอที่พวกเขาให้ไว้ POC2022.

ปรากฏว่าช่องโหว่นั้นรองรับ เป็น iOS และ iPadOS 15 ทุกเวอร์ชันบนอุปกรณ์ที่ติดตั้ง Neural Engine (A11 และใหม่กว่า) เพียงแค่ iOS และ iPadOS 16; แต่ iOS และ iPadOS 15.6 จะแก้ไขการหลบหนีของแซนด์บ็อกซ์ ซึ่งทำลายห่วงโซ่การเอารัดเอาเปรียบที่ใช้เพื่อให้เกิดการแฮ็ก WeightBufs ด้วยเหตุนี้ ห่วงโซ่การหาประโยชน์อย่างเต็มรูปแบบจึงสามารถใช้งานได้บน iOS และ iPadOS 15.0-15.5 และ macOS 12.0-12.4 เท่านั้น

ปัญหาข้างต้นได้เน้นย้ำถึงปัญหาหลักประการหนึ่งที่ส่งผลต่อการเจลเบรกในปัจจุบัน ซึ่งก็คือเทคนิค มีความสำคัญมากกว่าที่เคอร์เนลหาประโยชน์จากตัวมันเอง ไม่มีการใช้ประโยชน์จากเคอร์เนลตัวเดียวที่จะทำการเจลเบรกบนเฟิร์มแวร์ iOS หรือ iPadOS ที่ทันสมัย เนื่องจาก Apple ยังคงเพิ่มความปลอดภัยให้กับ iPhone และ iPad ด้วยเหตุนี้ นักพัฒนาซอฟต์แวร์แหกคุกจึงต้องการทรัพยากรเพิ่มเติม เช่น บายพาสและการหลบหนีจากแซนด์บ็อกซ์เพื่อให้บรรลุเป้าหมาย ตรรกะเบื้องหลังการนำทางกลไกทั้งหมดเหล่านี้คือสิ่งที่ก่อให้เกิดเทคนิค

มีช่องโหว่อย่างน้อย 4 รายการที่ได้รับการรายงานไปยัง Apple แล้วใน Exploit chain ของ @_simo36 รวมถึงช่องโหว่ต่อไปนี้:

CVE-2022-32845: บายพาสการตรวจสอบลายเซ็นสำหรับ model.hwx CVE-2022-32948: DeCxt::FileIndexToWeight() OOB อ่านแล้วเนื่องจากไม่มีการตรวจสอบดัชนีอาร์เรย์ CVE-2022-42805: ZinComputeProgramUpdateMutables() การอ่านโดยอำเภอใจที่อาจเกิดขึ้นเนื่องจากปัญหาจำนวนเต็มล้น CVE-2022-32899: DeCxt::RasterizeScaleBiasData() บัฟเฟอร์น้อยเกินไปเนื่องจากปัญหาจำนวนเต็มล้น.

ปัจจุบัน @_simo36 กล่าวว่าพวกเขาได้ทดสอบ Exploit Chain บนอุปกรณ์และเฟิร์มแวร์ร่วมกันได้สำเร็จ:

iPhone 12 Pro (iPhone 13,3) ที่ใช้ iOS 15.5 iPad Pro (iPad 8,10) ที่ใช้ iPadOS 15.5 iPhone 11 Pro (iPhone 12,3) ที่ใช้ iOS 15.4.1 MacBook Air (10,1 กับชิป M1) ที่ใช้ macOS 12.4

ดังนั้น คำถามที่เรารู้ว่าคุณถามคือ “สิ่งนี้ใช้ได้กับ การแหกคุก?” และคำตอบง่ายๆ สำหรับคำถามนั้นก็คือ ไม่ใช่ เพราะเป็นเพียงปริศนาชิ้นเดียวที่ยิ่งใหญ่กว่า และยังต้องทำงานอีกมากเพื่อสร้างการเจลเบรกและเริ่มต้นใช้งานบนอุปกรณ์ของผู้ใช้ปลายทาง

ยัง การพิสูจน์แนวคิดเป็นตัวอย่างที่ดีของการแฮ็กที่เชี่ยวชาญ และเราทำได้เพียงหวังว่าสิ่งนี้จะช่วยให้ไขปริศนาได้เร็วยิ่งขึ้น เนื่องจากทีมเจลเบรกหลายทีมทำงานในเบื้องหลังเพื่อพัฒนาเจลเบรกสำหรับ iOS และ iPadOS 15

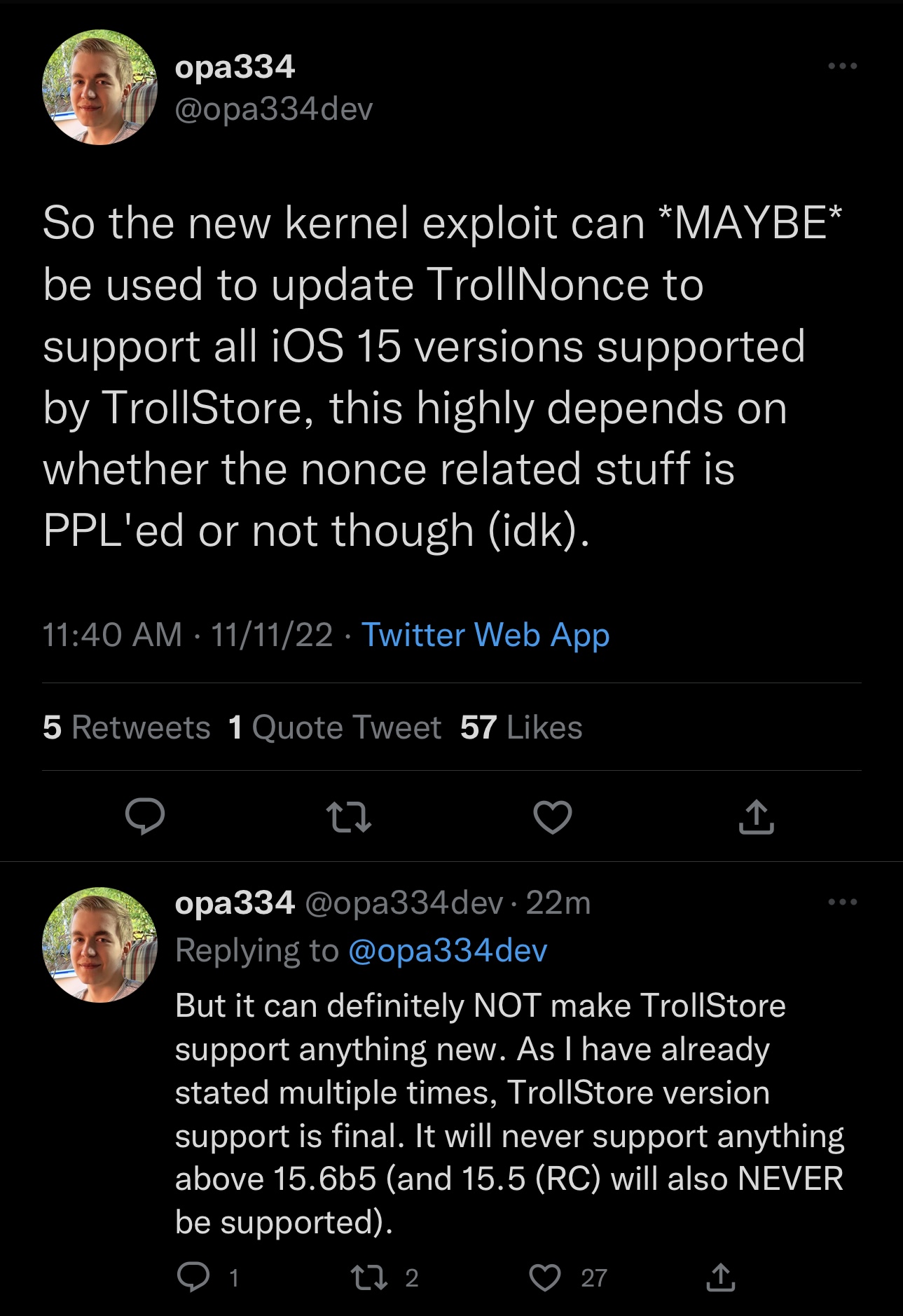

ที่จริงแล้ว นักพัฒนาบางคนกำลังมองหาวิธีที่จะสามารถรวมเข้ากับโครงการของพวกเขาได้ เช่น นักพัฒนา TrollStore @ opa334 ซึ่งอาจใช้เพื่อปรับปรุง TrollNonce ได้ แต่ก็เป็นที่น่าสังเกตว่า TrollStore จะไม่รองรับสิ่งใดที่ใหม่กว่าเฟิร์มแวร์ที่รองรับอยู่แล้ว:

คุณรู้สึกตื่นเต้นที่จะได้เห็นสิ่งที่จะกลายเป็นห่วงโซ่การหาประโยชน์ใหม่หรือไม่? แจ้งให้เราทราบในส่วนความคิดเห็นด้านล่าง