ข้อบกพร่องที่ส่งผลต่อ iOS และ iPadOS เวอร์ชัน 15.x-16.1.2 และ macOS 13.0.1 ที่เรียกว่า CVE-2022-46689 หรือชื่อโค้ดเนมว่า MacDirtyCow ได้พาดหัวข่าวเมื่อไม่นานมานี้ ข้อผิดพลาดนี้ถูกค้นพบโดยนักวิจัยด้านความปลอดภัย Ian Beer จาก Google Project Zero และแม้ว่าข้อบกพร่องนี้จะไม่ถูกใช้ในการเจลเบรคใดๆ แต่ดูเหมือนว่าจะเป็นศูนย์กลางของการแฮ็กที่น่าสนใจสำหรับการดัดแปลง iPhone และ iPad เช่น TrollLock Reborn p>

เนื่องจากม็อดเหล่านี้คล้ายกับการปรับแต่งการแหกคุกในหลายๆ ด้าน จึงทำให้เกิดคำถามว่า MacDirtyCow คืออะไรและมีความสามารถอะไรอีกบ้าง เห็นได้ชัดว่าตัวบั๊กไม่ใช่การเจลเบรค แต่มีประสิทธิภาพมากพอที่จะอนุญาตให้ม็อดที่ไม่ควรได้รับอนุญาตให้ทำงานบน iPhone หรือ iPad หากทั้งหมดนี้ฟังดูคุ้นๆ นั่นเป็นเพราะข้อบกพร่องของ CoreTrust ที่ถูกโจมตีโดย TrollStore ทำให้สามารถใช้แฮ็กและส่วนเสริมที่คล้ายกันได้โดยไม่ต้องเจลเบรก

แล้ว MacDirtyCow คืออะไรกันแน่ และมันมีความสามารถอะไร เป็นคำถามที่ดี และอีกไม่นานข้อมูลเพิ่มเติมอาจเปิดเผยออกมาเอง

ตามมูลค่าที่ตราไว้ MacDirtyCow ดูเหมือนจะอนุญาตให้ใครก็ตามที่อาจใช้มันเขียนไปยังไฟล์ทั้งหมดที่แอปแซนด์บ็อกซ์สามารถเข้าถึงได้บนอุปกรณ์เอง นี่ไม่ใช่คำพูดของเรา แต่เป็นคำพูดของ นักพัฒนา TrollStore opa334 ซึ่งใช้/r/jailbreak เพื่ออธิบายว่าการแฮ็กนี้อาจใช้ทำอะไรได้บ้าง

ประเด็นสำคัญประการหนึ่งคือการเจาะช่องโหว่นั้นค่อนข้างจำกัดในสิ่งที่สามารถทำได้ และข้อแม้อีกประการหนึ่ง คือการเปลี่ยนแปลงนั้นไม่ถาวร ตัวอย่างเช่น การเจาะข้อมูลจะอนุญาตให้เขียนข้อมูลไปยังข้อมูลแคชในหน่วยความจำ (RAM) ของอุปกรณ์ที่ได้รับผลกระทบเท่านั้น ซึ่งหมายความว่าการเปลี่ยนแปลงใดๆ จะเปลี่ยนกลับด้วยการรีบูตอย่างง่าย เนื่องจาก RAM เป็นหน่วยความจำชั่วคราวประเภทหนึ่ง และด้วยเหตุนี้จึงสูญเสียความสมบูรณ์ด้วยการสูญเสีย ของพลัง

ทั้งหมดนี้หมายความว่าอย่างไร โดยพื้นฐานแล้ว หมายความว่าคุณสามารถสร้างม็อดเล็กๆ น้อยๆ บน iPhone หรือ iPad ของคุณบนเฟิร์มแวร์ที่ได้รับผลกระทบจากบั๊ก MacDirtyCow แต่จะคงอยู่ตราบเท่าที่อุปกรณ์ยังคงเปิดอยู่ เมื่อคุณรีบูทอุปกรณ์นั้น คุณจะต้องปรับใช้ม็อดที่เกี่ยวข้องใหม่

เช่น TrollLock Reborn อนุญาตให้แม่กุญแจ Face ID ของหน้าจอล็อคมีธีมเป็นไอคอนสำรอง ในกรณีของส่วนเสริมเฉพาะนี้ มีการใช้ใบหน้าหมุนรอบแบบเคลื่อนไหว TrollLock Reborn จะถูกไซด์โหลดไปยัง iPhone หรือ iPad ที่รองรับโดยใช้ซอฟต์แวร์ เช่น AltStore หรือ Sideloady ซึ่งหมายความว่าแอปไซด์โหลดจะยังคงลงชื่อไว้นานถึงเจ็ดวันก่อนที่จะต้องลงชื่อใหม่อีกครั้ง

ควรค่าแก่การจดจำ ส่วนเสริมอื่น ๆ ที่รองรับ MacDirtyCow ก็มีอยู่เช่นกันหรืออยู่ในระหว่างดำเนินการ ตัวอย่างเช่น นักพัฒนาซอฟต์แวร์ Zhuowei Zang เผยแพร่บทความสำหรับการสาธิต MacDirtyCow บน GitHub และ แชร์ไปที่ Twitter และหลังจากเผยแพร่ไม่นาน ก็สร้างแอปพิสูจน์แนวคิดที่ชื่อว่า WDBFontOverwrite ซึ่งดูเหมือนจะสามารถแก้ไขแบบอักษรของระบบได้ บน iPhone หรือ iPad โครงการดังกล่าว มีอยู่ในหน้า GitHub ของผู้พัฒนาด้วย

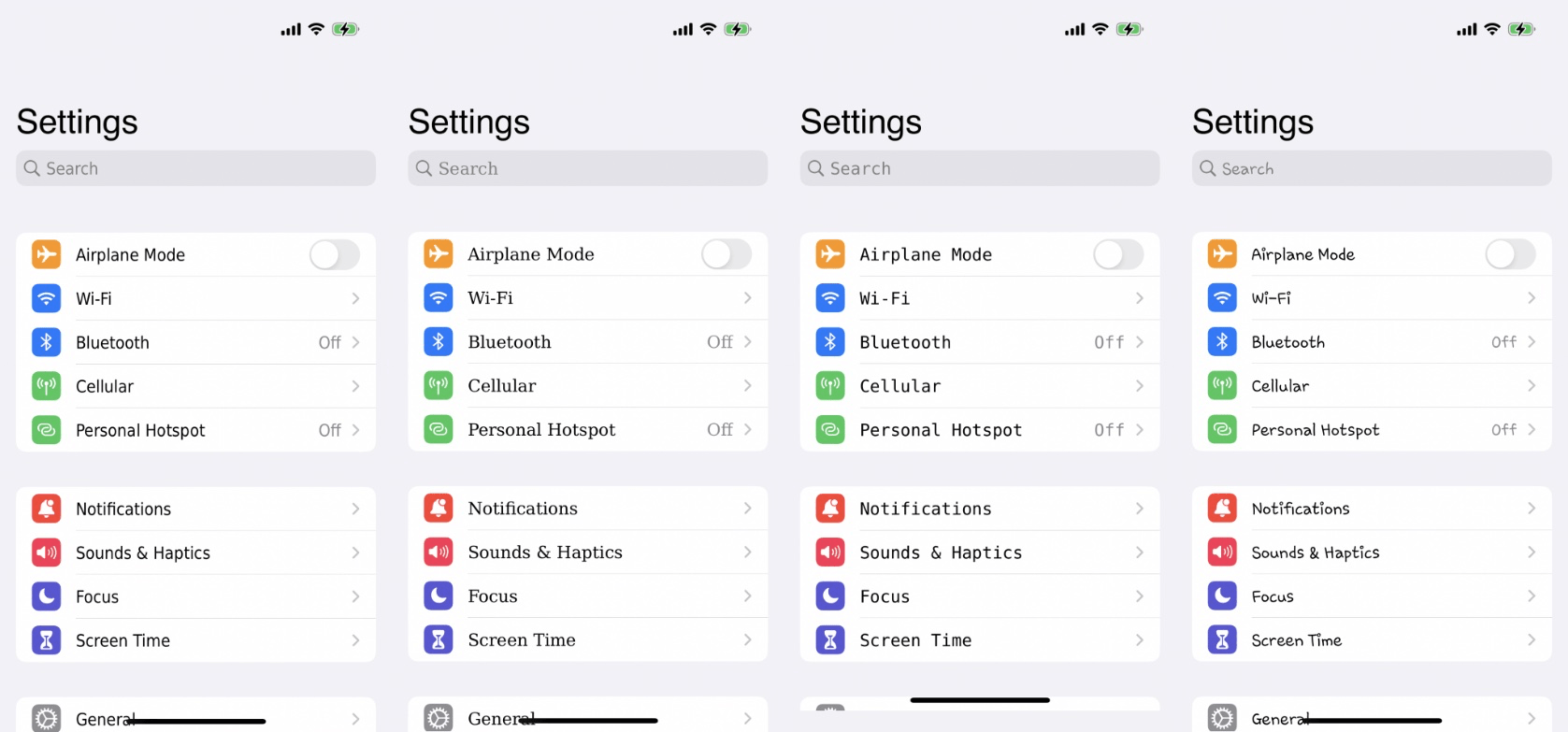

แอป WDBFontOverwrite สามารถใช้รูปแบบฟอนต์ต่อไปนี้กับ iPhone หรือ iPad ที่ไม่มีการเจลเบรค:

DejaVu Sans Condensed DejaVu Serif DejaVu Sans Mono Go Regular Go Mono Fire Sans Segoe UI Comic Sans MS Choco Cooky

แนวคิดนี้น่าสนใจเป็นพิเศษ เนื่องจากการเปลี่ยนแบบอักษรของระบบของอุปกรณ์เป็นลักษณะทั่วไปของ เจลเบรก iPhone และใช้แอปเจลเบรก BytaFont และไฟล์ฟอนต์ที่เข้ากันได้ หากไม่มีการเจลเบรค หมายความว่า MacDirtyCow สามารถทำการเปลี่ยนแปลงที่คล้ายกันซึ่งย้อนกลับได้อย่างง่ายดายโดยไม่มีอะไรมากไปกว่าการรีบูตเครื่อง

Ian Beer ยังไม่ได้เผยแพร่บทความฉบับเต็มเกี่ยวกับ CVE-2022-46689 และในขณะนี้ รู้จักกันในชื่อ MacDirtyCow แต่ก็น่าสนใจที่จะดูว่าเวอร์ชันของเขามีความสามารถมากกว่าการสาธิตที่ลอยอยู่ในขณะนี้หรือไม่ โครงการเพิ่มเติมที่สร้างขึ้นเกือบทั้งหมดขึ้นอยู่กับข้อบกพร่องนี้กำลังได้รับการเผยแพร่และ/หรือกำลังดำเนินการในขณะที่เขียนบทความนี้ ดังนั้นจึงเป็นเรื่องน่าสนใจที่จะดูว่ามีอะไรเกิดขึ้นอีกจากทั้งหมด

คุณวางแผนที่จะทำ ข้อได้เปรียบของส่วนเสริมที่เกี่ยวข้องกับข้อบกพร่องของ MacDirtyCow บน iPhone หรือ iPad ที่ใช้ iOS หรือ iPadOS 15.x-16.1.2 หรือคุณได้อัปเดตเป็นเวอร์ชัน 16.2 แล้วหรือยัง แจ้งให้เราทราบในส่วนความคิดเห็นด้านล่าง