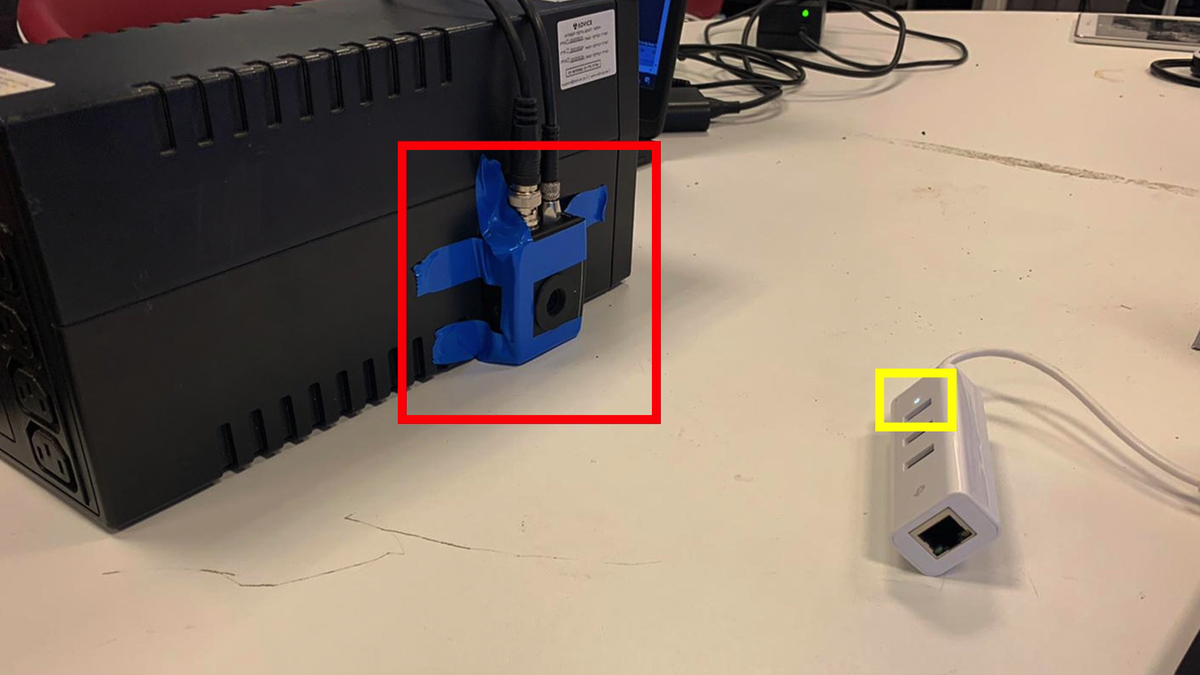

Isang electro-optical sensor (pula) na nakatutok sa tagapagpahiwatig ng kuryente ng USB hub (dilaw). lt Napakadali lang ng isang mikropono, kaya marahil ay susubukan mo ang isang bagay na mas high-tech, tulad ng isang Glowworm Attack . Natuklasan ng mga mananaliksik sa Ben-Gurion University, pinapayagan ng Glowworm Attack ang mga ispiya na makuha ang audio sa pamamagitan ng pagturo ng isang espesyal na kamera sa isang tagapagpahiwatig o tagapagpahiwatig ng kuryente ng USB hub na LED.

Isang electro-optical sensor (pula) na nakatutok sa tagapagpahiwatig ng kuryente ng USB hub (dilaw). lt Napakadali lang ng isang mikropono, kaya marahil ay susubukan mo ang isang bagay na mas high-tech, tulad ng isang Glowworm Attack . Natuklasan ng mga mananaliksik sa Ben-Gurion University, pinapayagan ng Glowworm Attack ang mga ispiya na makuha ang audio sa pamamagitan ng pagturo ng isang espesyal na kamera sa isang tagapagpahiwatig o tagapagpahiwatig ng kuryente ng USB hub na LED.

Karamihan sa mga LED power ay direktang naka-wire sa pangunahing linya ng kuryente ng kanilang aparato. Tulad nito, madali silang naiimpluwensyahan ng anumang mga pagbabago sa boltahe. Natuklasan ng mga mananaliksik sa Ben-Gurion University na, sa pamamagitan ng pagtatala ng LED power ng isang desktop speaker na may electro-optical sensor, masusukat nila ang hindi mahahalata na mga pagbabago sa luminescence at isalin ang mga pagbabagong ito sa anumang audio na tinutugtog ng mga nagsasalita. Sa ilang tulong mula sa isang teleskopyo, gumagana ang Glowworm Attacks sa distansya na higit sa 100 talampakan. Maaari ka ring magsagawa ng isang Glowworm Attack sa pamamagitan ng baso, o mabawi ang audio mula sa mga aparato na hindi nagsasalita, tulad ng mga USB hub. Hindi lamang dahil mas madali ang tradisyonal na mga pamamaraan ng pag-eavesdropping, ngunit dahil ang pamamaraan ng Glowworm ay nakakakuha lamang ng audio mula sa mga nagsasalita at iba pang electronics. Sinabi nito, ang mga malalaking negosyo at gobyerno ay hindi dapat balewalain ang Glowworm Attacks, dahil maaari silang magamit upang makuha ang mga nilalaman ng isang lihim na pulong sa video o tawag sa telepono.

Pinagmulan: Cyber Security Labs sa Ben Gurion University sa pamamagitan ng Ars Technica