AMD Navi 23 GPU

Ang mga kriminal sa cyberspace ay lumikha ng isang programa ng malware na maaaring maitago sa memorya ng GPU at gawin itong hindi nakikita ng mga application ng antivirus.

Maaaring Itago ng Mga Hacker ang Malware Sa Loob Ang iyong memorya ng GPU, Hindi Mamahahanap ng Antivirus

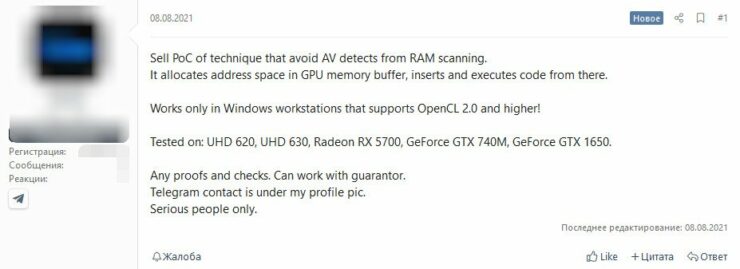

Gumagamit ang pamamaraan ng puwang ng paglalaan ng memorya ng GPU at isinasagawa ang nakakahamak na code sa computer. Ang teknolohiyang OpenCL 2.0 API na ginamit sa Windows OS ay ang tanging naka-target na operating system, na walang ibang OS na nabanggit sa mga pag-atake.

p> Sa ngayon, ang mga hacker ay nakapag-imbak ng nakakahamak na code sa iba’t ibang mga GPU mula sa Intel (UHD 620/630), AMD (Radeon RX 5700), at NVIDIA (GeForce GTX 1650/GeForce GT 740M). Maaari itong makaapekto sa lahat ng mga modernong GPU at hindi lamang sa mga mas matatandang bahagi ng henerasyon.

Pinagmulan: Nakakatulog na Computer

pangkat ng pagsasaliksik pinag-isipan ang isang keylogger sa loob ng isang GPU na maaaring i-aktibo ang mga remote access trojan sa mga operating system ng Windows. Gayunpaman, ang bagong diskarteng ito ay nakasaad na maging isang mas bagong konsepto at hindi nagmula sa paglikha ng 2015. Sa ilalim ng normal na mga kundisyon, ang pagpapatupad ng code sa GPU ay nangangailangan ng proseso ng pagkontrol na tumatakbo sa host. Ang proseso ng host ay nagdaragdag ng isang gawain sa pila ng utos, na sa huli ay kukunin at maisakatuparan ng GPU. Gayunpaman, ang mga GPU ay may likas na hindi pauna-unahan: sa sandaling ang pagpapatupad ng isang gawain ay pinasimulan, ang GPU ay naka-lock sa pagpapatupad ng gawaing iyon at walang ibang maaaring gumamit ng GPU pansamantala. Partikular itong may problema kapag ginamit ang GPU kapwa para sa pag-render at pagkalkula, dahil maaari itong makabuo ng hindi kanais-nais na mga epekto tulad ng isang hindi tumutugon na interface ng gumagamit. karaniwang nagpapatupad ng isang pag-timeout upang pumatay ng mga pangmatagalang mga kernel. Para sa GPU malware maaari itong kumatawan sa isang mahalagang limitasyon dahil ang nakakahamak na kernel ay kailangang maipadala paulit-ulit sa isang loop, na ginagawang mas madaling makita sa memorya ng system.

Ang unang diskarteng anti-forensic ay binubuo sa hindi pagpapagana ang umiiral na timeout upang makontrol ang buong GPU. Halimbawa, sa Vasiliadis et al. (2014 ) hindi pinagana ng mga may-akda ang hangcheck ng GPU upang mai-lock ang mga GPU nang walang katiyakan.

diskarteng malware sa isang pangkat ng Mga Threattor ng Banta.

Pinayagan ng malcode na ito ang mga binary na maipatupad ng GPU, at sa puwang ng address ng memorya ng GPU, sa halip na mga CPU. sa lalong madaling panahon.

-vx-ilalim ng lupa (@vxunderground) >

Ang mga kinatawan ng forum vx-underground ay nasa proseso ng paglikha ng isang pagpapakita ng pag-atake ng malware sa mga operating system ng Windows sa susunod na ilang linggo. Isinasaad ng pangkat ng pagsasaliksik na ang GPU ay magsasagawa ng mga binary binary mula sa loob ng memorya ng graphic card na inilalaan na mga puwang.

. Maaaring Itago ng Mga Hacker ang Malware Sa Loob ng Iyong memorya ng GPU, Hindi Mahanap ng Antivirus Ang pamamaraan ay gumagamit ng puwang ng paglalaan ng memorya ng GPU at isinasagawa ang nakakahamak na code sa computer. Ang teknolohiya ng OpenCL 2.0 API na ginamit sa […]