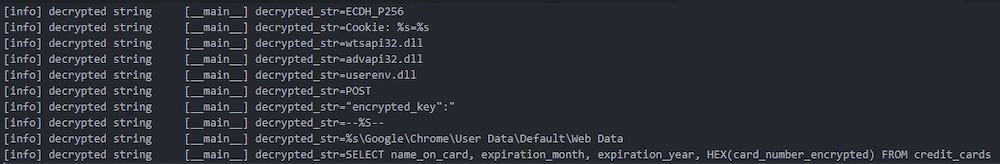

De acordo com um novo relatório, o botnet/malware Emotet começou a segmentar detalhes de cartão de crédito armazenados nos perfis de usuário do Google Chrome. O malware pode acessar dados, incluindo nomes, números de cartão e mês/ano de expiração de usuários desavisados.

A Proofpoint observa que o novo módulo Emotet visa exclusivamente o navegador Google Chrome

Seguindo o roubo de informações de cartão de crédito, o Emotet aparentemente envia os dados para os servidores de comando e controle (C2). Esses servidores são separados daqueles usados para roubar informações de cartão de crédito. Essa mudança ocorreu após uma mudança para módulos de 64 bits em abril, além da crescente atividade da botnet.

Na semana seguinte, o Emotet começou a aproveitar os arquivos de atalho do Windows (.LNK) para comandos do PowerShell para atacar dispositivos. Esta foi uma mudança das macros do Microsoft Office, que foram desativadas desde o início de abril deste ano, como BleepingComputer notas.

“Para nossa surpresa, era um ladrão de cartão de crédito que visava exclusivamente o navegador Chrome. Depois que os detalhes do cartão foram coletados, eles foram exfiltrados para servidores C2 diferentes do carregador de módulo”, disse a equipe do Proofpoint Threat Insights em Twitter.

O Emotet apareceu pela primeira vez em cena como um trojan bancário em 2014. Ele acabou se tornando uma botnet que o grupo de ameaças TA542, também conhecido como Mummy Spider, utiliza para fornecer cargas úteis de segundo estágio. Os operadores, neste caso, podem roubar dados do usuário, examinar a rede violada ou até mesmo alternar para outros dispositivos vulneráveis. No passado, o Emotet também era responsável por atacar computadores usando cargas de trojan de malware Qbot e Trickbot. Os invasores então usam as cargas úteis para instalar mais malware.

As autoridades conseguiram algumas vitórias, no entanto. Agências europeias como a Europol e a Eurojust se uniram no início de 2021 para derrubar a infraestrutura do Emotet. Isso ocorreu como parte de um esforço conjunto entre agências de aplicação da lei dos EUA, Reino Unido, Holanda, Alemanha, França, Lituânia, Canadá e Ucrânia. Os investigadores finalmente conseguiram controlar os servidores do Emotet, prejudicando o funcionamento do botnet.

De acordo com a empresa de pesquisa ESET, a atividade do Emotet aumentou 100 vezes desde o ano passado

O Emotet voltou em seguida novembro de 2021, aproveitando a infraestrutura existente do TrickBot. De acordo com a empresa de pesquisa eslovaca ESET, o Emotet testemunhou mais atividade desde o início de 2022. A empresa disse que a atividade do Emotet aumentou”100 vezes em relação ao T3 2021″.