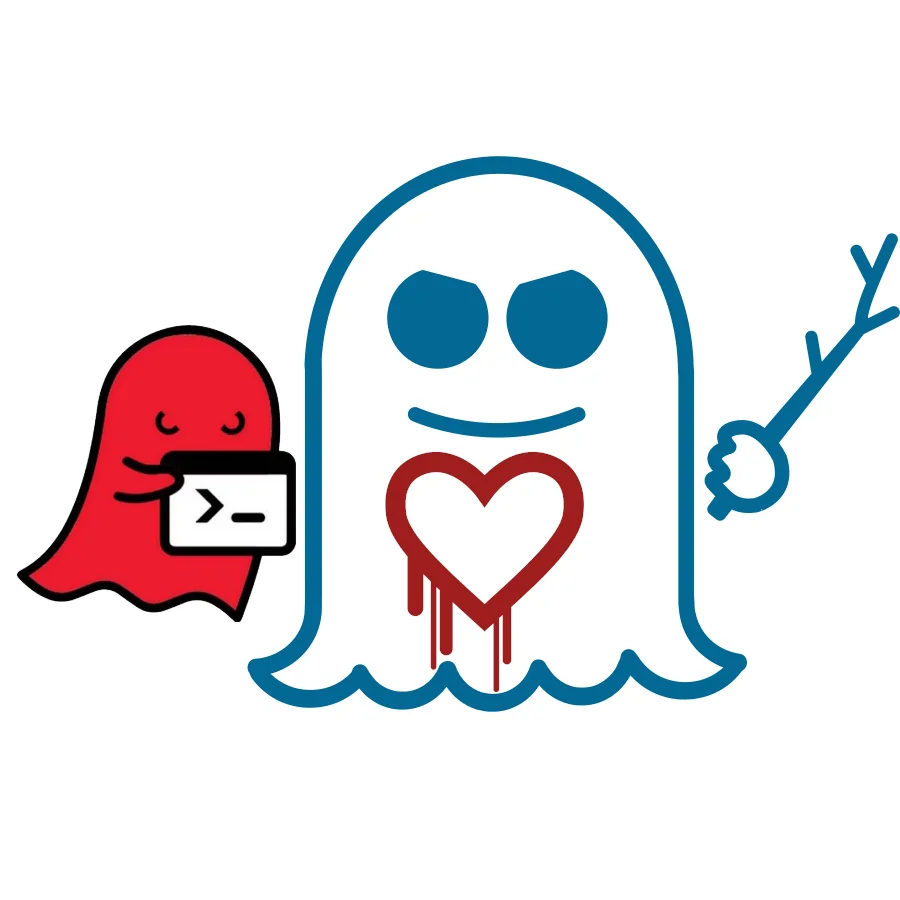

Sendo tornado público este O Patch Tuesday é”RETBLEED”como dois novos CVEs para os mais recentes ataques de execução especulativa que afetam o hardware atual. Retbleed explora instruções de retorno e é capaz de minar as defesas existentes contra Spectre Branch Target Injection (BTI).

Sendo tornado público este O Patch Tuesday é”RETBLEED”como dois novos CVEs para os mais recentes ataques de execução especulativa que afetam o hardware atual. Retbleed explora instruções de retorno e é capaz de minar as defesas existentes contra Spectre Branch Target Injection (BTI).

Em particular, o Retbleed pode vencer as defesas de”retpolins”de trampolins de retorno existentes, embora, quando concebido há apenas quatro anos, a crença fosse de que os retornos não eram suscetíveis/muito impraticáveis a ataques de BTI. Retbleed agora prova que as instruções de retorno podem ser exploradas na prática.

Os pesquisadores de segurança descobriram que o Retbleed afeta os processadores AMD Zen 1/1+/2 e Intel Core de 6ª a 8ª geração.

Isso vem com um custo adicional de desempenho, a partir da divulgação de hoje:”A mitigação do Retbleed no kernel do Linux exigiu um esforço substancial, envolvendo alterações em 68 arquivos, 1.783 novas linhas e 387 linhas removidas. Nossa avaliação de desempenho mostra que mitigar o Retbleed infelizmente acabou sendo caro: medimos entre 14% e 39% de sobrecarga com os patches AMD e Intel, respectivamente.”

Mais detalhes sobre Retbleed no novo site Retbleed.

O trabalho de mitigação do Retbleed foi mesclado esta manhã no kernel do Linux. Em breve terei os benchmarks de mitigação do Retbleed.

Atualização: a declaração da Intel sobre o assunto enviada para nós se resume a:”A Intel trabalhou com nossos parceiros de mitigação do setor, a comunidade Linux e fornecedores de VMM para disponibilizar mitigações para os clientes. Os sistemas Windows não são afetados, pois já possuem essas atenuações por padrão.”Eles também acrescentaram que levam esses problemas muito a sério, mas não acreditam que o Retbleed seja prático fora de um ambiente de laboratório.