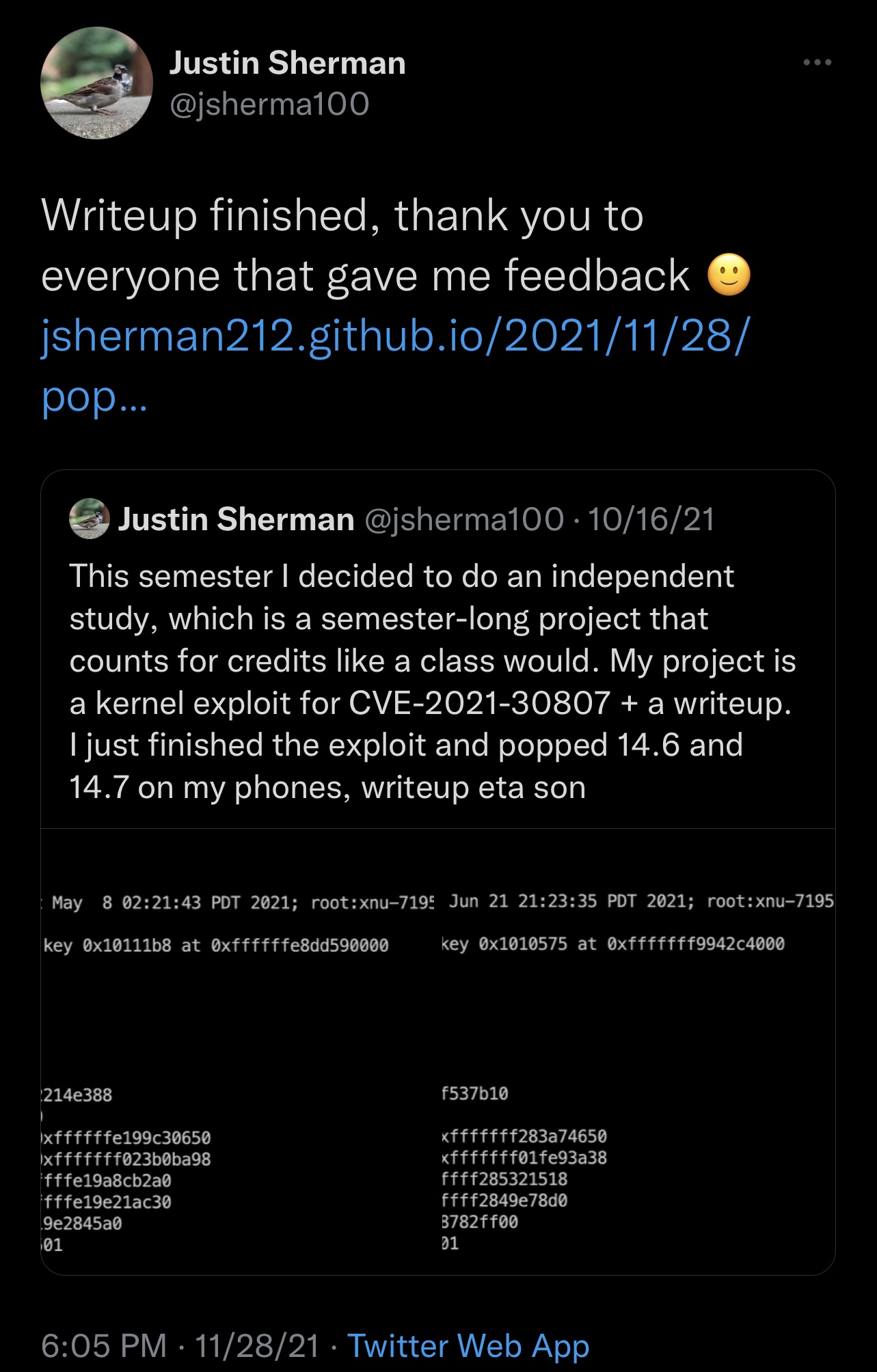

Em meados de outubro, o hacker Justin Sherman acessou o Twitter para anunciar que em breve publicaria um artigo detalhando o tipo de exploit em nível de kernel para iOS e iPadOS 14.7 e inferior.

Essa promessa foi cumprida no fim de semana depois que Sherman publicou um blog detalhado sobre seu suposto exploit do kernel junto com instruções discutindo como testá-lo em sua página GitHub .

Sempre que vemos as palavras “kernel” e “exploit” na mesma frase, muitas vezes é desafiador conter a empolgação e a enxurrada de perguntas sobre se ela pode ser usada para jailbreak. Nesse caso, no entanto, parece razoavelmente improvável.

Citando a postagem do blog, a exploração de Sherman é baseada em um bug IOMobileFrameBuffer (também conhecido como CVE-2021-30807) e, embora originalmente parecesse que iria apenas ser viável em dispositivos arm64 (A11 e anteriores), alguns ajustes no método de exploração demonstram que poderia ser viável em dispositivos arm64e (A12 e mais recentes).

Perto do final da postagem do blog, Sherman afirma que seria possível configurar APIs de leitura/gravação arbitrárias do kernel e iniciar o jailbreak a partir daí. Se isso não fosse fascinante o suficiente, Sherman acrescentou que os aparelhos arm64e (A12 e mais recentes) devem ser viáveis porque o exploit não ataca as estruturas de dados afetadas pelo PAC.

Uma das principais desvantagens desse exploit parece para ser que requer deslocamentos individuais para cada combinação de dispositivo e firmware, e isso pode tornar a tentativa de utilizá-lo um tanto tedioso. Além disso, provavelmente precisaria ser encadeado com outro exploit para ser usado para desbloqueio devido a questões de direitos.

A página do GitHub fornece detalhes sobre como os usuários podem adquirir tais compensações, mas o processo é extenso e precisa ser executado para cada dispositivo individual e combinação de firmware. Teoricamente, as poderosas ferramentas de virtualização do Corellium poderiam ajudar nos casos em que esses dispositivos e versões de firmware não estivessem disponíveis.

Embora seja improvável que o exploit de Sherman seja usado para desbloqueio, especialmente dada a linha do tempo atual composta pela disponibilidade do Fugu14 e o existência de uma possível vulnerabilidade de dia 0 para iOS e iPadOS 15, ainda é fascinante para quem possa estar interessado em pesquisa de segurança junto com aqueles que desejam e precisam ser lembrados de que mesmo as versões mais recentes de iOS e iPadOS estão longe à prova de hack (mas já sabíamos disso).

Resta saber o que pode acontecer com o exploit do kernel de Sherman, mas certamente será interessante descobrir.