O AppleInsider é apoiado por seu público e pode ganhar comissão como Associado da Amazon e parceiro afiliado em compras qualificadas. Essas parcerias de afiliados não influenciam nosso conteúdo editorial.

Pesquisadores de segurança criaram um clone do AirTag da Apple, em uma tentativa de provar à Apple que o dispositivo e os recursos de proteção de rastreamento da rede Find My podem ser ignorados.

O AirTag tem sido objeto de inúmeros relatórios envolvendo rastreamento e segurança pessoal, sendo usado para roubos e perseguição, apesar da Apple incluir recursos para limitar o uso dessa maneira. Após críticas sobre o uso indevido, a Apple disse em 10 de fevereiro que introduziria várias mudanças na rede Find My para resolver o problema de perseguição.

Em uma postagem de blog publicada pelo pesquisador de segurança Fabian Braunlein da Positive Security na segunda-feira, vários ideias óbvias de desvio”para medidas de proteção atuais e futuras foram publicadas. Braunlein acredita que tudo pode ser colocado em prática.

Para testar a suposição, foi produzida uma AirTag clonada. O relatório afirma que o AirTag furtivo conseguiu rastrear um usuário do iPhone por mais de cinco dias, sem acionar nenhuma notificação de rastreamento.

O pesquisador teve ideias para frustrar alguns elementos das mudanças planejadas pela Apple, começando com a afirmação da Apple de que cada AirTag tem um número de série exclusivo que é associado a um ID da Apple. O conceito não se aplica aqui, pois o clone não usa um número de série AirTag, nem para hardware nem para software, e não foi emparelhado com um ID Apple.

Enquanto a Apple está diminuindo o atraso antes que o AirTag emita o bipe da separação de um dispositivo Apple emparelhado de mais de 3 dias para entre 8 e 24 horas, o clone contorna isso por não ter um alto-falante funcional. Além disso, esse aspecto já foi derrotado com a venda de AirTags que tiveram seus alto-falantes removidos ou desativados.

Sobre as notificações para uma possível vítima de perseguição, Braunlein observa que a Apple está negociando a privacidade de duas maneiras. Embora queira que as AirTags sejam indistinguíveis de outras por Bluetooth para evitar a identificação de uma tag específica, a Apple também deseja identificar AirTags específicas ao longo do tempo para determinar entre as tags que viajam com o usuário ou uma que está apenas passando.

Na solução de exemplo de Braunlein, uma lista de mais de 2.000 chaves públicas pré-carregadas foi usada, com uma transmissão pelo clone a cada 30 segundos.

Para alterações futuras, itens como avisos de privacidade durante a configuração, alterações de problemas de alerta dos AirPods e documentação de suporte atualizada foram considerados irrelevantes para o clone. A localização de precisão usando banda ultralarga também não é abordada aqui, pois o microcontrolador usado não inclui um chip UWB, portanto, não pode ser encontrado dessa maneira.

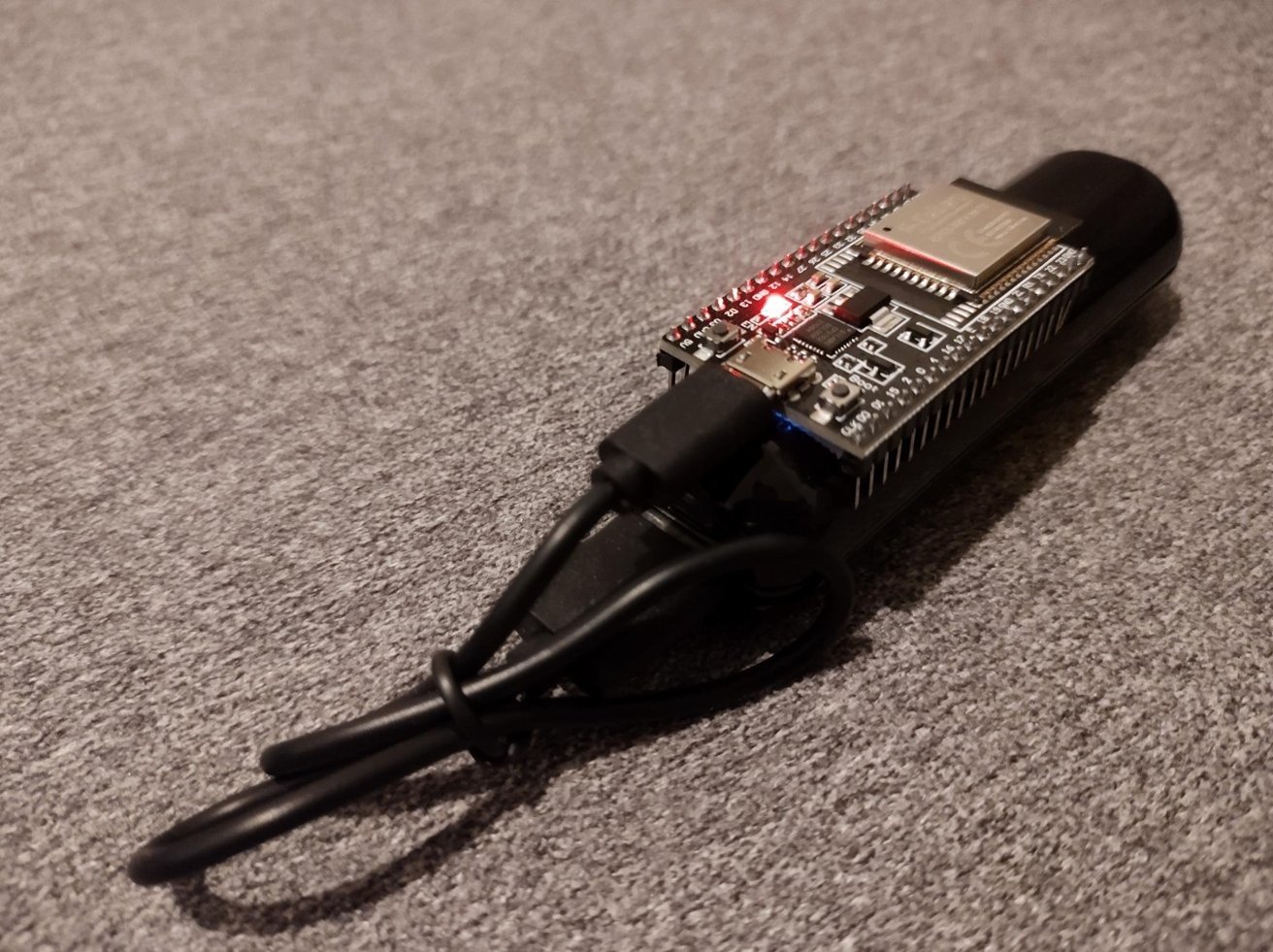

Fazendo o clone

Para construir o clone em si, Braunlein baseou o sistema em OpenHaystack, uma estrutura para rastrear dispositivos Bluetooth usando a rede Find My. Usando um microcontrolador ESP32 com suporte a Bluetooth, um power bank e um cabo, foi criado um clone não AirTag.

O clone usou um ESP32 personalizado firmware que girava constantemente as chaves públicas, enviando uma periodicamente, com a lista repetida aproximadamente a cada 17 horas. No entanto, acredita-se que um algoritmo comum de semente e derivação usado no clone e um aplicativo Mac usado para rastreá-lo poderia criar um”fluxo de chaves praticamente nunca repetido”.

Além disso, usar uma função de derivação irreversível e sobrescrever a semente com a saída da próxima rodada tornaria impossível para a polícia ou a Apple obter as chaves públicas previamente transmitidas da tag, mesmo que tivessem acesso físico ao clone.

Nos testes, o aplicativo Android Tracker Detect não mostrou a AirTag clonada. AirGuard, uma ferramenta Android que pode ser usada para procurar dispositivos Find My próximos criados pelo laboratório TU Darmstadt por trás do OpenStack, conseguiu acompanhar o dispositivo clonado, com ele aparecendo várias vezes devido à mudança da chave pública.

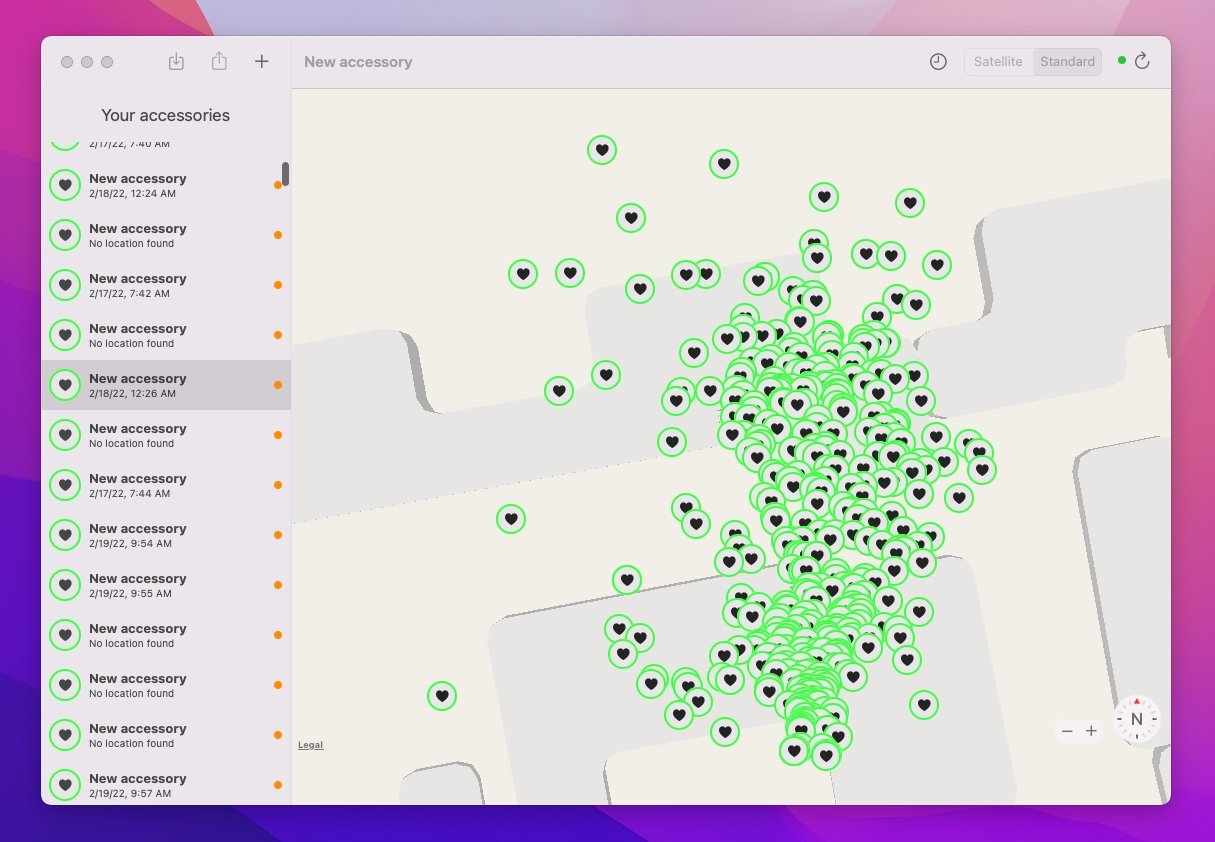

Cinco dias de dados de rastreamento produzidos usando o clone AirTag [via Positive Security]

Ao longo dos cinco dias, o clone AirTag pôde ser rastreado, com o alvo mostrado em casa e em viagens ocasionais fora de casa por meio de uma ferramenta macOS modificada para o projeto. Nem o sujeito nem um colega de quarto dono de um iPhone relataram ter recebido alertas de rastreamento durante o período.

Uma esperança de mudança

Resumindo os testes, Braunlein acredita que o principal risco não está nas AirTags em si,”mas na introdução de o ecossistema Find My que utiliza os dispositivos do cliente para fornecer este serviço da Apple.”Como a iteração atual da rede Find My não pode ser limitada apenas a AirTags e hardware que oficialmente tem permissão para usar a rede, Braunlein acha que a Apple deveria considerar reforçar sua segurança.

“Eles precisam levar em consideração as ameaças de beacons personalizados e potencialmente maliciosos que implementam o protocolo Find My, ou AirTags com hardware modificado”, escreve Braunlein. “Com um banco de potência e o ESP32 sendo mais barato que um AirTag, isso pode ser uma motivação adicional para alguns construírem um clone em vez disso”.

O pesquisador conclui”Embora não incentivemos o uso indevido, esperamos que o compartilhamento desse experimento gere mudanças positivas na segurança e na privacidade do ecossistema Find My.”