A Anistia Internacional detalhou evidências mostrando algumas das maneiras como a ferramenta de spyware Pegasus da NSO se infiltrou em iPhones de jornalistas e ativistas, usando pontos fracos no software da Apple, incluindo um iMessage zero-click 0-day.

No domingo, uma investigação foi publicado alegando que a ferramenta Pegasus criada pelo Grupo NSO estava sendo usada por governos para atacar críticos e jornalistas. Embora a NSO afirmasse que a ferramenta deveria ser usada apenas contra criminosos, uma lista vazada de alvos em potencial revelou que vários jornalistas também estavam sendo monitorados por clientes da NSO.

Em um relatório analisando as evidências forenses deixadas por Pegasus, o Laboratório de Segurança da Amnistia Internacional mostra uma série de vestígios que revelam que um ataque Pegasus foi tentado em iPhones e outros smartphones. Para muitos dos ataques, parece que a NSO usou vulnerabilidades no software da Apple para obter acesso.

A Anistia descreve os ataques detalhados como ocorrendo de 2014 até julho de 2021. Alguns dos ataques foram considerados”clique zero”, em que um alvo não precisa interagir de uma maneira específica para ser atacado com sucesso.

Múltiplas vulnerabilidades de dia zero também são usadas, incluindo uma instância de ataque a um iPhone 12 executando iOS 14.6 em julho.

Os ataques listados no relatório começaram em maio de 2018.

Injeção de rede

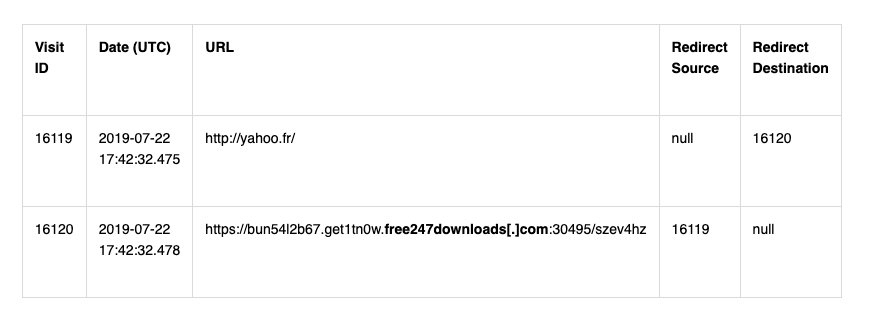

A primeira categoria de ataque é a injeção de rede , onde os usuários são misteriosamente redirecionados de um site legítimo para outro. Os registros no histórico de navegação do Safari revelaram URLs suspeitos sendo visitados, evidência de um redirecionamento que ocorreu apenas um segundo após a abertura de uma página da web.

Os bancos de dados Favicon também mostraram evidências de redirecionamentos semelhantes, embora não necessariamente por meio de navegação ativa. Em um caso, o Safari View Service usado ao visualizar um link compartilhado na linha do tempo do Twitter de um jornalista solicitou o carregamento da página da web e o redirecionamento para o URL suspeito, apesar de não abrir um navegador separado.

Bridgehead

Registros de execuções de processos revelaram processos chamados”bh”, que também foram vinculados a domínios de instalação Pegasus, geralmente aparecendo logo após uma rede bem-sucedida tentativa de injeção.

Acredita-se que o”bh”esteja relacionado a uma vulnerabilidade de 2016 no binário iOS JavaScriptCore, que permitiu a execução de código e para manter uma persistência no dispositivo após a reinicialização. Acredita-se que o”bh”signifique”BridgeHead”, um nome interno para o componente.

Depois de”bh”, outros processos são usados, incluindo”roleaboutd”e”msgacntd”, que se acredita serem processos de estágio posterior usados após uma exploração bem-sucedida e escalonamento de privilégios. Outros processos semelhantes foram encontrados, incluindo”pcsd”e”fmId”, que podem ter as mesmas finalidades.

Fotos

Uma potencial exploração no Fotos pode ter sido usada em ataques, com evidências mostrando um processo da Apple para o aplicativo Fotos chamado”mobileslideshow”foi usado antes que o processo”bh”fosse empregado.

Suspeita-se que o aplicativo Photos ou o serviço Photostream foram usados como parte de uma cadeia de exploit para implantar o Pegasus.

Em cada um dos casos em que o Fotos foi usado, parece que o mesmo endereço da conta do iCloud foi usado com o Photostream. Contas iCloud feitas sob medida são aparentemente necessárias para que alguns dos ataques de”clique zero”funcionem.

Zero-click 0-days in iMessage

A partir de 2019, inúmeras vulnerabilidades foram descobertas e corrigidas no iMessage e FaceTime, mas parece que alguns problemas foram ainda disponível para abuso.

Em um ataque, foi descoberto que pesquisas suspeitas de contas do iMessage foram seguidas pela execução de processos Pegasus. Aparentemente, vários jornalistas húngaros eram o alvo do mesmo operador, com endereços e processos semelhantes usados em cada um dos ataques.

Os ataques via iMessage aparentemente retornaram em 2021, desta vez envolvendo a pesquisa de uma conta suspeita do iMessage, seguida por uma solicitação de HTTP realizada por um processo coretelephony. Isso parecia solicitar uma carga útil para um processo intitulado”gatekeeperd”.

Um ataque de maio de 2021 revelou uma pesquisa semelhante por uma conta misteriosa do iCloud, embora tenha sido seguida por pelo menos 20 pedaços de anexo do iMessage criados no armazenamento do iPhone. As notificações push foram aparentemente usadas como uma forma de aplicar a carga útil ao iPhone de destino antes da execução.

Apple Music

Também foram encontradas evidências de que Pegasus poderia ter sido entregue por meio do aplicativo Apple Music em julho de 2020. Para essa infecção, o tráfego de rede para o Apple Music foi gravado, com uma solicitação HTTP pelo aplicativo Music novamente apontando para domínios usados para distribuir Pegasus.

A Anistia não conseguiu determinar se o próprio Apple Music foi explorado para a infecção inicial ou se foi usado para escape de sandbox ou escalonamento de privilégios.

Após a investigação, a Anistia divulgou os indicadores Pegasus por meio do GitHub para ajudar outros pesquisadores de segurança a encontrar outras infecções por Pegasus. Os indicadores incluem nomes de domínio na infraestrutura Pegasus, endereços de e-mail recuperados de pesquisas de conta do iMessage e nomes de processos vinculados ao software.

Uma ferramenta também está sendo lançada chamada Mobile Verification Toolkit . Uma ferramenta modular, visa simplificar o processo de aquisição e análise de dados originados de dispositivos Android, bem como analisar registros de backups iOS e despejos de sistema, para encontrar quaisquer outros vestígios potenciais.

Pouco risco para usuários normais

Os detalhes do Pegasus demonstram que ainda há áreas de preocupação no sistema operacional móvel da Apple que precisam de monitoramento e melhoria contínua. O fato de o relatório detalhar ataques ao longo de vários anos, até julho de 2021, indica que o software ainda está sendo usado e continua a representar um risco.

A determinação de que os ataques em julho ocorreram contra um iPhone 12 totalmente atualizado rodando iOS 14.6 é especialmente preocupante, pois mostra que algumas falhas de segurança ainda estão abertas e precisam ser fechadas.

No entanto, é improvável que Pegasus seja um problema para a grande maioria dos usuários do iPhone. Embora a ferramenta seja usada contra criminosos por governos, os ataques contra pessoas inocentes aparentemente são contra aqueles que poderiam ser críticos de um regime, incluindo jornalistas e ativistas de direitos humanos.

Pegasus é preocupante, mas a menos que você seja um grande crítico de um governo, provavelmente não será um alvo da ferramenta de spyware.

Fique por dentro de tudo que a Apple está no podcast semanal AppleInsider-e obtenha uma atualização rápida das notícias do AppleInsider Daily. Basta dizer”Ei, Siri”para o seu HomePod mini e pedir esses podcasts, e também nosso episódio mais recente do HomeKit Insider.

Se quiser uma experiência de podcast principal do AppleInsider sem anúncios, você pode oferecer suporte ao Podcast AppleInsider ao se inscrever por US $ 5 por mês por meio do aplicativo Podcasts da Apple ou via Patreon se você preferir qualquer outro reprodutor de podcast.