Um novo relatório divulgado ontem deu-nos uma visão alarmante de como o spyware vendido pelo A empresa de vigilância israelense NSO Group estava envolvida em ataques direcionados contra advogados, jornalistas, políticos da oposição e ativistas em todo o mundo por diferentes governos autoritários. Embora o Grupo NSO tenha estado no centro de muitos relatórios semelhantes no passado, não se sabia até que ponto o spyware Pegasus permite vigilância ilegal e abusos dos direitos humanos.

A empresa continua a alegar que a Pegasus é usado apenas para”investigar terrorismo e crime”sem deixar vestígios. No entanto, o Relatório de Metodologia Forense divulgado no fim de semana por mais de 17 organizações de mídia em 10 países com o apoio técnico do Laboratório de Segurança da Anistia Internacional, que realizou uma análise forense aprofundada de vários dispositivos de defensores dos direitos humanos e jornalistas em todo o mundo, prova que isso não é verdade.

O malware Pegasus permite que invasores (pagando governos na maioria dos casos) infectem iPhones e dispositivos Android e extraiam mensagens, fotos, e-mails, leiam conteúdo de aplicativos de comunicação criptografados como Signal, e até mesmo gravar chamadas e ativar microfones secretamente. Pelo menos 50.000 números de telefone foram identificados como tendo sido alvo da NSO desde 2016 como”pessoas de interesse”pelos clientes da NSO.

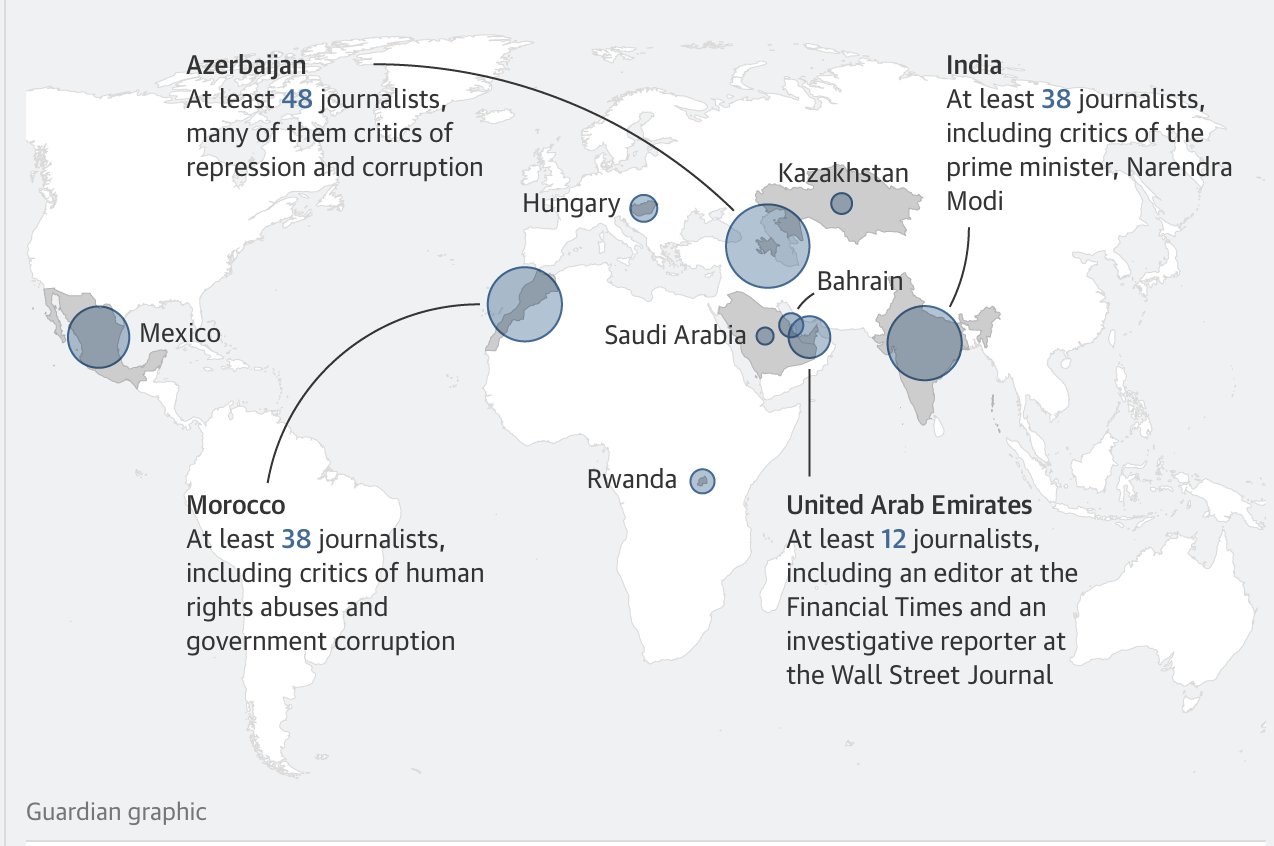

A lista inclui”centenas de executivos de negócios, figuras religiosas, acadêmicos, Funcionários de ONGs, representantes sindicais e oficiais do governo, incluindo ministros, presidentes e primeiros-ministros,”the Guardian’s relatório adicionado. A lista também inclui números de mais de 180 jornalistas, incluindo o de um repórter mexicano freelance, Cecilio Pineda Birto, que foi assassinado depois que seus assassinos conseguiram localizá-lo em um lava-rápido. Seu telefone nunca foi recuperado, portanto, a análise forense não é possível confirmar totalmente se seu telefone estava infectado com Pegasus.

A análise forense de um pequeno número de telefones cujos números apareceram na lista que vazou mostrou que mais da metade tinha vestígios de Pegasus.

iOS 14.6 executando iPhone 12 Pro Max hackeado com exploit”zero-click”do iMessage para executar spyware Pegasus

Focando em smartphones Android e iOS, os registros forenses revelaram zero Ataques de clique que exigem nenhuma interação do alvo. Uma das descobertas mais alarmantes deste relatório é que até mesmo os iPhones mais recentes com as versões mais recentes do iOS foram explorados com sucesso.

“Mais recentemente, um ataque’zero-click’bem-sucedido foi observado explorando vários zero dias para atacar um iPhone 12 totalmente atualizado com iOS 14.6 em julho de 2021,”Forbidden Stories and Amnisty International’s Forensic Methodology Report que foi revisado por pares por Citizen Lab diz.

A análise forense encontrou evidências de que a NSO tem explorado vulnerabilidades do iMessage para penetrar até mesmo nas mais recentes dispositivos que executam a versão mais recente do iOS. Embora a Apple continue a dizer que o iPhone é o smartphone de consumidor mais seguro do mercado, os exploits de zero clique não estão ajudando a confiança do consumidor no produto.

Embora, na maioria dos casos, os registros sejam removidos por o malware ou limpo após uma reinicialização, um dos vestígios deixados pela Pegasus em um caso específico foram redirecionamentos suspeitos registrados no histórico de navegação do Safari, incluindo um redirecionamento para o domínio free247downloads [.] com. Esses redirecionamentos não acontecem apenas quando o destino está usando o navegador, mas também quando usa outros aplicativos.

Em um caso, quando o destino estava visualizando um link compartilhado em sua linha do tempo do Twitter, o serviço com.apple.SafariViewService foi chamado para carregar um Safari WebView e ocorreu um redirecionamento.

No entanto, os redirecionamentos de navegação não são os únicos indicadores de comprometimento, pois o relatório revelou várias maneiras de detectar possíveis rastros deixados para trás Pegasus.

Links maliciosos não são mais o ataque do dia-evidência de várias infecções bem-sucedidas de zero-click em 2021

Mensagens SMS entregando links maliciosos foram a tática de escolha NSO Group para entregar seu spyware alguns anos atrás. No entanto, isso parece ter mudado para injeção de rede como um”vetor de ataque eficaz e econômico para uso doméstico, especialmente em países com influência sobre operadoras móveis”.

Quanto a alvos não locais, vulnerabilidades de iOS em O iMessage e o FaceTime estão sendo explorados para atacar clientes estrangeiros. Em um caso, o Apple Music também foi aproveitado para fornecer o Pegasus.

A partir de agora, a Amnistia Internacional acredita que”o Pegasus está atualmente sendo entregue por meio de exploits de zero clique que permanecem funcionais por meio da versão mais recente disponível do iOS no momento da redação (julho de 2021).”A AI também viu um iPhone XR comprometido (16 de junho de 2021) de um jornalista indiano executando o iOS 14.6, que é a versão mais recente, e um iPhone X (14 de junho de 2021) de um ativista, também executando o iOS 14.6.

Pegasus começou a ocultar seus rastros, evitando a persistência no iOS

A análise forense também mostrou que o spyware agora começou a manipular bancos de dados do sistema para esconder seus rastros e impedir qualquer pesquisa que possa investigar ligações potenciais entre a vítima e o spyware do NSO. Em um desses esforços, o spyware Pegasus não está mais mantendo a persistência em dispositivos iOS.

Embora isso signifique remoção após reinicializações, também mostra a confiança que o NSO tem em seus recursos de ataque para atingir repetidamente o mesmo cliente com sucesso.

Como os cliques 0 que eles estão usando parecem ser bastante confiáveis, a falta da”persistência”tradicional é um recurso, não uma desvantagem do spyware. Isso torna o spyware mais ágil e evita a recuperação de”coisas boas”(ou seja, o spyware e exploits) da análise forense

-Bill Marczak (@billmarczak) 18 de julho de 2021

A Apple lançou hoje o iOS 14,7 , provavelmente corrigindo algumas das vulnerabilidades no iMessage, FaceTime, WebKit e outros cantos do sistema operacional. No entanto, existem algumas falhas fundamentais em como a segurança do usuário está sendo descontada atualmente pelas maiores empresas de tecnologia do mundo.

Um ex-funcionário da Apple disse ao Washington Post que”era difícil se comunicar com os pesquisadores de segurança que relataram bugs nos produtos da Apple porque o departamento de marketing da empresa conseguiu no caminho.”

“ O marketing poderia vetar tudo ”, disse a pessoa. “Tivemos um monte de respostas enlatadas que usaríamos continuamente. Foi incrivelmente irritante e tornou tudo mais lento.”

Pesquisadores externos também falaram abertamente sobre a falta de suporte da Apple, pois a empresa restringe o acesso ao iOS, tornando qualquer investigação ainda mais difícil. também reclamaram da falta de comunicação da Apple e de recompensas menores por bugs em comparação com outras empresas.

A empresa também não rastreou o trabalho de invasores sofisticados como o Grupo NSO, que sempre parece estar à frente até mesmo dos mais novos iPhones e versões de software apresentado pela Apple.

“Por mais de uma década, a Apple liderou a indústria em inovação de segurança e, como resultado, os pesquisadores de segurança concordam que o iPhone é o dispositivo móvel de consumidor mais seguro e protegido do mercado”, Apple disse hoje em resposta a essas revelações.”Ataques como os descritos são altamente sofisticados e custam milhões de dólares para desenvolver, geralmente têm uma vida útil curta e são usados para atingir indivíduos específicos.”A empresa insiste, no entanto, que está trabalhando”incansavelmente”para defender todos os seus clientes.

-Anistia International has publicou sua extensa pesquisa técnica junto com o”Mobile Verification Toolkit”para ajudar a identificar possíveis vestígios de comprometimento. Todos os indicadores de comprometimento estão disponíveis em seu GitHub . Relatórios adicionais de Guardião .