O pesquisador de segurança Jonas Lykkegaard descobriu uma vulnerabilidade no sistema operacional Windows que permite que um usuário de baixo nível obtenha direitos de administrador em um computador local. De acordo com relatórios, o problema afeta Windows 10 e Windows 11 .

No decorrer da pesquisa, eles descobriram que mesmo sem direitos de administrador, um usuário do Windows pode acessar arquivos confidenciais do banco de dados do registro para aumentar de forma independente o nível de privilégios no sistema. O Registro do Windows atua como uma espécie de repositório de configuração para o sistema operacional; e contém senhas com hash, configurações de usuário; e definições de configuração para aplicativos junto com chaves de descriptografia e muito mais.

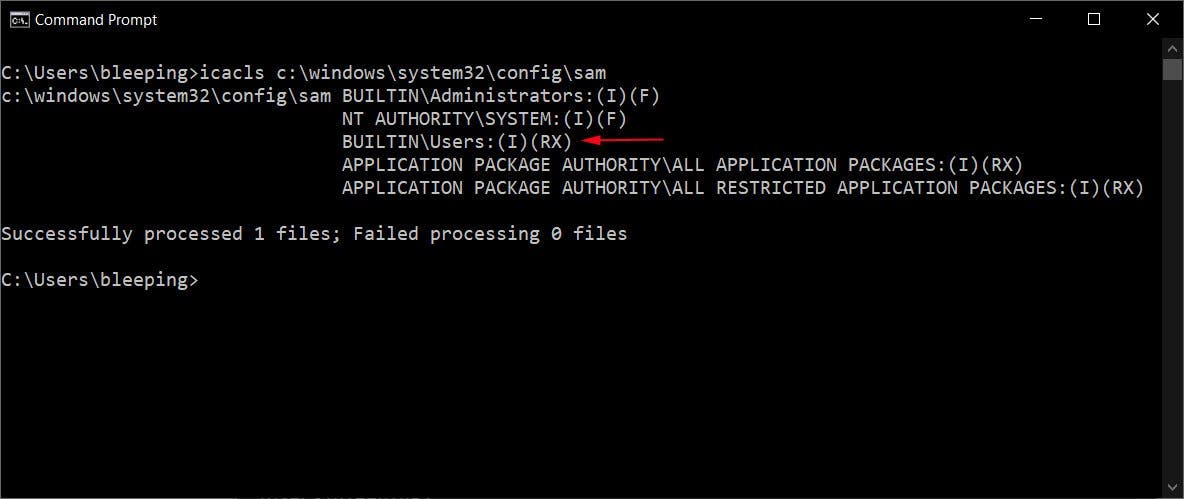

Ao mesmo tempo, os arquivos de banco de dados associados ao registro estão disponíveis na pasta C: \ Windows \ system32 \ config. Estes são os arquivos SYSTEM, SECURITY, SAM, DEFAULT e SOFTWARE. Porque esses arquivos contêm informações confidenciais sobre todas as contas de usuário do dispositivo e tokens de segurança usados pelos recursos do Windows; usuários normais não devem ter acesso a eles. Isso é especialmente verdadeiro para o arquivo Security Accounts Manager (SAM); uma vez que armazena as senhas com hash de todos os usuários no sistema.

Uma vulnerabilidade no Windows 10 e 11 permite que qualquer pessoa obtenha direitos de administrador

Por meio de pesquisas, Lykkegaard descobriu que o Windows 10 e o Windows 11 estão relacionados ao SAM arquivos de registro, bem como outros bancos de dados de registro, estão disponíveis para usuários do dispositivo com poucos privilégios. Isso significa que um invasor, mesmo sem direitos de administrador, pode extrair as senhas NTLM com hash para todas as contas no dispositivo e usá-las em ataques de passagem de hash para elevar os privilégios. Apesar de arquivos como o SAM estarem sempre em uso pelo sistema e a tentativa de acessá-los será negada, o sistema cria cópias ocultas deles, que são utilizadas pelo invasor neste tipo de ataque.

De acordo com os dados disponíveis, os usuários com privilégios normais puderam acessar os arquivos pela primeira vez no Windows 10 (1809). Microsoft confirmou o problema e a vulnerabilidade está sendo rastreada com o identificador CVE-2021-36934. Os desenvolvedores também propuseram uma opção temporária para alterar as configurações de acesso; o que evitará problemas potenciais associados a esta vulnerabilidade. “Estamos investigando a situação e, se necessário, tomaremos as medidas adequadas para proteger os clientes;” um porta-voz da Microsoft comentou sobre o problema.

Para bloquear temporariamente a exploração desta vulnerabilidade, você precisa realizar as seguintes etapas:

Restringir o acesso ao conteúdo de% windir% \ system32 \ config:

Abra o Prompt de Comando ou Windows PowerShell como administrador. Execute este comando: icacls% windir% \ system32 \ config \ *. */Inheritance: e

Excluir cópias de sombra do Serviço de Cópia de Sombra de Volume (VSS):

Exclua quaisquer pontos de Restauração do Sistema e Volumes Shadow que existiam antes de restringir o acesso a% windir% \ system32 \ config. Crie um novo ponto de restauração do sistema (se desejar). Fonte/VIA: