根據騰訊的 Yu Chen 和浙江大學的 Yiling He 的說法(來自 Ars Technica)。

研究人員發現兩個零-幾乎所有智能手機的指紋身份驗證框架中都存在 day 漏洞,可用於解鎖 Android 手機。

該攻擊被命名為 BrutePrint。它需要一塊 15 美元的電路板,帶有微控制器、模擬開關、SD 閃存卡和闆對板連接器。攻擊者還需要擁有受害者的智能手機至少 45 分鐘,並且還需要指紋數據庫。

Android 手機可在短短 45 分鐘內被黑客入侵

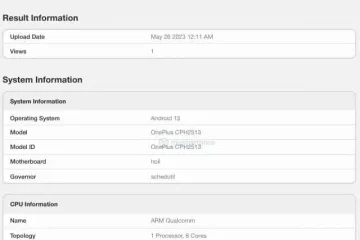

研究人員測試了八個Android 手機-小米 11 至尊紀念版、Vivo X60 Pro、OnePlus 7 Pro、OPPO Reno Ace、三星 Galaxy S10+、OnePlus 5T、華為 Mate30 Pro 5G 和華為 P40-以及兩部 iPhone-iPhone SE 和 iPhone 7。

智能手機允許對於有限數量的指紋嘗試,但 BrutePrint 可以繞過該限制。指紋認證過程不需要輸入值和數據庫值之間的直接匹配。它使用參考閾值來確定匹配。不法分子可以通過嘗試不同的輸入來利用這一點,直到他們使用與指紋數據庫中存儲的圖像非常相似的圖像。

攻擊者需要取下手機後蓋才能安裝 15 美元的電路板並進行攻擊。研究人員能夠使用該方法解鎖所有八部 Android 手機。手機解鎖後,還可用於授權付款。

整個過程可能需要 40 分鐘到 14 小時不等,具體取決於特定型號的指紋認證框架和保存的指紋數量等因素用於身份驗證。

Galaxy S10+ 花費的時間最少(0.73 到 2.9 小時),而 Mi 11 花費的時間最長(2.78 到 13.89 小時)。

iPhone 很安全,因為 iOS 會加密數據

智能手機指紋認證使用串行外圍接口連接傳感器和智能手機芯片。由於 Android 不加密數據,BrutePrint 可以輕鬆竊取存儲在目標設備中的圖像。

Security Boulevard 表示,新 Android 手機的所有者不必擔心,因為這種攻擊可能無法在遵循 Google 最新標準的手機上發揮作用。Yu Chen 和 Yiling He 已建議進行多項更改以阻止這些攻擊,例如解決嘗試限制繞過和加密指紋讀取器和芯片組之間發送的數據。