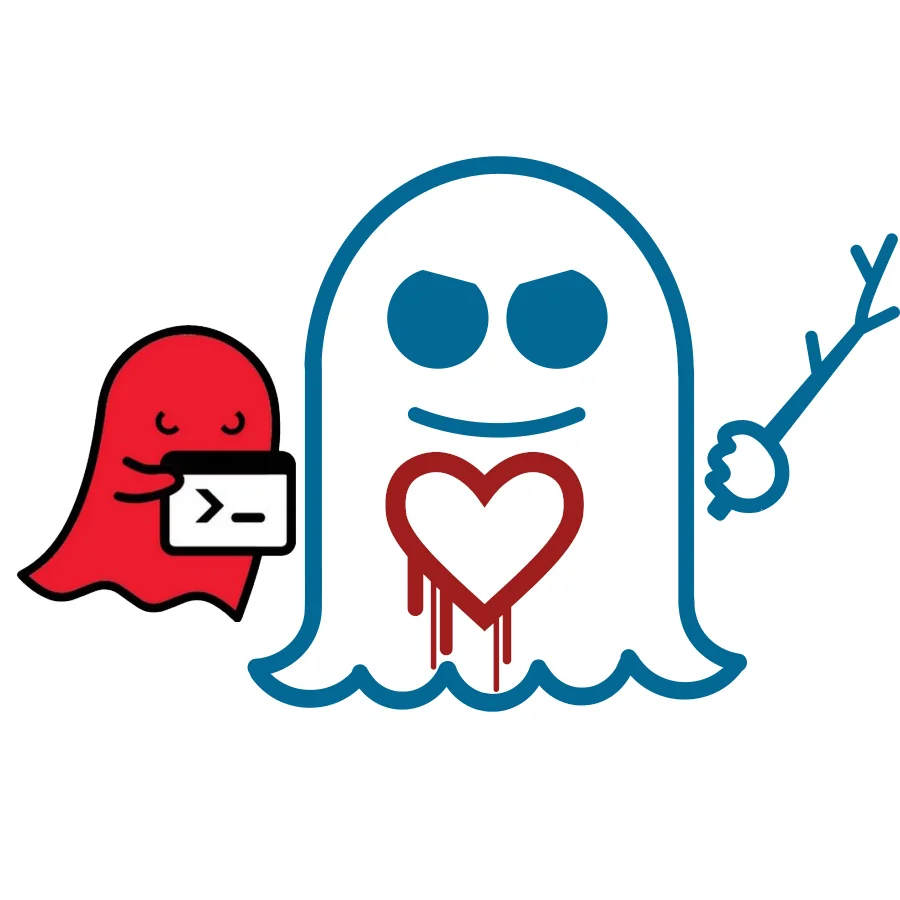

公開此Patch Tuesday 是“RETBLEED”,作為影響當今硬件的最新投機執行攻擊的兩個新 CVE。 Retbleed 利用返回指令並能夠破壞針對 Spectre 分支目標註入 (BTI) 的現有防禦。

公開此Patch Tuesday 是“RETBLEED”,作為影響當今硬件的最新投機執行攻擊的兩個新 CVE。 Retbleed 利用返回指令並能夠破壞針對 Spectre 分支目標註入 (BTI) 的現有防禦。

特別是,Retbleed 可以擊敗現有的返回蹦床“retpolines”防禦,即使在四年前設計時,人們相信返回不易受到 BTI 攻擊的影響/太不切實際。 Retbleed 現在證明了返回指令實際上可以被利用。

安全研究人員發現 Retbleed 會影響 AMD Zen 1/1+/2 和 Intel Core 6th 到 8th Gen 處理器。

這確實會增加性能成本,從今天的披露來看,“在 Linux 內核中緩解 Retbleed 需要付出巨大的努力,涉及更改 68 個文件、1783 個新行和 387 個刪除行。我們的性能評估表明不幸的是,緩解 Retbleed 的成本很高:我們測得 AMD 和 Intel 補丁的開銷分別在 14% 到 39% 之間。”

有關 Retbleed 的更多詳細信息,請訪問新的 Retbleed 網站。

Retbleed 緩解工作今天早上已合併到 Linux 內核中。我很快就會制定 Retbleed 緩解基準測試。

更新:英特爾就此事郵寄給我們的聲明歸結為:“英特爾與我們的行業緩解合作夥伴、Linux 社區和 VMM 供應商合作,提供緩解措施給客戶。Windows 系統不受影響,因為默認情況下它們已經擁有這些緩解措施。”他們還繼續補充說,他們非常認真地對待這些問題,但不相信 Retbleed 在實驗室環境之外是實用的。