如果您現在還沒有聽說,自 2022 年底以來,谷歌的零日計劃在 Exynos 調製解調器中發現了 18 個 0-day 漏洞,導致許多三星設備容易受到互聯網到基帶遠程代碼執行的攻擊。

好消息是,三星已經通過 2023 年 3 月的安全補丁解決了其中的一些漏洞。另一方面,一些漏洞仍然存在。仍然受影響的設備是那些使用嵌入在 Exynos 850、Exynos 1280 和 Exynos 2200 芯片組中的 Exynos 調製解調器的設備。

出於安全原因,谷歌尚未披露所有影響的 0-day 漏洞這些芯片的調製解調器。但是,該公司建議三星設備易受攻擊的用戶可以通過禁用 Wi-Fi 通話和 LTE 語音 (VoLTE) 來保證安全。

在您的 Samsung Galaxy 設備上禁用 Wi-Fi 通話和 LTE 語音

如果您想使用您設備的安全掌握在您自己手中,您只需執行以下操作即可在您的 Galaxy 手機上禁用 Wi-Fi 通話和 LTE 語音 (VoLTE)。

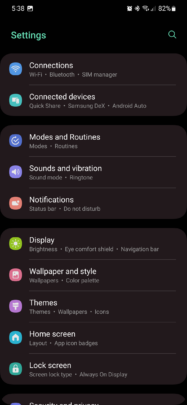

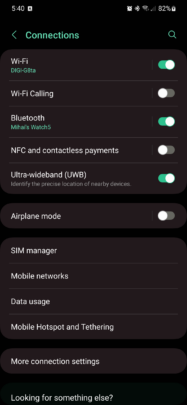

打開三星設備上的“設置”應用,然後訪問“連接”。只需點擊“Wi-Fi 通話”開關即可禁用此功能。

下一步,要禁用 VoLTE,請打開“設置”應用或返回“連接”菜單。然後點擊“移動網絡”並禁用“4G 通話”。 (例如“SIM 1 上的 4G 通話”)

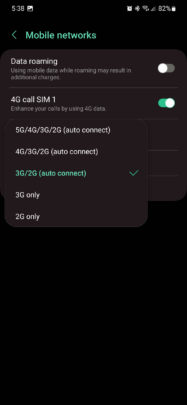

您無需執行任何其他操作即可免受這些 Exynos 漏洞的影響。但並未披露所有細節。因此,如果您想在 Samsung 解決這些問題之前採取額外的預防措施,或者如果您的設備,您可以嘗試點擊“網絡模式”並選擇“3G/2G(自動連接)”或列表下方的其他選項。

受這些 Exynos SoC 缺陷影響的設備包括 Galaxy A04、Galaxy A12、Galaxy A13、Galaxy A21s、Galaxy A33 、Galaxy A53、Galaxy A71、Galaxy M12、Galaxy M13、Galaxy M33 和 Galaxy S22 系列。

其他 OEM 的一些手機也受到影響,包括 Google 的 Pixel 6 和 Pixel 7 系列,以及一些 Vivo 設備(S16、S15、S6、X70、X60、和 X30)。