Die aktuelle Iteration von MacStealer stammt aus einer Datei namens”weed.dmg”

Eine neue Malware namens MacStealer wurde gefunden, die Intel-und Apple-Silicon-Macs infiziert und Passwörter und Kreditkarteninformationen stiehlt , und andere personenbezogene Daten.

Ein Trio Windows-basierter Malware-Familien wurde von den Sicherheitsforschern Uptycs entdeckt die den Messaging-Dienst Telegram nutzen. Jetzt hat das Team eine Version speziell für Mac-Benutzer gefunden.

Die als MacStealer bezeichnete Malware hat die Möglichkeit, Dokumente, Browser-Cookies und Anmeldeinformationen von einem Ziel-Mac zu übernehmen. Es funktioniert auch speziell auf Macs mit macOS Catalina oder höher, die auf Intel-oder Apple Silicon-Chips laufen.

Als Teil des Diebstahls nimmt die Software Zugangsdaten und Cookies von den Browsern Firefox, Google Chrome und Brave und extrahiert auch die Schlüsselbunddatenbank. Es versucht auch, eine Vielzahl von Dateitypen zu sichern, darunter MP3s, Textdateien, PDFs, PowerPoint-Dateien, Fotos und Datenbanken.

Während das Ziehen des Schlüsselbunds für Benutzer wie eine große Gefahr erscheinen mag, besteht der Angriff darin, den Schlüsselbund im Ganzen zu übernehmen, ohne auf die darin enthaltenen Daten zuzugreifen. Die Datenbank wird zwar genommen und per Telegram an den Angreifer übertragen, aber sie ist immer noch verschlüsselt.

Der Angreifer, der Zugriff auf MacStealer für 100 US-Dollar pro Build verkauft, sagt, dass der extrahierte Schlüsselbund ohne das Master-Passwort”fast unmöglich”zugänglich ist. Als Teil des versuchten Verkaufs sagt der Schauspieler, dass sie keine „falschen Versprechungen“ für den Zugriff auf diese Daten machen wollen und sie nicht in eine Liste „kommender“ Funktionen aufgenommen haben.

Weitere Punkte in der Liste der „Bevorstehenden Features“ sind das Leeren von Krypto-Wallets, ein Tool zum Generieren neuer Builds, eine Reverse-Shell, ein benutzerdefinierter Uploader und ein Control Panel.

Gleichzeitig mit dem Abrufen der Dateien und Daten verwendet MacStealer dann Telegram, um ausgewählte Informationen an bestimmte Kanäle zu senden. Eine separate ZIP-Zusammenstellung wird dann an einen vom Hacker kontrollierten Telegram-Bot weitergegeben.

So schützen Sie sich vor MacStealer

Es ist unklar, wie genau sich die Malware zwischen Macs bewegt, aber anfängliche Infektionen wurden durch eine App namens”weed.dmg.”Wie zu erwarten, sieht es aus wie eine ausführbare Datei mit einem Blatt als Symbol.

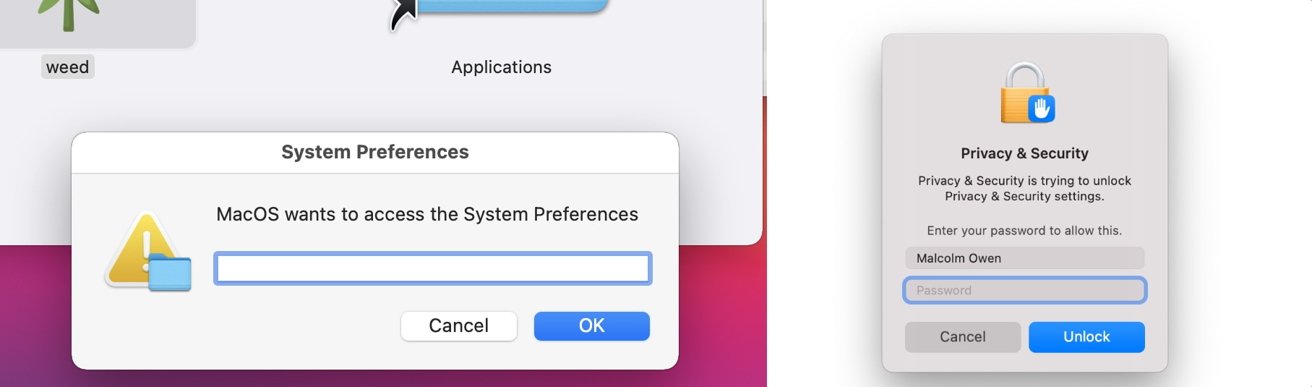

Der Versuch, die Datei zu öffnen, löst eine gefälschte macOS-Passwortabfrage aus, die das Tool dann verwendet, um auf andere Dateien auf dem System zuzugreifen.

MacStealers Fälschung macOS-Passwort-Eingabeaufforderung [links], eine echte macOS-Passwort-Eingabeaufforderung [rechts]

Die von der Software verwendete Passwort-Eingabeaufforderung unterscheidet sich deutlich von der, die macOS den Benutzern bietet, daher sollte es für einen erfahrenen Mac-Benutzer relativ einfach sein etwas falsch erkennen. Ein großer Hinweis ist, dass es kein bereits ausgefülltes Feld für den Benutzernamen enthält.

Uptycs empfiehlt Benutzern, ihre Mac-Systeme mit Patches und Updates auf dem neuesten Stand zu halten. Außerdem wird empfohlen, nur die Installation von Dateien aus vertrauenswürdigen Quellen wie dem App Store zuzulassen.