Tietojenkalasteluhyökkäykset kehittyvät jatkuvasti ja kehittyvät. Uusin, joka kohdistui käyttäjätunnuksiin ja salasanoihin, päätti mennä vanhaan kouluun ja käytä morse-koodia välttääksesi sähköpostisuodatinjärjestelmät ja muut turvatoimenpiteet.

Microsoft paljasti äskettäin tietojenkalasteluhyökkäyksen, jonka mukaan se käytti”palapeli”-tekniikkaa lisäksi toimenpiteitä, kuten Morse-koodi ja muut salausmenetelmät sen hyökkäysten peittämiseksi ja havaitsemisen välttämiseksi. Hyökkääjäryhmä käytti laskuja Excelin HTML-tai verkkodokumentteissa keinona jakaa lomakkeita, jotka saivat kirjautumistiedot tulevia rikkomusyrityksiä varten.

äskettäinen blogiviesti , Microsoft Security Intelligence totesi:”HTML-liite on jaettu useisiin segmentteihin, mukaan lukien salasanojen varastamiseen käytetyt JavaScript-tiedostot, jotka sitten koodataan eri mekanismeilla. Nämä hyökkääjät siirtyivät käyttämään pelkkää teksti-HTML-koodia käyttämään useita koodaustekniikoita, mukaan lukien vanhat ja epätavalliset salausmenetelmät, kuten Morse-koodi, näiden hyökkäyssegmenttien piilottamiseksi. ”

“ Liite on käytännössä verrattavissa palapeliin: HTML-tiedoston yksittäiset segmentit voivat yksinään vaikuttaa vaarattomilta kooditasolla ja siten luisua tavanomaisten turvallisuusratkaisujen ohi. Haitallinen tarkoitus näkyy vain, kun nämä segmentit on koottu ja dekoodattu oikein ”, blogiviesti lisäsi.

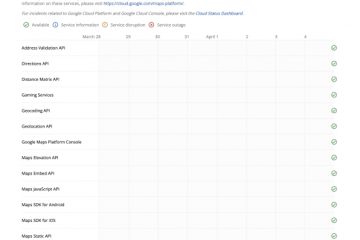

Microsoft on käyttänyt yli vuoden tämän XLS.HTML-tietojenkalastuskampanjan tutkimiseen. Hyökkääjät muuttivat hämmennys-ja salausmekanismejaan noin 37 päivän välein todistaen taitonsa ja suuren motivaationsa pitää operaatio käynnissä ja pysyä havaitsemattomana.

“Helmikuun iteraatiossa linkit JavaScript-tiedostoihin koodattiin käyttämällä ASCII: tä ja sitten Morse-koodia. Toukokuussa tietojenkalastelupaketin URL-osoitteen verkkotunnus koodattiin Escape-ohjelmaan ennen kuin koko HTML-koodi koodattiin Morse-koodilla. ”

Vaikka tietojenkalasteluhyökkäyksen ensisijainen tavoite oli kerätä käyttäjän kirjautumistiedot, se keräsi myös helposti voittoa koskevia tietoja, kuten käyttäjien sijainteja ja IP-osoitteita, joita se todennäköisesti aikoi käyttää tulevissa hyökkäyksissä. Microsoft väitti, että”Tämä tietojenkalastelukampanja on ainutlaatuinen siinä määrin, kuinka hyökkääjät voivat koodata HTML-tiedoston suojauksen ohittamiseksi.”

“XLS.HTML-tietojenkalastuskampanja käyttää sosiaalista suunnittelua sähköpostien jäljittelemiseen, jotka jäljittelevät tavallisia taloudellisia liiketapahtumia, erityisesti lähettämällä toimittajan maksuneuvontaa. ” Kampanja kuuluu”yrityssähköpostin kompromissi”-hyökkäysluokkaan, joka on tuottoisampi huijaus kuin ransomware.

Käyttämällä vähemmän räikeitä menetelmiä, kuten Excel-laskentataulukkoliitteitä, ja ohjaamalla sitten käyttäjät väärennettyyn Microsoft Office 365: een kirjautumistietojen kirjautumissivulla, jossa on yrityksen logo (esimerkiksi), monet käyttäjät eivät todennäköisesti nosta punaista lippua hyökkäyksestä ja antavat kirjautumistietojaan.

Voit tarkistaa Microsoftin blogipostaus , jossa tarkastellaan hyökkäystä perusteellisemmin, mukaan lukien aikajana siitä, miten koodaustekniikat muuttuivat kuukaudesta toiseen.