Pernahkah Anda mendengar tentang ACL? Ini adalah sesuatu yang sangat penting dalam hal keamanan komputer. Dalam artikel ini, kita akan membahas apa itu ACL, beserta jenis-jenis ACL yang tersedia saat ini.

Apa itu Access Control List (ACL)?

Teman-teman yang ingin pelajari apa itu ACL antara lain, kami sarankan untuk membaca informasi di bawah ini karena berisi semua yang perlu Anda ketahui.

Apa kepanjangan dari ACL? Lalu, apa itu ACL? Mengapa kita harus menggunakan ACL? Jika memungkinkan, kami dapat menempatkan an ACL?

1] Apa kepanjangan dari ACL?

Banyak yang bertanya-tanya apa singkatan dari ACL. Nah, ini berarti Access Control List dan sangat penting dalam hal perangkat jaringan.

2] Apa itu ACL?

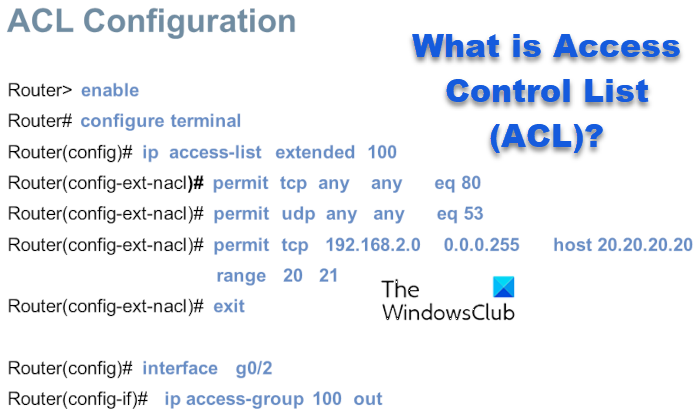

ACL pada dasarnya adalah seperangkat aturan yang mengawasi lalu lintas yang adalah masuk dan keluar. Dari sana, ia akan membandingkannya dengan satu set pernyataan yang ditentukan. Sekarang, kita juga harus mencatat bahwa ACL adalah salah satu komponen paling mendasar dalam keamanan jaringan.

Selain itu, ACL dan Firewall Stateless pada dasarnya adalah hal yang sama dalam arti hanya membatasi, memblokir, atau mengizinkan semua paket yang mengalir dari sumber ke tujuan akhir.

Ketika sampai di mana ACL biasanya ditemukan, kita dapat mengatakan dengan pasti bahwa router atau firewall. Namun, pengguna dapat mengonfigurasi ACL untuk berjalan di perangkat yang berjalan di dalam atau di jaringan.

3] Mengapa kita harus menggunakan ACL?

Alasan penggunaan ACL adalah untuk tujuan memberikan keamanan pada suatu jaringan. Jika ACL tidak dimainkan, maka segala bentuk lalu lintas diperbolehkan masuk atau keluar, dan ini adalah hal yang buruk karena lalu lintas yang tidak diinginkan dan berbahaya dapat menyedot.

Jika menyangkut peningkatan keamanan dengan ACL, pengguna dapat memilih untuk menolak pembaruan perutean tertentu atau memberikan kontrol arus lalu lintas, misalnya.

4] Jika memungkinkan, kami dapat menempatkan ACL?

Perangkat yang terhubung ke Internet membutuhkan cara untuk menyaring lalu lintas, oleh karena itu, salah satu tempat terbaik untuk mengkonfigurasi ACL, adalah di router tepi. Dari pemahaman kami, perangkat perutean yang mendukung ACL dapat diletakkan pada posisi menghadap ke Internet, dan juga terhubung ke suatu bentuk zona penyangga yang memisahkan jaringan pribadi dan internet publik.

Selanjutnya, ada opsi untuk mengonfigurasi ACL agar dapat melindungi dari port tertentu, misalnya, TCP atau UDP.

Apa saja jenis ACL yang berbeda?

Ada adalah dua jenis ACL sejauh yang kami ketahui, dan itu adalah Daftar Akses Standar dan Daftar Akses yang Diperluas. Mari kita jelaskan tentang apa ini.

Standard Access ListsExtended Access Lists

1] Standard Access Lists

Ketika sampai pada Standard Access Lists, hanya dimungkinkan untuk mendapatkan IP alamat sebuah paket. Kami harus menunjukkan bahwa jenis Access List ini tidak memiliki tingkat daya yang sama jika dibandingkan dengan Extended Access Lists, tetapi kabar baiknya adalah, mereka tidak memerlukan banyak daya prosesor dari router.

2] Daftar Akses yang Diperluas

Jika Anda memilih untuk menggunakan Daftar Akses yang Diperluas, maka harapkan pemfilteran yang lebih tepat jika dibandingkan dengan Daftar Akses Standar. Selain itu, pengguna dapat mengevaluasi alamat IP tujuan dan sumber dengan mudah, juga port sumber dan tujuan, protokol lapisan 3, dan banyak lagi.

Ingatlah bahwa Extended Access List lebih sulit untuk mengkonfigurasi dan akan mengkonsumsi lebih banyak daya prosesor daripada Daftar Akses Standar. Namun, Anda diberi tingkat kontrol yang lebih besar.

Baca: Apa itu Ilmu Data, dan bagaimana Anda menjadi Ilmuwan Data?

Apa itu Ilmu Data? ACL digunakan untuk?

Daftar Kontrol Akses adalah seperangkat aturan yang dirancang untuk mengontrol lalu lintas jaringan bersama dengan mengurangi serangan jaringan dari peretas. ACL juga digunakan untuk memfilter lalu lintas yang juga didasarkan pada aturan khusus yang ditujukan untuk keluar dan masuk jaringan komputer.

Apa manfaat Daftar Kontrol Akses?

Keamanan yang lebih baik dari akses internet server.Lebih banyak otoritas akses melalui titik masuk.Lebih banyak kontrol akses ke dan lalu lintas antara jaringan internal.Kontrol yang lebih terperinci atas izin pengguna dan grup.

Semoga ini membantu.