Bukan rahasia lagi bahwa selama beberapa tahun terakhir, ancaman peretas yang mengeksploitasi kerentanan untuk mendapatkan akses ke informasi telah mendorong banyak perusahaan ponsel cerdas menerapkan langkah-langkah keamanan siber yang kuat. Namun, peneliti dari Tencent Labs dan Universitas Zhejiang telah menemukan jenis serangan baru yang menargetkan sistem autentikasi sidik jari pada smartphone modern. Dijuluki BrutePrint, serangan tersebut bertujuan untuk melewati autentikasi pengguna dengan upaya coba-coba berulang kali, menimbulkan ancaman signifikan bagi akun dan individu.

Bagaimana cara kerja serangan BrutePrint?

Untuk mengeksekusi serangan BrutePrint, peneliti mengidentifikasi dan mengeksploitasi dua kerentanan zero-day bernama Cancel-After-Match-Fail (CAMF) dan Match-After-Lock (MAL), yang memungkinkan mereka untuk mengatasi perlindungan yang ada pada smartphone, seperti batas upaya dan deteksi hidup. Selain itu, para peneliti juga menemukan bahwa data pada Serial Peripheral Interface (SPI) sensor sidik jari tidak terlindungi, sehingga membuatnya rentan terhadap serangan.

Serangan berfungsi dengan secara sistematis mencoba membuka kunci perangkat menggunakan basis data yang bersumber dari kumpulan data akademik, data biometrik yang bocor, dan sumber serupa. Namun, penting untuk dicatat bahwa waktu yang diperlukan untuk pelanggaran yang berhasil bergantung pada jumlah sidik jari yang disimpan. Misalnya, pada ponsel cerdas dengan hanya satu sidik jari terdaftar, serangan dapat memakan waktu antara 2,9 hingga 13,9 jam. Namun, pada perangkat dengan beberapa sidik jari terdaftar, serangan hanya membutuhkan waktu sekitar 0,66 hingga 2,78 jam, karena kemungkinan menemukan sidik jari yang tepat meningkat secara dramatis.

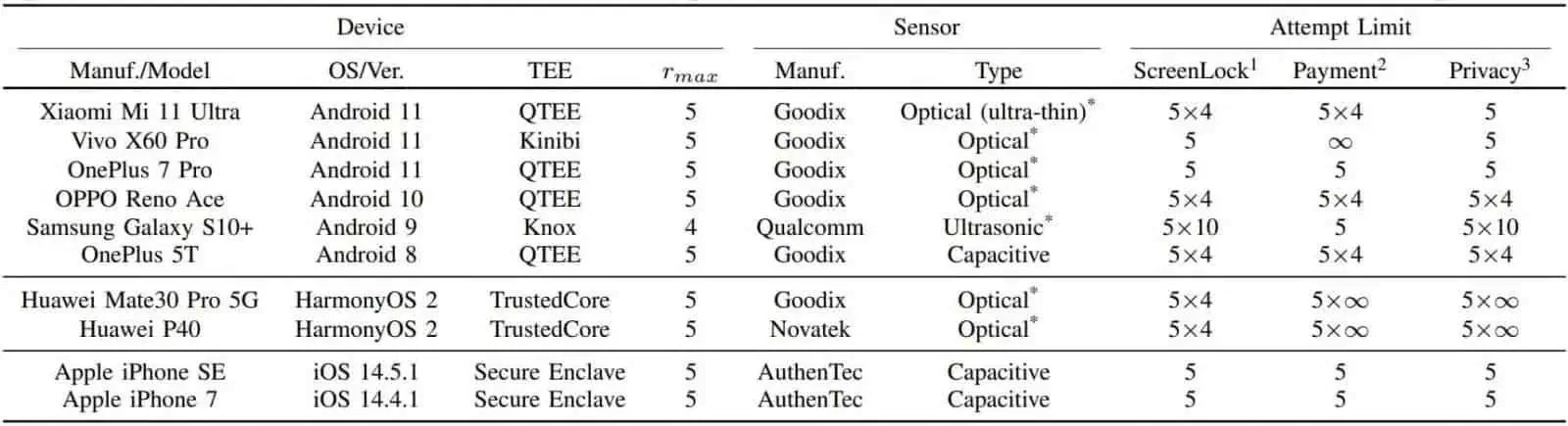

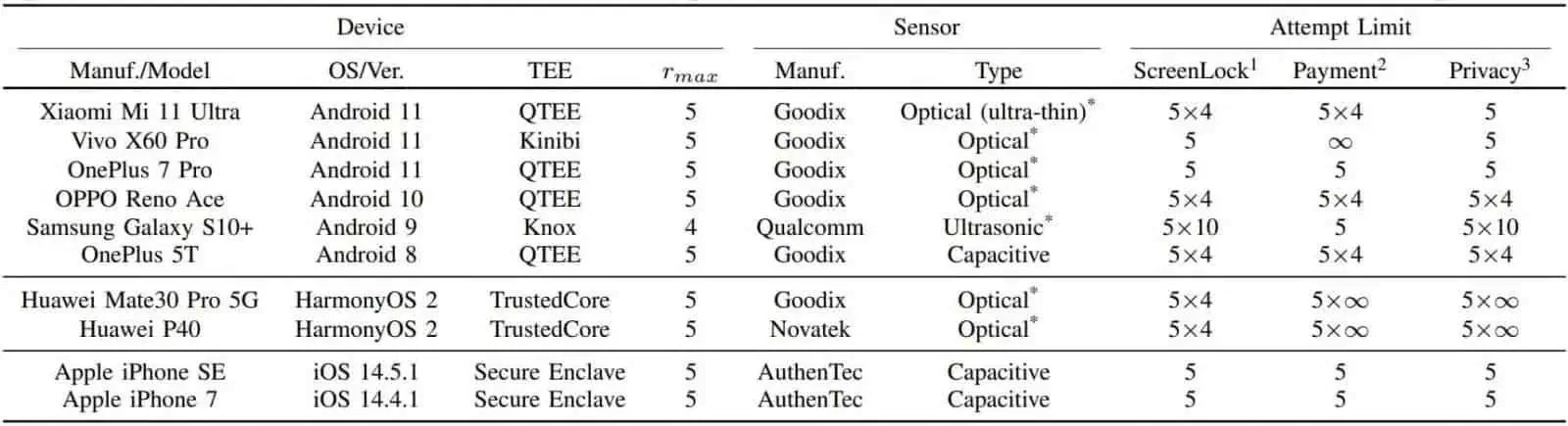

Perangkat rentan terhadap serangan

Dalam laporannya, para peneliti menyatakan bahwa mereka menguji serangan terhadap sepuluh model smartphone populer dan menemukan bahwa semua perangkat Android rentan. Oleh karena itu, jika penyerang mendapatkan akses ke perangkat Anda, mereka hanya perlu menonaktifkan pengamanan, memiliki waktu yang cukup, dan biaya perangkat keras minimal sekitar $15. Di sisi lain, perangkat iOS jauh lebih aman, dan para peneliti hanya dapat memperoleh sepuluh percobaan tambahan pada model iPhone SE dan iPhone 7, membuat serangan menjadi tidak efektif.

Meskipun jenis serangan ini mungkin tidak menarik bagi rata-rata peretas karena memerlukan akses fisik ke ponsel cerdas, para peneliti telah memperingatkan bahwa aktor yang disponsori negara dan lembaga penegak hukum dapat memanfaatkan teknik ini untuk mengakses data. Oleh karena itu, produsen perangkat harus bertindak cepat dan menambal kerentanan zero-day ini sesegera mungkin.