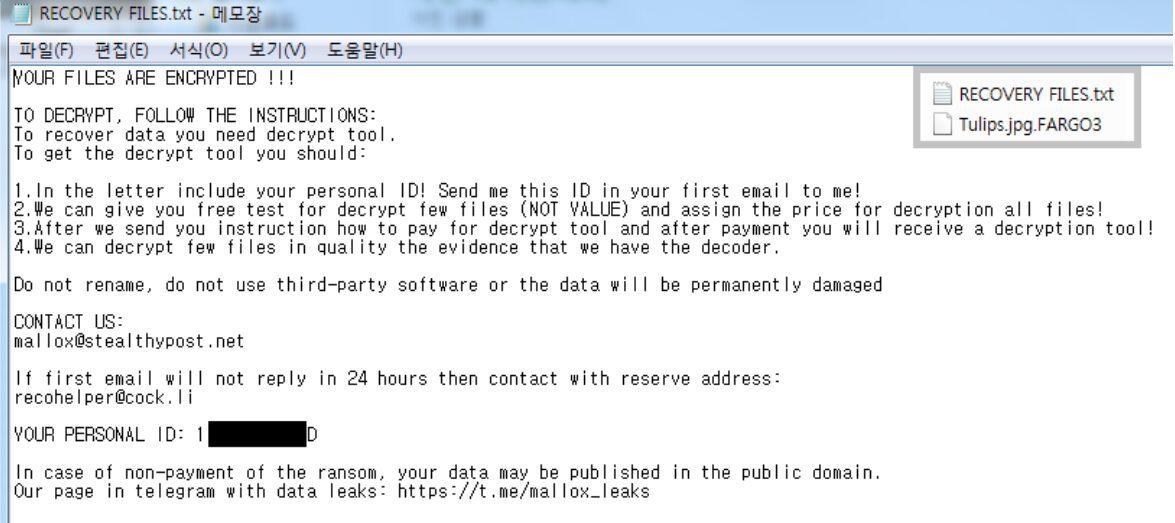

Nota Ransomware FARGO (Kredit Imej: ASEC)

Nota Ransomware FARGO (Kredit Imej: ASEC)

Laporan terbaru daripada pasukan analisis keselamatan Pusat Tindak Balas Kecemasan Keselamatan AhnLab (ASEC) mendedahkan aktiviti penjenayah siber baharu yang mengedarkan perisian tebusan FARGO yang menyasarkan pelayan Microsoft SQL yang terdedah.

“Seiring dengan GlobeImposter, FARGO ialah salah satu perisian tebusan terkemuka yang menyasarkan pelayan MS-SQL yang terdedah,” kata ASEC. “Pada masa lalu, ia juga dipanggil Mallox kerana ia menggunakan sambungan fail.mallox.”

Pelayan MS-SQL merujuk kepada sistem pengurusan pangkalan data hubungan Microsoft untuk menyimpan dan mendapatkan semula data untuk aplikasi perisian lain dan perkhidmatan internet. Dengan ini, menimbulkan isu ke atasnya boleh membawa masalah besar bagi perniagaan.

Menurut ASEC, jangkitan datang apabila proses MS-SQL memuat turun fail.NET melalui cmd.exe dan powershell.exe. Fail ini kemudiannya memuat turun dan memuatkan perisian hasad tambahan, mengakibatkan penjanaan dan pelaksanaan fail BAT yang menamatkan proses dan perkhidmatan tertentu.

“Tingkah laku perisian tebusan bermula dengan disuntik ke dalam AppLaunch.exe, program Windows biasa ,” jelas ASEC. “Ia cuba memadamkan kunci pendaftaran pada laluan tertentu dan melaksanakan perintah penyahaktifan pemulihan serta menutup proses tertentu.”

Para penyelidik mengatakan perisian tebusan menyulitkan fail tetapi mengecualikan sebahagian daripadanya, termasuk laluan dan sambungan , untuk menjadikan sistem sebahagiannya boleh diakses. “Aspek cirinya ialah ia tidak menjangkiti fail dengan sambungan fail yang dikaitkan dengan Globeimposter dan senarai pengecualian ini bukan sahaja termasuk jenis sambungan yang sama.FARGO.FARGO2 dan.FARGO3 tetapi juga termasuk.FARGO4, yang dianggap sebagai versi perisian tebusan yang akan datang,” tambah ASEC.

Selepas ini, penjenayah siber akan menamakan semula fail yang disulitkan menggunakan sambungan.Fargo3 (cth., OriginalFileName.FileExtension.Fargo3), manakala nota tebusan yang dihasilkan oleh perisian hasad akan muncul menggunakan nama fail”RECOVERY FILES.txt.”Dalam mesej itu, mangsa akan melihat ancaman untuk mendapatkan fail sistem mereka dipadamkan secara kekal jika mereka menggunakan perisian pihak ketiga untuk menyelesaikannya sendiri. Selain itu, penjenayah siber berkata mereka akan menerbitkan data dalam domain awam jika mangsa enggan membayar wang tebusan.

Selain daripada kelemahan yang tidak dipadam, ASEC menjelaskan bahawa pelayan pangkalan data seperti pelayan MS-SQL dan MySQL sering menjadi sasaran serangan kekerasan dan serangan kamus disebabkan kelayakan akaun yang lemah. Dengan ini, pasukan analisis berkata bahawa ia boleh dicegah dengan hanya menangani isu dan menggunakan lebih berhati-hati dalam melindungi kata laluan.”Pentadbir pelayan MS-SQL harus menggunakan kata laluan yang sukar diteka untuk akaun mereka dan menukarnya secara berkala untuk melindungi pelayan pangkalan data daripada serangan brute force dan serangan kamus, dan mengemas kini kepada patch terkini untuk mengelakkan serangan kelemahan,”ASEC mencadangkan.