Cap jari palsu boleh digunakan untuk membuka kunci beberapa telefon Android, menurut Tencent’s Yu Chen dan Zhejiang University’s Yiling He (melalui Ars Technica).

Para penyelidik telah mendapati bahawa dua sifar-kerentanan hari yang terdapat dalam rangka kerja pengesahan cap jari hampir semua telefon pintar boleh dieksploitasi untuk membuka kunci telefon bimbit Android.

Serangan itu telah dinamakan BrutePrint. Ia memerlukan papan litar $15 dengan pengawal mikro, suis analog, kad kilat SD dan penyambung papan ke papan. Penyerang juga perlu memiliki telefon pintar mangsa selama sekurang-kurangnya 45 minit dan pangkalan data cap jari juga diperlukan.

Telefon Android boleh digodam dalam masa sepantas 45 minit

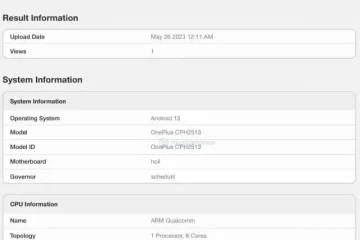

Para penyelidik menguji lapan Telefon Android- Xiaomi Mi 11 Ultra, Vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10+, OnePlus 5T, Huawei Mate30 Pro 5G dan Huawei P40-dan dua iPhone- iPhone SE dan iPhone 7.

Telefon pintar membenarkan untuk bilangan percubaan cap jari yang terhad tetapi BrutePrint boleh memintas had tersebut. Proses pengesahan cap jari tidak memerlukan padanan langsung antara nilai yang dimasukkan dan nilai pangkalan data. Ia menggunakan ambang rujukan untuk menentukan padanan. Pelakon jahat boleh mengambil kesempatan daripada ini dengan mencuba input yang berbeza sehingga mereka menggunakan imej yang hampir sama dengan imej yang disimpan dalam pangkalan data cap jari.

Penyerang perlu mengalih keluar penutup belakang telefon untuk memasang papan litar $15 dan melakukan serangan. Para penyelidik dapat membuka kunci semua lapan telefon Android menggunakan kaedah itu. Setelah telefon dibuka kunci, telefon itu juga boleh digunakan untuk mengizinkan pembayaran.

Keseluruhan proses boleh mengambil masa antara 40 minit dan 14 jam, bergantung pada faktor seperti rangka kerja pengesahan cap jari model tertentu dan bilangan cap jari yang disimpan untuk pengesahan.

Galaxy S10+ mengambil masa paling sedikit untuk menyerah (0.73 hingga 2.9 jam), manakala Mi 11 mengambil masa paling lama (2.78 hingga 13.89 jam).

iPhone selamat kerana iOS menyulitkan data

Pengesahan cap jari telefon pintar menggunakan antara muka persisian bersiri untuk menyambungkan penderia dan cip telefon pintar. Memandangkan Android tidak menyulitkan data, BrutePrint boleh mencuri imej yang disimpan dalam peranti sasaran dengan mudah.

Security Boulevard mengatakan bahawa pemilik telefon Android baharu tidak perlu risau kerana serangan itu mungkin tidak akan berfungsi pada telefon yang mengikut piawaian terkini Google. Yu Chen dan Yiling He telah mengesyorkan beberapa perubahan untuk menggagalkan serangan ini seperti menangani percubaan mengehadkan pintasan dan menyulitkan data yang dihantar antara pembaca cap jari dan set cip.